Рейтинг: 4.4/5.0 (1897 проголосовавших)

Рейтинг: 4.4/5.0 (1897 проголосовавших)Категория: Windows: Сканеры, сниферы

Сниффер, или анализатор трафика – это специальная программа, которая способна перехватить и/или проанализировать сетевой трафик, предназначенный для других узлов. Как известно, передача информации по сетке осуществляется пакетами – от машины пользователя к удаленной машине, так вот если установить сниффер на промежуточном компьютере, он будет захватывать проходящие пакеты до того, как они достигнут цели.

Работа одного сниффера может существенно отличаться от работы другого. Стандартный пакет начинает свое движение от ПК пользователя и далее через каждый компьютер в сети, проходя через «соседний комп», «комп оборудованный сниффером», и заканчивая «удаленным компом». Обычная машина не обращает внимания на пакет, не предназначенный для ее IP адреса, а машина со сниффером игнорирует эти правила и перехватывает любой пакет, который оказывается в ее «поле деятельности». Сниффер – это тоже самое, что и сетевой анализатор, но компании, отвечающие за безопасность, и Федеральное правительство предпочитают называть его одним словом.

Пассивная атакаХакеры повсеместно используют это устройство для наблюдения за посылаемой информацией, и это есть не что иное как пассивная атака. Т. е. непосредственного вторжения в чужую сеть или компьютер не происходит, но возможность получить желаемую информацию и пароли есть. В отличие от активной атаки, связанной с дистанционным переполнением буфера хостинга и сетевыми наводнениями, пассивную атаку сниффера обнаружить нельзя. Следы его деятельности нигде не фиксируются. Но тем не менее характер его действий не оставляет места двусмысленности.

Данное устройство позволяет получить любой тип информации, переданной в сети: пароли, электронный адрес, конфиденциальные документы и др. Причем чем ближе сниффер будет установлен к главной машине, тем больше у него возможностей получить секретную информацию.

Типы снифферовЧаще всего применяются устройства, осуществляющие кратковременный забор информации и работающие в небольших сетях. Дело в том, что сниффер, способный постоянно отслеживать пакеты, сильно потребляет мощность центрального процессора, благодаря чему устройство может быть обнаружено. В крупных сетях снифферы, работающие на больших протоколах передачи данных, способны генерировать до 10 Мб в день, если они оборудованы регистрацией всего диалогового движения. А если обрабатывается и почта, то объемы могут быть еще больше. Существует и тип снифферов, записывающих только первые несколько байтов пакета, чтобы захватить имя и пароль. Некоторые устройства захватывают целый сеанс и «вырубают» ключ. Тип сниффера выбирается в зависимости от возможностей сетки и желаний хакера.

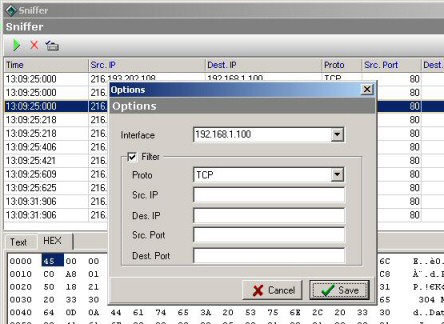

IP Sniffer – утилита, анализирующая протокол и использующая сокеты ОС Windows. Говоря проще, IP Sniffer являет собой отличный инструментарий для удобного и эффективного сниффинга. Приложение работоспособно на любой из версий Виндовс, однако должны предусматриваться сокеты Windows2000(нет необходимости в драйверах), протокол NDIS (инсталлированный без перезагрузки), WinPcap (инсталлированный на ОС).

Программа включает в себя такие инструменты:

* IP trafic monitor – отображение использующегося трафика по указанным IP;

* IP statistics – предоставление статистики по IP;

* ARP ведет журнал, записи из которого можно удалять по усмотрению;

* Route Print распечатывает пользователю маршруты, по которым были переданы запросы;

* Netstat предлагает перечень запущенных процессов, которые используют подключение к Интернет. Посредством данного инструмента предлагается останавливать процессы и даже закрывать порты TCP.

* Network informations предоставляет сведения об интернет-подключениях (адаптеры, параметры сети, карты и прочие);

* WHOIS предлагаются данные об IP и доменах.

IP Sniffer включает еще ряд дополнительных инструментов, с которыми можно познакомиться детально, если скачаете данный софт с нашего сайта.

Среди особенностей IP Sniffer выделяют:

* Мониторинг канала;

* Отображение в графике ширины канала;

* Подробная наглядная и информативная статистика об обнаруженных адаптерах;

* Простой редактирование настроек сети;

* Позволяет редактировать адреса MAC;

* Обнаруживает удаленные mac-адреса;

* Эффективная блокировка портов TCP/UDP;

сниффер — Программа наблюдения (возможно несанкционированного) за передаваемыми по каналу данными. В сетях TCP/IP такие программы именуются packet sniffer. [http://www.morepc.ru/dict/] Тематики информационные технологии в целом EN sniffer … Справочник технического переводчика

сниффер — 3.29 сниффер: Программа или программно аппаратное устройство, предназначенное для перехвата и последующего анализа либо только анализа сетевого трафика, предназначенного для других узлов. 3.30 Источник: ГОСТ Р 54958 2012: Железнодорожная… … Словарь-справочник терминов нормативно-технической документации

Анализатор трафика — Сниффер Wireshark (в прошлом Ethereal) … Википедия

Carnivore (программное обеспечение) — Carnivore (от англ. «Плотоядный», «Хищник, питающийся только живой плотью») автоматическая система шпионажа ФБР для прослушивания информации поступающей и уходящей с Web сайтов, анализа баз данных на Web сайтах, а также для вскрытия и… … Википедия

Sniffer — Снифер Анализатор трафика, или сниффер (от англ. to sniff нюхать) сетевой анализатор трафика, программа или программно аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика,… … Википедия

ГОСТ Р 54958-2012: Железнодорожная электросвязь. Методы контроля требований безопасности — Терминология ГОСТ Р 54958 2012: Железнодорожная электросвязь. Методы контроля требований безопасности оригинал документа: аутентификация: Подтверждение того, что отправитель полученных данных соответствует заявленному или подтверждение того, что… … Словарь-справочник терминов нормативно-технической документации

Программы UNIX-подобных операционных систем — Это список популярных программ, работающих в операционных системах основанных на UNIX (POSIX совместимых). Некоторые из этих программ являются стандартными для UNIX подобных систем. Содержание 1 Системный софт 1.1 Общего назначения … Википедия

Lua — У этого термина существуют и другие значения, см. LUA. Lua Класс языка … Википедия

Снифферы - это проги, которые перехватывают весь сетевой трафик. Снифферы полезны для диагностики сети (для админов) и для перехвата паролей (понятно для кого:)). Например если ты получил доступ к одной сетевой машине и установил там сниффер, то скоро все пароли от их подсети будут твои. Снифферы ставят сетевую карту в прослушивающий режим (PROMISC).То есть они получают все пакеты. В локалке можно перехватывать все отправляемые пакеты со всех машин (если вы не разделены всякими хабами), так как там практикуется широковещание. Снифферы могут перехватывать все пакеты (что очень неудобно, ужасно быстро переполняется лог файл, зато для более детального анализа сети самое оно) или только первые байты от всяких ftp,telnet,pop3 и т.д. (это самое веселое, обычно примерно в первых 100 байтах содержится имя и пароль:)). Снифферов сейчас развелось. Множество снифферов есть как под Unix, так и под Windows (даже под DOS есть:)). Снифферы могут поддерживать только определенную ось (например linux_sniffer.c,который поддерживает Linux:)), либо несколько (например Sniffit, работает с BSD, Linux, Solaris). Снифферы так разжились из-за того, что пароли передаются по сети открытым текстом. Таких служб уйма. Это telnet, ftp, pop3, www и т.д. Этими службами пользуется уйма народу:). После бума снифферов начали появляться различные алгоритмы шифрования этих протоколов. Появился SSH (альтернатива telnet, поддерживающий шифрование), SSL(Secure Socket Layer - разработка Netscape, способная зашифровать www сеанс). Появились всякие Kerberous, VPN(Virtual Private Network). Заюзались некие AntiSniff'ы, ifstatus'ы и т.д. Но это в корне не изменило положения. Службы, которые используют передачу пароля plain text'ом юзаются во всю:). Поэтому сниффать еще долго будут:).

CommView Это программа для перехвата и анализа трафика Интернета и локальной сети. Она собирает информацию о данных, проходящих через модем (dial-up) или сетевую карту и декодирует анализируемые данные. С помощью CommView вы можете видеть список сетевых соединений, IP-статистику и исследовать отдельные пакеты. IP-пакеты декодируются вплоть до самого низкого уровня с полным анализом распространённых протоколов. Предоставляется полный доступ к необработанным данным. Перехваченные пакеты могут быть сохранены в файл для последующего анализа. Гибкая система фильтров позволяет отбрасывать ненужные вам пакеты или перехватывать только те пакеты, которые вы захотите.

CommView for WiFi — это программа для мониторинга и анализа сетевых пакетов в беспроводных сетях стандартов 802.11 a/b/g/n, объединяющая в себе производительность, гибкость и удобство использования.

Wireshark Stable Утилита для захвата и анализа сетевых пакетов практически всех используемых протоколов. Имеет богатый функционал по части фильтрации захваченных пакетов и их статистической обработки.

HTTP Analyzer - это сниффер перехватывающий в реальном времени http-заголовки.

Все снифферы данного обзора можно найти на packetstorm.securify.com.

linsniffer

Это простой сниффер для перехвата логинов/паролей. Стандартная компиляция (gcc -o linsniffer linsniffer.c).

По любым вопросам, связанным с программой Вы можете обратиться в службу технической поддержки

Телефон +7 (499) 638-48-42

Телефон +7 (499) 638-48-42

По будням с 09:00 до 21:00 мск.

В выходные и праздничные дни вы можете заказать обратный звонок, набрав номер техподдержки или написав на электронную почту

E-mail tech_support@neospy.net

E-mail tech_support@neospy.net

Telegram softsupport

Telegram softsupport

Skype legolaz_tokyoshopru

Skype legolaz_tokyoshopru

(Без выходных с 09:00 до 22:00 мск)

При возникновении сложных ситуаций и проблем, связанных с обслуживанием, Вы можете обратиться к администрации

E-mail support@neospy.net

E-mail support@neospy.net

ICQ 463946094

ICQ 463946094

Наверняка все знакомы с компьютерными сетями (иначе бы не читали эту статью), в таких сетях всегда есть информация которую нужно прятать и защищать, однако есть способ получить эту информацию, будь то пароли или секретная переписка.

Что такое Sniffer, и как он работает:

В отличие от телефонной сети, компьютерные сети используют общие коммуникационные каналы. Совместное использование каналов подразумевает, что узел может получать информацию, которая предназначается не ему. 'Отлов' этой информации в сети и называется sniff'ингом. Наиболее популярный способ соединения компьютеров - сети ethernet.

Обмен данными по протоколу Ethernet подразумевает посылку пакетов всем абонентам сети одного сегмента. Заголовок пакета содержит адрес узла-приемника. Предполагается, что только узел с соотв етствующим адресом может принять пакет. Однако, если какая-то машина в сети принимает все проходящие пакеты. независимо от их заголовков, то говорят, что она находится в promiscuous mode (смешанном режиме). Так как в обычной сети информация о паролях передается в виде простого текста, но для хакера не сложно перевести одну из машин подсети в promiscuous режим ( предварительно получив на ней права root'a ) и ,вытягивая и анализируя пакеты, проходящие по сети, получить пароли к большинству компьютеров сети.

Методы применения sniff'инга.

Sniff'инг - один из наиболее популярных видов атаки, используемых хакерами. Наибольшую известность приобрел сниффер Esniff.c - очень маленький, разработанный для работы на SunOS, занимался тем, что вылавливал первые 300 байтов telnet, ftp и rlogin сессий.

Существует множество ethernet sniff'еров, здесь лишь некоторые из них:

Sniffer?ы. доступные для многих Unix'ов.

Новый sniffer Sniffit V.0.3.5 ( работает на системах IRIX, Linux, SunOS, BSD )

extended for network debugging (UDP, ICMP, netload, etc.) http://reptile.rug.ac.be/

coder/sniffit/sniffit.html

Packetman, Interman, Etherman, Loadman ( SunOS, Dec-Mips, SGI, Alpha, and Solaris). ftp.cs.curtin.edu.au:/pub/netman/[sun4c|dec-mips|sgi|alpha|solaris2]/ [etherman-1.1a|interman-1.1|loadman-1.0|packetman-1.1].tar.Z

Packetman разработан для перехвата пакетов, а Interman, Etherman, и Loadman показывают трафик разных типов.

cнифферы под MS DOS

LanPatrol ; LanWatch ; Netmon ; Netwatch

cнифферы под Windows

*NEW* SUPER MINI! BUTTSniffer V 0.9.3.

Продукция известной группы Cult of the Dead Cow

Размер: 139Kb. Поддерживается плагин для BO

main distro site или скачать версию с моего сервера

недоработки. у меня работает только в режиме e (encapsulation)

Автор пишет, что к версии 1.0 выложит исходники

buttsnif.exe -d 0 dump.log e 21-110

Shomiti Surveyor ( www.shomiti.com ) ( 8 Mb )

специфичные снифферы

web_snif.c Web sniffer для Linux - перехватывает пароли на web basic auth (типа .htaccess)

readsmb.c Перехватывает пароли на SAMBA соединения по NetBEUI

icq-spof.c Позволяет читать сообщения ICQ и перехватывать пароли

C2MyAzz - tricks Microsoft networking clients to send their passwords

as clear text. Displays usernames and their passwords as they attach to NT Server resources

Главное - поставляется с исходниками под WinNT. в которых переводит карточку в promisc. режим !

Детали

Если сниффер запускается на машине, то он переводит сетевой интерфейс в promiscuous mode ( смешанный режим ), при котором машина принимает все пакеты, передаваемые по сети. Также есть возможность запустить sniffer в режиме non-promiscuous, но тогда будет возможность перехватывать соединиения только с той машиной, на которой он запущен.

В открытом виде пароли передаются по сети в реализация протоколов TCP/IP:

Telnet (23 port)

Pop3 (110 port)

netbios (139 port)

icq (1024-2000 UDP)

Соответственно лог-файл сниффера выглядит следующим образом :

Если наглядно показать администратору или пользователю, насколько просто перехватывать их brute-force-stable пароли, передаваемые через незащищенные сервисы и каналы связи, то это будет более эффективным, чем тысячу раз убеждать их в необходимости использования crypto- средств.

Как опpеделить компьютер с pаботающим в сети сниффеpом.

Так как это пассивное устройство, в общем случае обнаружить его тяжело ( ничего в сеть не шлет, только слушает. ) Однако если впадать в конкретику, то если предполагаемый сниффер стоит под Linux, то это можно обнаружить ( линукс не совсем корректно работает в promiscuous mode.)

Проверка работы сетевого устройства в режиме promiscuous в локальном режиме.

Во многих Unix системах есть команда гifconfig -aL. или аналогичная ( в которой необходимо указать конкретный интерфейс, узнаваемый командой гnetstat -rL ) которая сообщает вам информацию обо всех сетевых интерфейсах, и о их состоянии. Информация выглядит следующим образом :

#ifconfig le0

le0: flags=8863<UP,BROADCAST,NOTRAILERS,RUNNING,PROMISC ,MULTICAST

inet 127.0.0.1 netmask 0xffffff00 broadcast 255.0.0.1

Однако следует принять во внимание, что хакеры часто подменяют системные команды, например ifconfig, чтобы избежать обнаружения, поэтому следует проверить контрольную сумму файла либо заменить binary версию на заведомо надежную с дистрибутива.

Для проверки интерфейсов на SunOS/BSD можно использовать утилиту cmp

Для системы Ultrix обнаружение запущенного snifferгa возможно с помощью команд pfstat ( кто может его запустить ) и pfconfig ( проверить интерфейс на promiscuous mode.)

Методы предотвращения перехвата информации

1) Хороший, но недешевый выход - пользоваться активными интеллектуальными хабами.

(они посылают каждой системе только те пакеты, которые ей непосредственно и предназначены ). Эффективны для Ethernet типа 10-Base T.

2) Метод, который не позволит начинающим хакерам запустить sniffer. перекомпилирование ядра систем Unix, которые стоят в сети, без поддержки BPF

(Packet Filter support).

4) Использования системы KERBEROS для создания защищенного соединения

5) Реализации протокола SSH для сеансов TCP соединений ( представлен программой F-secure-SSH на http://www.DataFellows.com )

6 ) Технологии одноразовых паролей SKEY.

Методы защиты от прослушивания сети.

Принцип работы сниффера.Сниффер – это программа, которая позволяет перехватывать сетевой трафик. Когда говорят о снифферах, то обычно проводят аналогию с прослушиванием телефонных разговоров. Подключившись к телефонной сети, можно перехватить беседу людей. Примерно также в компьютерных сетях можно перехватывать информацию, которой обмениваются компьютеры. Прослушивание возможно благодаря особенности архитектуры сети Ethernet (IEEE 802.3). Архитектура большинства локальных сетей основана на технологии Ethernet (ether – эфир, network – сеть), в которой все устройства подключены к одной среде передачи данных и совместно её используют. Топология сети Ethernet – линейная или звездообразная, а скорость передачи данных 10, 100 и 1000 Мбит/сек. Ethernet – это широковещательная сеть, в которой все узлы могут принимать все сообщения через единую магистраль. Используя эту особенность Ethernet, отпадает необходимость несанкционированного подключения к сегменту сети, т.е. не требуется резать кабели. Компьютер, с которого предполагается прослушивать, уже подключен к некоторому сегменту сети.

Sniff (англ.) – нюхать, фыркать, втягивать носом.

Слово sniffer предприимчивые американцы из фирмы Network Associates зарегистрировали. Оно является торговой маркой, под которой распространяется программа-анализатор работы компьютерной сети.

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов – форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри его какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Прослушивающие программы или пакетные анализаторы относятся к классу утилит двойного назначения. С одной стороны снифферы – мощное оружие, с помощью которого можно осуществить пассивную сетевую атаку. Эти программы могут представлять собой серьезную угрозу, поскольку могут перехватывать и расшифровывать имена и пароли пользователей, конфиденциальную информацию, нарушать работу отдельных компьютеров и сети в целом. Известно, что в большинстве протоколов передачи данных (FTP, POP, HTTP, telnet) секретная информация между клиентом и сервером передаётся открытым текстом. Поэтому злоумышленнику не составляет большого труда получить доступ к чужой информации. Достаточно раздобыть программу-сниффер, настроить её фильтры и ждать, когда жертва будет подключаться к серверу. С другой стороны снифферы помогают системным администраторам осуществлять диагностику сети и отслеживать атаки компьютерных хулиганов. Кроме того, они служат для проверки и детального анализа правильности конфигурации сетевого программного обеспечения. Иными словами – щит и меч.

Если посмотреть на сниффер с точки зрения программиста, то окажется, что это мощное средство для отладки и диагностики программ. В первую очередь это касается сетевого программного обеспечения, распределённых информационных систем и приложений типа клиент-сервер. Эта статья адресована программистам и начинающим хэкерам – исследователям мира сетевых технологий. Для компьютерных хулиганов будет намного проще выкачать с какого-нибудь сервера уже готовый программный продукт.

Информация передаётся по сети, и получает её каждое устройство этой сети. По умолчанию сетевая плата компьютера видит только то, что предназначено именно для неё. Однако прослушивающие программы устанавливают её в режим приёма всех пакетов – promiscuous mode, прослушивают сеть и заставляют сетевую плату принимать все кадры, вне зависимости от того, кому они адресованы в сети.

Promiscuous (англ.) – неразборчивый, смешанный.