Рейтинг: 4.9/5.0 (1836 проголосовавших)

Рейтинг: 4.9/5.0 (1836 проголосовавших)Категория: Windows Phone: другое

7. Компьютерный блок питания

8. Дисковод

9. Жёсткий диск

10. Клавиатура

11. Компьютерная мышь

Классический вид персонального компьютера — системный блок, видеомонитор, клавиатура (на фото — ДВК-2)

Компью?тер (англ. computer, МФА: [k?m?pju?.t?(?)][1] — «вычислитель») — устройство, способное выполнять заданную, чётко определённую последовательность операций. Это чаще всего операции численных расчётов и манипулирования данными, однако сюда относятся и операции ввода-вывода. Описание последовательности операций называется программой.[2] Электро?нная вычисли?тельная маши?на, ЭВМ — комплекс технических средств, предназначенных для автоматической обработки информации в процессе решения вычислительных и информационных задач.[3]

Название «ЭВМ», принятое в русскоязычной научной литературе, является синонимом компьютера. В настоящее время оно почти вытеснено из бытового употребления и в основном используется инженерами цифровой электроники, как правовой термин в юридических документах, а также в историческом смысле — для обозначения компьютерной техники 1940—1980-х годов и больших вычислительных устройств, в отличие от персональных.

Электронная вычислительная машина подразумевает использование электронных компонентов в качестве её функциональных узлов, однако компьютер может быть устроен и на других принципах — он может быть механическим, биологическим, оптическим, квантовым и т. п. (подробнее: Классы компьютеров#По виду рабочей среды), работая за счёт перемещения механических частей, движения электронов, фотонов или эффектов других физических явлений. Кроме того, по типу функционирования вычислительная машина может быть цифровой (ЦВМ) и аналоговой (АВМ).

Содержание

1 Этимология

3 Экспоненциальное развитие компьютерной техники

4 Математические модели

5 Архитектура и структура

6 Классификация

7.2 Система счисления

7.3 Хранение программ и данных

8 Программирование

9 Применение

10 См. также

11 Примечания

Этимология

Слово компьютер является производным от английских слов to compute, computer, которые переводятся как «вычислять», «вычислитель» (английское слово, в свою очередь, происходит от латинского computare — «вычислять»). Первоначально в английском языке это слово означало человека, производящего арифметические вычисления с привлечением или без привлечения механических устройств. В дальнейшем его значение было перенесено на сами машины, однако современные компьютеры выполняют множество задач, не связанных напрямую с математикой.

Впервые трактовка слова компьютер появилась в 1897 году в Оксфордском словаре английского языка. Его составители тогда понимали компьютер как механическое вычислительное устройство. В 1946 году словарь пополнился дополнениями, позволяющими разделить понятия цифрового, аналогового и электронного компьютера.

Подробнее по этой теме см. История вычислительной техники.

3000 лет до н. э. — в Древнем Вавилоне были изобретены первые счёты — абак.

500 лет до н. э. — в Китае появился более «современный» вариант абака с косточками на соломинках — суаньпань.

87 год до н. э. — в Греции был изготовлен «антикитерский механизм» — механическое устройство на базе зубчатых передач, представляющее собой специализированный астрономический вычислитель.

1492 год — Леонардо да Винчи в одном из своих дневников приводит эскиз 13-разрядного суммирующего устройства с десятизубцовыми кольцами. Хотя работающее устройство на базе этих чертежей было построено только в XX веке, всё же реальность проекта Леонардо да Винчи подтвердилась.

Суммирующая машина Паскаля

XVI век — в России появились счёты, в которых было 10 деревянных шариков на проволоке.

1623 год — Вильгельм Шиккард, профессор университета Тюбингена, разрабатывает устройство на основе зубчатых колес («считающие часы») для сложения и вычитания шестиразрядных десятичных чисел. Было ли устройство реализовано при жизни изобретателя, достоверно не известно, но в 1960 году оно было воссоздано и проявило себя вполне работоспособным.

1630 год — Ричард Деламейн создаёт круговую логарифмическую линейку.

1642 год — Блез Паскаль представляет «Паскалину» — первое реально осуществлённое и получившее известность механическое цифровое вычислительное устройство. Прототип устройства суммировал и вычитал пятиразрядные десятичные числа. Паскаль изготовил более десяти таких вычислителей, причём последние модели оперировали числами с восемью десятичными разрядами.

1642 год — Блез Паскаль представляет «Паскалину» — первое реально осуществлённое и получившее известность механическое цифровое вычислительное устройство. Прототип устройства суммировал и вычитал пятиразрядные десятичные числа. Паскаль изготовил более десяти таких вычислителей, причём последние модели оперировали числами с восемью десятичными разрядами.

1673 год — известный немецкий философ и математик Готфрид Вильгельм Лейбниц построил механический калькулятор, который выполнял умножение, деление, сложение и вычитание. Позже Лейбниц описал двоичную систему счисления и обнаружил, что если записывать определенные группы двоичных чисел одно под другим, то нули и единицы в вертикальных столбцах будут регулярно повторяться, и это открытие навело его на мысль, что существуют совершенно новые законы математики. Лейбниц решил, что двоичный код оптимален для системы механики, которая может работать на основе перемежающихся активных и пассивных простых циклов. Он пытался применить двоичный код в механике и даже сделал чертёж вычислительной машины, работавшей на основе его новой математики, но вскоре понял, что технологические возможности его времени не позволяют создать такую машину.[4]

Примерно в это же время Исаак Ньютон закладывает основы математического анализа.

1723 год — немецкий математик и астроном Христиан Людвиг Герстен на основе работ Лейбница создал арифметическую машину. Машина высчитывала частное и число последовательных операций сложения при умножении чисел. Кроме того, в ней была предусмотрена возможность контроля за правильностью ввода данных.

1786 год — немецкий военный инженер Иоганн Мюллер в ходе работ по усовершенствованию механического калькулятора на ступенчатых валиках Лейбница, придуманного его соотечественником Филиппом Хахном[5], выдвигает идею «разностной машины» — специализированного калькулятора для табулирования логарифмов, вычисляемых разностным методом.

1801 год — Жозеф Мари Жаккар строит ткацкий станок с программным управлением, программа работы которого задается с помощью комплекта перфокарт.

1820 год — первый промышленный выпуск арифмометров. Первенство принадлежит французу Тома де Кальмару.

1822 год — английский математик Чарльз Бэббидж изобрёл, но не смог построить, первую разностную машину (специализированный арифмометр для автоматического построения математических таблиц) (см. Разностная машина Чарльза Бэббиджа).

1840 год — Томас Фаулер (англ. Great Torrington) построил деревянную троичную счётную машину с троичной симметричной системой счисления.[6][7]

1855 год — братья Георг и Эдвард Шутц (англ. George & Edvard Scheutz) из Стокгольма построили первую разностную машину на основе работ Чарльза Бэббиджа.

1876 год — русским математиком П. Л. Чебышевым создан суммирующий аппарат с непрерывной передачей десятков. В 1881 году он же сконструировал к нему приставку для умножения и деления (арифмометр Чебышёва).

1884—1887 годы — Холлерит разработал электрическую табулирующую систему, которая использовалась в переписях населения США 1890 и 1900 годов и Российской империи в 1897 году.

1912 год — создана машина для интегрирования обыкновенных дифференциальных уравнений по проекту русского учёного А. Н. Крылова.

Зал счётных машин «Computing Division» Казначейства США. 1920-е

1927 год — в Массачусетском технологическом институте (MIT) Вэниваром Бушем был разработан механический аналоговый компьютер.[8]

1938 год — немецкий инженер Конрад Цузе вскоре после окончания в 1935 году Берлинского политехнического института построил свою первую машину, названную Z1. (В качестве его соавтора упоминается также Гельмут Шрейер (нем. Helmut Schreyer)). Это полностью механическая программируемая цифровая машина. Модель была пробной и в практической работе не использовалась. Её восстановленная версия хранится в Немецком техническом музее в Берлине. В том же году Цузе приступил к созданию машины Z2 (Сначала эти компьютеры назывались V1 и V2. По немецки это звучит «Фау1» и «Фау2» и чтобы их не путали с ракетами, компьютеры переименовали в Z1 и Z2).

Компьютер ЭНИАК

1941 год — Конрад Цузе создаёт первую вычислительную машину Z3, обладающую всеми свойствами современного компьютера.

1942 год — в Университете штата Айова Джон Атанасов и его аспирант Клиффорд Берри (англ. Clifford Berry) создали (а точнее — разработали и начали монтировать) первый в США электронный цифровой компьютер ABC. Хотя эта машина так и не была завершена (Атанасов ушёл в действующую армию), она, как пишут историки, оказала большое влияние на Джона Мокли, создавшего двумя годами позже ЭВМ ЭНИАК.

Начало 1943 года — успешные испытания прошла первая американская вычислительная машина Марк I, предназначенная для выполнения сложных баллистических расчётов американского ВМФ.

Конец 1943 года — заработала британская вычислительная машина специального назначения Colossus. Машина работала над расшифровкой секретных кодов фашистской Германии.

1944 год — Конрад Цузе разработал ещё более быстрый компьютер Z4, а также первый язык программирования высокого уровня Планкалкюль.

1946 год — создана первая универсальная электронная цифровая вычислительная машина ЭНИАК.

1950 год — группой Лебедева в Киеве создана первая советская электронная вычислительная машина.

1957 год — американской фирмой NCR создан первый компьютер на транзисторах.

1958 год — Н. П. Брусенцов с группой единомышленников построил первую троичную ЭВМ с позиционной симметричной троичной системой счисления «Сетунь».

Экспоненциальное развитие компьютерной техники

Основная статья: Закон Мура

Диаграмма Закона Мура. Количество транзисторов удваивается каждые 2 года

После изобретения интегральной схемы развитие компьютерной техники резко ускорилось. Этот эмпирический факт, замеченный в 1965 году соучредителем компании Intel Гордоном Е. Муром, назвали по его имени Законом Мура. Столь же стремительно развивается и процесс миниатюризации компьютеров. Первые электронно-вычислительные машины (например, такие, как созданный в 1946 году ЭНИАК) были огромными устройствами, весящими тонны, занимавшими целые комнаты и требовавшими большого количества обслуживающего персонала для успешного функционирования. Они были настолько дороги, что их могли позволить себе только правительства и большие исследовательские организации, и представлялись настолько экзотическими, что казалось, будто небольшая горстка таких систем сможет удовлетворить любые будущие потребности. В контрасте с этим, современные компьютеры — гораздо более мощные и компактные и гораздо менее дорогие — стали воистину вездесущими.

Математические модели

Автомат фон Неймана

Абстрактный автомат

Конечный автомат

Конечный автомат с памятью

Универсальная машина Тьюринга

Машина Поста

Архитектура и структура

Архитектура компьютеров может изменяться в зависимости от типа решаемых задач. Оптимизация архитектуры компьютера производится с целью максимально реалистично математически моделировать исследуемые физические (или другие) явления. Так, электронные потоки могут использоваться в качестве моделей потоков воды при компьютерном моделировании (симуляции) дамб, плотин или кровотока в человеческом мозгу. Подобным образом сконструированные аналоговые компьютеры были обычны в 1960-х годах, однако сегодня стали достаточно редким явлением.

Архитектура фон Неймана

Гарвардская архитектура

Шинная архитектура компьютера против канальной архитектуры

Классификация параллельных вычислительных систем

Результат выполненной задачи может быть представлен пользователю при помощи различных устройств ввода-вывода информации, таких как ламповые индикаторы, мониторы, принтеры, проекторы и т. п.

Редкий человек не слышал о популярной в Интернете энциклопедии, которую называют «Википедия». Ее распространение свободно и сейчас составляет приблизительно 3 миллиона статей, и они переводятся на 130 языков мира. Каждую статью Википедии вы сможете прочитать даже на латыни или эсперанто. Но не все знают, как появилась эта энциклопедия. Знаете ли вы преимущества и недостатки Википедии?

Редкий человек не слышал о популярной в Интернете энциклопедии, которую называют «Википедия». Ее распространение свободно и сейчас составляет приблизительно 3 миллиона статей, и они переводятся на 130 языков мира. Каждую статью Википедии вы сможете прочитать даже на латыни или эсперанто. Но не все знают, как появилась эта энциклопедия. Знаете ли вы преимущества и недостатки Википедии?

15 января 2001 года Википедия стартовала в Интернете. Она основана на программном обеспечении под название «вики», что в переводе с гавайского означает «быстрый». Помощью этого софта информация структурируется и записывается, статьи могут создаваться и исправляться. В одно и то же время в «вики» могут работать много пользователей, ресурсы пополняются каждую минуту. Перейдем к основным плюсам и минусам этой Интернет-энциклопедии.

Опишем преимущества. Вам не потребуется регистрация на этом ресурсе, чтобы вашу статью могли читать его пользователи. Авторы статей не теряют свое время на ожидание редакции и корректировки статей. Необходимо просто написать свою статью на странице, которая специально для этого отведена, а потом просто сохранить ее. Результат вы сможете увидеть приблизительно через минуту.

В то же время эта система наполнения Википедии составляет и самый большой ее недостаток. Бывает, что пользователи умышленно дают читателям неправильную информацию. Зачем же они это делают? Это известно, наверное, только им самим. В конечном итоге, мы не получаем точный ответ, а еще больше запутываемся. Такие «авторы» специально заменяют даты, путают фамилии, дают ложные сведения. Но такие ошибки можно легко исправить.

Основным принципом Википедии является ее нейтральность. Авторы описывают в статьях какие-либо спорные моменты своих тем. Можно дать ссылку на какие-либо достоверные источники, чтобы была возможность проверить написанные факты. Не все соблюдают эти принципы, потому что иногда попадаются статьи чисто субъективного характера без основания на каких-либо фактах.

Помимо самой энциклопедии учредители Википедии разработали другие интересные проекты. Например, «Викицитатник» или же «Викисклад», или например, «Викиучебник» и «Викитека». Вам будет интересно даже просто почитать эти сайты не имея для этого какой-то конкретной цели или задания.

Отмеченные пользователями статьи:

Template not found: /templates/smartphone/linkenso/linkenso.tplTemplate not found: /templates/smartphone/linkenso/linkenso.tplTemplate not found: /templates/smartphone/linkenso/linkenso.tplTemplate not found: /templates/smartphone/linkenso/linkenso.tpl

Всякий человек, имеющий дело с компьютерами, несомненно, много раз встречался с понятием "вирус", "троян", "троянский конь" и тому подобные, раньше, еще в докомпьютерную эру, употреблявшиеся исключительно в медико-биологических и исторических исследованиях. Этими словами обозначают некоторую разновидность программ, которыми часто пугают неопытных пользователей, расписывая их непреодолимую силу, способную разрушить в компьютере все, вплоть до механической конструкции жесткого диска.

Компьютерный вирус представляет собой злонамеренную компьютерную программу, в которой содержится часть кода, исполняемая после запуска вируса в компьютерной системе. Во время работы вирус заражает другие программы копиями самого себя.

Эффект действия вируса может варьироваться от легкого раздражения пользователя до полного уничтожения всех данных в системе. Однако некоторые вирусы могут реплицировать самих себя и распространяться в другие системы. Это затрудняет локализацию вирусов и защиту от них. Чтобы написать простой вирус, достаточно ввести несколько строк программного кода.

Вирусы можно передавать по линиям связи или распространять на инфицированных носителях. Это затрудняет локализацию создателя вируса. Некоторые вирусы могут скрываться внутри других программ или проникать в операционную систему компьютера.

Вирусным атакам уязвимы все компьютерные операционные системы. однако некоторые из них более уязвимы, чем другие. Вирусы нередко скрываются в новой компьютерной игре. которую вы можете загрузить в Интернете. Кроме того, вирусы можно обнаружить в макросах. используемых в офисных информационных системах, либо в компонентах загружаемых из Интернета страничек Web. Пути попадания вирусов в компьютеры различны, но общее в них одно - вирусы входят в компьютерные системы только из внешних источников .

Как только вирус входит в систему, он может начать свою разрушительную деятельность сразу, или же вирус может ожидать активации каким-то событием, например, получением определенных данных или наступлением заданной даты или времени. Известны несколько различных форм вирусов. которые могут вторгнуться в компьютерную систему.

Троянский конь представляет собой компьютерную программу, которая маскируется или скрывается в части программы. В отличие от прочих вирусов, троянцы не реплицируют самих себя в системе. Некоторые формы троянских коней могут быть запрограммированы на саморазрушение и не оставляют никаких следов, кроме причиненных ими разрушений. Некоторые хакеры используют троянских коней для получения паролей и отсылки их обратно хакеру. Кроме того, они могут использоваться для банковских мошенничеств, когда небольшие суммы денег снимаются с законных счетов и передаются на секретный счет.

Черви представляют собой программы, которые разрушают компьютерную систему. Они могут проникать в программы обработки данных и подменять или разрушать данные. Черви подобны троянским коням в том отношении, что не могут реплицировать самих себя. Однако, как вирусы, они могут причинять большие разрушения, если их не обнаружить вовремя. Намного проще ликвидировать червя или троянского коня, если существует только единственная копия программы-разрушителя.

Логические бомбы подобны программам, используемым для троянских коней. Однако логические бомбы имеют таймер, который взрывает их в заданную дату и время. Например, вирус Michelangelo имеет триггер, установленный на день рождения знаменитого художника Микеланджело - 6 марта. Логические бомбы часто используются недовольными служащими, которые могут установить их на активацию после того, как они оставят компанию. Например, логическая бомба может "взорваться", когда имя этого служащего исключается из платежной ведомости. Благодаря встроенному механизму задержки, логические бомбы активно используются для шантажа. Например, шантажист может послать сообщение, говорящее, что если ему будет выплачена определенная сумма денег, он предоставит инструкцию для отключения логической бомбы.

История зарождения вирусов довольно туманна, так же как и цели, которые преследуют их разработчики. В компьютерных книгах утверждается, что первым известным вирусом была программа, реализующая модель Вселенной, в которой обитали некие существа, умеющие двигаться, искать и поедать пищу, а также размножаться и умирать от голода. С точки зрения авторов книги, программы-вирусы представляют собой результат чисто научных исследований в области создания неких искусственных организмов, способных к самостоятельному существованию, наподобие живых существ. Это же подчеркивает и название программ, разработанных на основании таких изысканий - вирусы, т.е. нечто живое, способное к размножению, мутации и самовыживанию. Надо так понимать, что создателей компьютерных вирусов нам предлагается отнести к разряду безобидных чудаков, занятых исключительно оторванными от реальной жизни научными проблемами.

Мы не будем углубляться в полемику по этому поводу, отметив только, что первая программа, которая действительно могла претендовать на звание вируса, появилась в 1987 году. и это был Пакистанский вирус, разработанный братьями Амджатом и Бази том Алви (Amdjat и Bazit Alvi). Их целью было наказать (!) граждан США за покупку в Пакистане дешевых копий программ. Далее число вирусов стало расти с лавинообразной быстротой, а убытки от их появления в компьютерах стали исчисляться миллионами и сотнями миллионов долларов. Заражение компьютеров вирусами различной природы приняло характер эпидемии и потребовало принятия мер защиты, том числе и юридических. Рассмотрим, как же эти зловредные создания, вирусы, попадают в компьютерные системы.

Пути проникновения вирусов могут быть самыми разнообразными. Вирусы попадают в вашу компьютерную систему из множества разнообразных источников, исполняемых программ, программ и файлов, передаваемых вам коллегами, программного обеспечения, приобретаемого в архивированной форме. Давайте рассмотрим структуру, применяемую для хранения данных на гибких дисках. чтобы выявить места, функционально пригодные для скрытого существования вирусов. Гибкие диски могут хранить файлы данных, программ и программное обеспечение операционных систем. Они служат самым общепринятым посредником для передачи файлов данных. Гибкий диск состоит из загрузочного сектора и данных. При необходимости, в загрузочном секторе может храниться информация, нужная для загрузки компьютера. Кроме того, здесь же хранится информация о разделах, информация по управлению загрузкой и информация о размещении файлов. Данные представляют собой всю содержательную информацию, которая храниться на гибком диске. Излюбленным местом обитания вирусов являются загрузочные сектора и исполняемые файлы, хранимые на гибком диске. Помещенные в загрузочном секторе вирусы могут запускаться при загрузке системы с дискеты. Вирусы, помещенные в исполняемые файлы, запускаются вместе с зараженной программой, после чего начинают свою деятельность в компьютерной системе.

Те же самые возможности переноса вирусов обеспечивают компакт-диски. ныне ставшие основным средством переноса файлов и информации между компьютерами. В компакт-дисках содержится двоичная цифровая информация, которая записывается на диск путем создания микроскопических ямок на поверхности диска. Информация считывается при проходе по диску луча света, генерируемого лазером. Компакт-диски подобны гибким дискам в том отношении, что .для хранения данных в них также используется структура, состоящая из загрузочного сектора и данных.

Интернет предоставил пользователям новые возможности установления связи, которые увеличивают потенциальную опасность прорех в системе защиты от вирусов. Технологии Web, например, для создания аплетов Java и ActiveX, облегчают пользователям взаимодействие по Интернету, но, с другой стороны, служат удобным средством для распространения злонамеренного программного обеспечения. Пользователи рабочей станции, установленной на компьютере, для выполнения своих задач используют программное обеспечение и файлы данных. Вся эта информация, включая операционную систему, хранится на жестком диске компьютера. Другим местом постоянного хранения информации, необходимой компьютеру для работы, является энергонезависимая память CMOS, хранящая базовую систему ввода/вывода (BIOS) компьютера; процедуры BIOS используются при загрузке системы, так что их заражение-это серьезная опасность, несмотря на небольшие размеры CMOS. Таким образом, в компьютере имеется два основных места, способных постоянно хранить и обновлять информацию - жесткий диск и память CMOS. Эти компоненты компьютерной системы и являются тем местом, куда чаще всего попадают вирусы при инфицировании компьютера. Излюбленным местом обитания вирусов является жесткий диск. Жесткий диск состоит из следующих элементов. Таблица разделов, используемая для отслеживания разделов и структуры диска Главная загрузочная запись, указывающая, способен ли этот диск к самозагрузке или нет. Загрузочный сектор, указывающий загрузчику системы, где следует искать первый файл, необходимый для запуска операционной системы. • Первая таблица FAT хранит запись, указывающую, каким образом связаны все остальные записи в области диска, предназначенной для хранения данных. • Вторая таблица FAT, представляющая собой резервную копию первой таблицы FAT, на случай повреждения первой таблицы. • Диагностический цилиндр, используемый для отслеживания ошибок или локализации проблем в части оборудования или программы. Он доступен только самому жесткому диску для решения внутренних задач. Чаще всего вирусы прячутся в загрузочных секторах, что позволяет им влиять на загрузку системы (см. следующий раздел). Другое излюбленное место - исполняемые файлы. В исполняемые файлы входят следующие элементы. Заголовок, информирующий операционную систему о типе данного файла и указывающий, предназначен ли он для работы с текущей операционной системой. Кроме того, заголовок предоставляет другую информацию, которая может понадобиться операционной системе, например, объем памяти, необходимый для открытия файла, Заголовок занимает определенную область, которая может разделять различные части файла. Нижний колонтитул, информирующий операционную систему компьютера о достижении конца файла. Кроме того, он информирует компьютер, что он должен делать, после достижения конца файла. Файл может быть дополнен незначащей информацией, чтобы данные, записанные на диск, заполняли определенное пространство. Дополнение исполняемого файла не содержит никакой информации. Например, исполняемый файл, содержащий 500 байт кода, может быть записан в блоке размером 512 байт с дополнением 12 байтов единицами. При заражении исполняемого файла вирус заменяет исполняемый код программы свои собственным кодом. При запуске программы запускается код вируса, выполняя различные действия взамен тех, которые должна выполнять программа. Место обитания вируса связано с его функционированием самым непосредственным образом (как и у настоящих живых вирусов). Вирусные атаки можно даже классифицировать по месту их расположения в компьютере.

Типы вирусных атакИзвестны три основных типа вирусных атак.

Вирусы загрузочного сектора инфицируют загрузочный сектор или главную загрузочную запись компьютерной системы. Когда компьютер загружается, вирусная программа активируется. Вирусы загрузочного сектора, прежде всего, перемещают в другое место или перезаписывают исходный загрузочный код и замещают его инфицированным загрузочным кодом. Информация исходного загрузочного сектора переносится на другой сектор диска, который помечается как дефектная область диска и далее не используется. Поскольку загрузочный сектор - первый элемент, загружаемый при запуске компьютера, обнаружение вирусов загрузочного сектора может оказаться нелегкой задачей. Вирусы загрузочного сектора - один из самых популярных типов вирусов. Они могут распространяться путем использования инфицированных гибких дисков при загрузке компьютера. Это может легко произойти, если при перезагрузке компьютера гибкий диск, вставлен в дисковод.

Вирусы, инфицирующие файлы. поражают исполняемые файлы. Они могут активироваться только при исполнении файла. Чаще прочих поражаются файлы типов СОМ, ЕХЕ, DLL, DRV, BIN, SYS и VXD. Вирусы, инфицирующие файлы, могут становиться резидентными и присоединяться к другим исполняемым программам. Вирусы, инфицирующие файлы, обычно заменяют инструкции загрузки программы исполняемого файла своими собственными инструкциями. Затем они переносят исходную инструкцию загрузки программы в другой раздел файла. Этот процесс увеличивает размер файла, что может помочь обнаружению вируса.

Вирусы, в основе которых лежат макросы (макровирусы ), исполняют непредусмотренные действия путем использования макроязыка приложения для своего распространения в другие документы. Они могут, например, инфицировать файлы .DOT и .DOC приложения Microsoft Word, а также файлы Microsoft Excel.

Эти вирусы относятся к межплатформенным вирусам и могут инфицировать как системы Macintosh, так и PC.

Прочие вирусы могут иметь черты одного или нескольких описанных выше типов.

* Вирусы-невидимки (жаргонное название - "стелс-вирусы") при работе пытаются скрыться как от операционной системы, так и антивирусных программ. Чтобы перехватить все попытки использования операционной системы, вирус должен находиться в памяти. Вирусы невидимки могут скрывать все изменения, которые они вносят в размеры файлов, структуру каталогов или иные разделы операционной системы. Это значительно затрудняет их обнаружение. Чтобы блокировать вирусы-невидимки, их следует обнаружить, когда они находятся в памяти.

* Зашифрованные вирусы во время работы шифруют свой вирусный код, что позволяет им предотвратить обнаружение и распознание вируса.

* Полиморфные вирусы могут изменять свой внешний вид при каждом инфицировании. Для изменения внешнего вида и затруднения обнаружения они используют механизмы мутаций. Полиморфные вирусы способны принимать более двух миллиардов различных форм, поскольку при каждом инфицировании изменяют алгоритм шифрования. Многокомпонентные вирусы инфицируют как загрузочные секторы, так и исполняемые файлы. Это один из самых сложных для обнаружения вирусов, поскольку многокомпонентные вирусы могут сочетать некоторые или все методы скрытия своей деятельности, присущие вирусам-невидимкам и полиморфным вирусам.

* Самообновляющиеся вирусы, которые появились в самое последнее время, способные скрытно обновляться через Интернет во время сеансов связи.

Встреча компьютера с вирусом влечет несколько последствий.* Появление необычных системных сообщений.

* Исчезновение файлов или увеличение их размеров.

* Замедление работы системы.

* Внезапный недостаток дискового пространства.

* Диск становится недоступным.

Антивирусные программы Важный метод защиты от вирусов - развертывание антивирусных программ. Антивирусная программа должна выполнять три основные задачи.

* Обнаружение вируса.

* Удаление вируса.

* Превентивная защита.

Чтобы предотвратить вирусную атаку, антивирусная программа реализует множество различных методов обнаружения. Различные антивирусные программы используют некоторые или все методы из следующей группы.* Сканирование цифровой сигнатуры используется для идентификации уникального цифрового кода вируса. Цифровая сигнатура представляет собой предварительно установленный шестнадцатеричный код, наличие которого в файле свидетельствует о заражении вирусом. Сканирование цифровой сигнатуры представляет собой в высшей степени успешный метод идентификации вирусов. Он, однако, всецело зависит от поддержки базы данных с цифровыми сигнатурами вирусов и тонкостей механизма сканирования. Возможно ложное обнаружение вируса в неповрежденном файле.

* Эвристический анализ (или сканирование по заданным правилам) выполняется быстрее, чем сканирование большинством традиционных методов. Этот метод использует набор правил для эффективного анализа файлов и быстро обнаруживает подозрительный вирусный код. Как отмечено. все эвристические методы в той или иной форме выполняют эмулирование исполнения кода вируса. Поэтому, при наличии некоторого опыта, разработчик вируса может защитить свое "изделие" от обнаружения эвристическим анализом. Эвристический анализ склонен к ложным тревогам, и, к сожалению, зависит от корректности набора правил выявления вируса, которые все время изменяются.

* Исследование памяти - еще один метод, обычно успешно применяемый для обнаружения вирусов. Он зависит от распознавания местоположения известных вирусов и их кодов, когда они находятся в памяти. И хотя исследование памяти обычно приводит к успеху, использование такого метода может потребовать значительных ресурсов компьютера. Кроме того, он может вмешиваться в нормальный ход выполнения операций компьютера.

* Мониторинг прерываний работает путем локализации и предотвращения вирусных атак, использующих вызовы прерываний. Вызовы прерываний представляют собой запросы различных функций через системные прерывания. Мониторинг прерываний, подобно исследованию памяти, также может отвлечь значительные системные ресурсы. Он может стать причиной проблем при легальных системных вызовах и замедлить работу системы. Из-за большого числа вирусов и легальных системных вызовов, мониторинг прерываний может испытывать трудности в локализации вирусов.

* Контроль целостности (известный также как вычисление контрольных сумм) просматривает характеристики файлов программ и определяет, были ли они модифицированы вирусным кодом. Этот метод не нуждается в обновлении программного обеспечения, поскольку не зависит от цифровых подписей вирусов. Однако он требует от вас поддержания базы данных контрольных сумм файлов, свободных от вирусов. Контроль целостности не способен обнаруживать пассивные и активные вирусы-невидимки. Кроме того, он не может идентифицировать обнаруженные вирусы по именам или типам. Если антивирусная программа резидентная, она контролирует вирусы непрерывно. Это традиционная мера защиты файловых серверов, поскольку в них каждый файл при использовании должен пройти проверку. Непрерывный контроль может быть неподходящим средством для клиентской машины, поскольку может привести к обработке слишком большого объема информации, а это замедляет работу компьютера. На клиентской машине предпочтительнее конфигурировать антивирусную программу на запуск в определенное время. Например, она может запускаться при загрузке компьютера или считывании нового файла с гибкого диска. В некоторых пакетах (в том числе, описываемых ниже Norton AntiVirus и MacAfee VirusScan) используют метод, известный как сканирование по расписанию, для выполнения поиска вирусов на жестком диске в заданные периоды времени. Еще один метод заключается в использовании антивирусной программы в период простоя компьютера. Например, его можно использовать как часть программы экранной заставки.

Типы антивирусных средств.1. Программы – детекторы обнаруживают файлы, зараженные одним из известных вирусов, такие программы в чистом виде в настоящее время редки.

2. Фаги или программы – доктора, а также программы – вакцины не только находят зараженные вирусами файлы, но и «лечат» их, т.е. удаляют из файла тело программы вируса, восстанавливая программу в том состоянии, в котором она находилась до заражения вирусом. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов. Полифаги - уничтожают большое количество вирусов. Aidstest, Scan, Norton AntiVirus, Doctor Web.

3. Программы- ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, тогда, когда компьютер еще не заражен вирусом, а затем периодически сравнивают текущее состояние файла с исходным. Если обнаружены изменения, то на экран дисплея выводятся сообщения. ADinf.

4. Программы – фильтры или «сторожа» - небольшие резидентные программы, постоянно находящиеся в памяти компьютера. Они контролируют операции компьютера и обнаруживают подозрительные действия при работе компьютера, характерные для вирусов. При попытке какой – либо программы произвести указанные действия «сторож» посылает сообщение, а пользователь может запретить или разрешить выполнение соответствующей операции. Программы фильтры позволяют обнаружить вирус на ранней стадии его существования, но они не «лечат» файлы и диски.

Добавил(а) Антон 04.08.10 12:00

В предыдущей статье были рассмотрены основные периферийные устройства компьютера. Если Вы её не читали, то рекомендую ознакомиться перед прочтением данной статьи. Также рекомендую почитать про то, как пользоваться сайтом. Сегодня же мы заберёмся в "святую святых": системный блок или "системник " в обиходе. Чтобы было наглядно я разобрал собственный системный блок и сделал фотографии, которые Вам и предоставлю в качестве наглядного пособия, скажем так, устройство системного блока в картинках. Начнём с внутреннего устройства системного блока. а потом перейдём к наружному. Приступим!

В предыдущей статье были рассмотрены основные периферийные устройства компьютера. Если Вы её не читали, то рекомендую ознакомиться перед прочтением данной статьи. Также рекомендую почитать про то, как пользоваться сайтом. Сегодня же мы заберёмся в "святую святых": системный блок или "системник " в обиходе. Чтобы было наглядно я разобрал собственный системный блок и сделал фотографии, которые Вам и предоставлю в качестве наглядного пособия, скажем так, устройство системного блока в картинках. Начнём с внутреннего устройства системного блока. а потом перейдём к наружному. Приступим!

Для начала стоит оговориться, что системный блок по форме может быть горизонтальным (называется Desktop), который обычно находится под монитором, или вертикальным, который называется Tower (c англ."башня"). Корпус Tower в зависимости от размера может быть big, midi и mini. Наиболее распространён корпус mini tower, его Вы можете как раз и увидеть на фотографиях. Кстати, Вы можете ознакомиться с устройством системного блока своего персонального компьютера. однако нужно быть весьма и весьма аккуратными и сперва полностью обесточить компьютер, а только потом уже начинать что-то делать. Желательно отсоединить все провода, однако если возникнут проблемы с их подключением, то лучше не стоит. О подключении устройств к системному блоку мы поговорим в цикле статей, разобравшись с внешними разъёмами системного блока. Если системный блок нужно достать из под стола, к примеру, то это надо делать весьма аккуратно, избегая сотрясений и ударов. Мне, чтобы увидеть, что находится в системном блоке, необходимо снять боковую крышку, открутив 2 шурупа на задней стенке, однако устройство корпуса может быть весьма разнообразным. Главное внимательно осмотреть корпус и понять на чём крепится крышка. Он должна сниматься без особых усилий, поэтому не стоит усердствовать. Итак, крышка снята, давайте разбираться что для чего нужно.

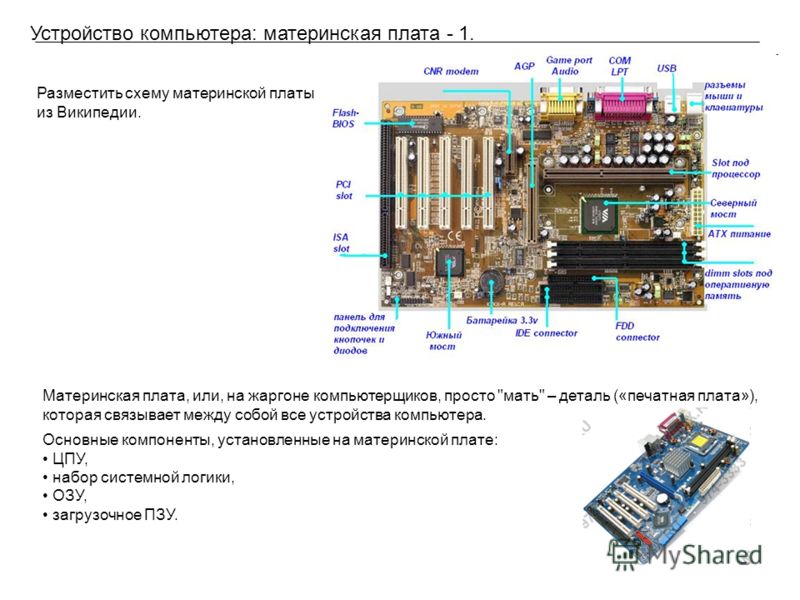

Начнём с системной платы. которую ещё называют материнской. а иногда и вовсе ласково "мать". И немудрено: она самая большая и (как и положено матери) следит за оравой других устройств и координирует их работу, передаёт сигнал от одного к другому. Найти её несложно, материнская плата, как я уже сказал, большая. На фото она выделена зелёной рамочкой и помечена цифрой (1) в уголке.

Под цифрой (2) скрывается в системном блоке процессор. Он действительно скрывается, потому что на фото и вообще его не видно. Однако выглядит он вот так:

Процессор – это специально выращенный камень кремния, в котором, к тому же, находится невероятно много других элементов: транзисторов, которые соединены между собой. Процессор является своеобразным «мозгом», ведь он обрабатывает поступающую информацию. Одной из его важнейших характеристик является тактовая частота, которая представляет собой количество самых простых (элементарных) операций может выполнить за единицу времени (секунду). Измеряется в МГц (мегагерцах – то есть в миллионах герц) или ГГц (гигагерцах – миллиардах герц). Немало, правда ли? Обычно Вы можете увидеть эти цифры в описании комплектации купленного компьютера или в объявлении по продаже. К примеру 3000 МГц. Самые распространенные процессоры марки Intel и AMD. Во время работы процессор нагревается, поэтому на него устанавливается радиатор. который отводит всю эту теплоту, а сверху ещё устанавливается кулер – это маленький вентилятор, который гоняет воздух и охлаждает радиатор. Как раз его Вы и видите под цифрой (2), а под ним заметен радиатор. Давайте посмотрим ещё раз на более крупном фото:

Компьютер оперирует информацией, поэтому её надо где-то хранить. Проведём аналогию с человеком: есть вещи, которые нам нужны только во время работы, к примеру, формула. Нам её помнить необязательно, да и невозможно держать всё в голове, поэтому она записана где-то в книге или в записной книжке. Так и компьютер: все данные хранит на накопителях, а когда какие-то данные нужны для работы и ими надо воспользоваться, то загружает их в оперативную память (ОЗУ – оперативное запоминающее устройство ). Она под номером (3) на общем фото. Загружает потому, что так с ней быстрее работать, ведь эта память очень быстрая. Когда компьютер выключен, то в этой памяти ничего нет, всё стирается, так же, как и у нас, когда мы спим – мы не можем думать в это время. И вот в это время информация на компьютере находится только на накопителях.

Под обозначениями (7а) и (7б) и выделенные жёлтым цветом, как раз жёсткие диски. Жёсткий диск ещё называют винчестером. а в обиходе "винтом" или "веником". На нём данные хранятся даже когда компьютер выключен. Характеризуются по многим параметрам, но Вам необходимо иметь в виду разве что объём, который показывает сколько данных можно туда записать, да скорость доступа. Однако с единицами измерения информации стоит познакомиться в отдельной статье, пока опустим это. Давайте посмотрим на винчестер поближе изнутри.

Ещё мы можем увидеть кабели. Естественно каждому устройству необходима электроэнергия, поэтому к каждому идёт кабель питания от блока питания. о котором будет немного ниже рассказано. А также Вы можете увидеть вот такой широкий шлейф, на картинке он подписан как «кабель IDE». Не стоит пугаться, следует только знать, что есть IDE-винчестер и SATA, это зависит от того, как они соединяются с материнской платой. не будем вдаваться в подробности, но у последнего кабель гораздо уже. По этому кабелю как раз и передаётся информация.

Таким образом мы с Вами выяснили, что есть оперативная память. в которую данные загружаются по мере надобности при работе компьютера из накопителя. где она хранится постоянно. Однако, когда компьютер включается, то ему необходимы команды, ведь его оперативная память пуста! Представьте, что Вы просыпаетесь, а в голове у Вас пусто! Для этого в компьютере есть постоянное запоминающее устройство (ПЗУ). В ней находятся базовые программы, которые проверяют состояние системы и её готовность к работе и дают возможность взаимодействовать с монитором, жёстким диском, клавиатурой, дисководом. Все эти программы образуют базовую систему ввода-вывода (BIOS – Basic Input Output System). Когда Вы включаете компьютер, то сразу видите работу этой самой базовой системы: это вот те белые буковки и циферки на чёрном фоне.

Если Вы обращали внимание, то даже если долгое время компьютер выключен, дата и время остаётся верной. Это происходит благодаря ещё одной микросхеме CMOS. в которой хранятся эти данные и данные об оборудовании компьютера, эти данные микросхема охотно передаёт по требованию в BIOS, после чего и идёт загрузка компьютера. На материнской плате есть батарейка. благодаря которой в CMOS не теряются данные. Её хватает на пару лет, иногда приходится менять.

На этом рисунке Вы как раз можете увидеть 2 планки оперативной памяти и свободный слот для ещё одной. Планка просто туда вставляется и зажимается по бокам держателями. Вы можете их видеть на рисунке, они белого цвета, а на общем фото они под номером (3). Слева под нижней планкой оперативной памяти находится как раз радиатор процессора и над ним видно часть кулера.

Давайте смотреть дальше, что же интересного внутри системного блока персонального компьютера. Вот на следующей фотографии и видно эту батарейку, благодаря которой время на компьютере идёт даже если он выключен. На фото помечены разъёмы, в которые можно вставить другие полезные устройства.

К примеру, вверху на этом фото Вы видите сетевую плату. На общем фото она под номером (5). Она нужна для того, чтобы можно было соединить несколько компьютеров вместе, чтобы они могли обмениваться между собой информацией.

Ниже Вы видите видеокарту (видеоадаптер). она на общем фото под номером (4). Она нужна для того, чтобы формировать и выводить изображение на монитор.

Конечно, может и не быть такой вот планки, видеокарта может быть встроенной в материнскую плату, но если необходимо намного более качественное изображение, если нужно, чтобы можно было поиграть в современные игры, то конечно возможностей встроенной видеокарты недостаточно. У видеокарты есть собственная память, наподобие оперативной. А также у мощных видеокарт есть собственные радиатор и кулер, потому как эти работяги тоже здорово нагреваются.

В один из этих свободных слотов могла бы быть установлена и звуковая карта. однако у меня она встроенная в материнскую плату. Звукорежиссёры и меломаны да и все, кто любит качественный звук такую карту конечно приобретают.

Не стоит оставлять без внимания такое важное устройство как блок питания. Номер (6) на общей схеме и прямо перед Вами на следующем фото.

Этот массивный товарищ занимается распределением энергии между всеми устройствами. Питание, конечно, должно быть стабильным, а блок мощным. У меня стоит на 300 ватт, но компьютер довольно старый. Сейчас мощности больше, потому как и потребности тоже. У системного блока есть даже собственный кулер. Его мы увидим в следующей статье, где посмотрим на «наружности» системного блока.

И напоследок у нас остались несколько устройств, которые тоже позволяют сохранять информацию на накопителях.

Привод для CD/DVD. Номер 9 на общем фото и крупным планом прямо над этим текстом. Он позволяет записывать и считывать информацию с помощью лазера на диски. Про них более подробно будет рассказано в статье про хранение информации. К нему тоже идёт кабель питания и кабель, по которому передаётся информация. Основной характеристикой является скорость чтения данных.

Кое-где на компьютерах остались ещё продолговатые прорези спереди на системном блоке. Это дисковод для дискет (FDD — floppy disk drive). Дискеты уже почти нигде не используются ввиду малой ёмкости (то есть на них вмещается мало информации).

Итак, блиц-осмотр внутренностей системного блока компьютера закончен. Закрываем его крышку, завинчиваем шурупы, пора подключать всё назад и приниматься за работу!

Итак, из этой статьи Вы узнали:как устроен системный блок. что находится внутри него