Рейтинг: 4.5/5.0 (1838 проголосовавших)

Рейтинг: 4.5/5.0 (1838 проголосовавших)Категория: Windows: Компьютер, софт

Безопасность Internet - нарушение по тысяче причин

После выхода в свет первого издания этой книги в течение года фраза "Информационные системы - это кровеносные сосуды современного общества стала поистине банальной. Электронный пульс полностью определяет наше существование, электронная коммерция подобна кровеносным сосудам нашей культуры коллективного сознания.

Однако нам грустно констатировать, что эти сосуды не очень здоровы по причине, которые стали следствием войны, происходящей в Internet в настоящее время. Еще более печально то, что миллионы тех, кто ежедневно соприкасается с сетью даже не подозревают об этих многочисленных жертвах.И это лишь то, что было предано огласке. Как профессионалы, ежедневно сталкивающиеся с вопросами обеспечения безопасности, мы можем с уверенностью сказать, что на самом деле проблема гораздо сложнее, чем может показаться после прочтения общедоступных материалов.

Очевидно, наше недавно сформированное виртуальное сообщество подвержено смертельному риску из-за этих многочисленных нападок. Как же защититься от этих угроз и изощренных атак, которых становится все больше?

Решение: больше общедоступной информации

Все ответы - у вас под рукой. Мы предприняли определенные усилия и отследили "биение пульса" этой битвы в течение нескольких последних лет, чтобы предоставить самую свежую информацию с передовой линии фронта. Прямо скажем, противостояние очень серьезное, однако его все же можно выиграть. В данной книге мы описали методы, применяемые в качестве оружия, и в каждом конкретном случае предоставили протестированные стратегии, которые можно использовать для защиты. Можно ли позволить себе отложить изучение этой информации на более поздний срок?

Нам кажется, что в предисловии ко второму изданию глубокоуважаемый Брюс Шнейер (Bruce Schneier) выразился по поводу книги настолько удачно, что мы сочли возможным процитировать его еще раз:

"Секреты хакеров - это очень подробная информация о способах обеспечения компьютерной безопасности. В ней содержится полное описание изъянов в системах защиты: что они собой представляют, как их можно использовать и какие ответные контрмеры следует предпринимать. После прочтения этой книги вы будете знать о своей сети гораздо больше и, что еще более важно, сможете защитить ее гораздо лучше, чем с помощью сведений, содержащихся в любом другом аналогичном издании. Эта книга предлагает по-настоящему бесценную информацию."

Теперь необходимой информацией обладают 100 000 читателей

Однако это мнение разделяют не только авторы книги и Брюс. Ниже приведены высказывания некоторых более чем из 100 000 читателей первого издания этой книги.Из раздела новостей www. Hackernews.com

Международный бестселлер

За прошлый год по электронной почте или лично мы получили многочисленные одобрительные отзывы. Велик соблазн привести их все, однако мы решили ограничиться лишь следующими фактами, которые обобщают на удивление единодушно положительное мнение читателей.Что нового во втором издании

Конечно, книгу нельзя назвать идеальной. Мир безопасности Internet развивается намного быстрее цифровых технологий, и со времени опубликования первого издания разработано много совершенно новых средств и приемов. Мы приложили немало усилий, чтобы отобрать все важное, что появилось после выхода первого издания, и, кроме того, внесли поправки в уже имеющийся материал.

Более 220 новых страниц

Вот перечень существенных изменений по сравнению с первой редакцией Секретов хакеров.Все эти изменения нашли свое отражение во втором издании, содержимое которого обновлено практически на сто процентов и в то же время по-прежнему имеет ту же ценность, что и первое издание книги.

Сохранились все достоинства первого издания:

Название: Секреты хакеров. Безопасность Web-приложений-готовые решения

Автор: Скембрей,Джоел, Шема, Майк

Год выпуска: 2003

Формат/Качество: программа для djvu

Язык: Русский

Размер: 4.57mb

Пароль на архив: нет

В современном мире безопасность Web-приложений является ключевым фактором общей безопасности бизнеса.

Профессионалы в области защиты информации найдут в этой книге немало ценных сведений,которые позволят

им успешно противостоять угрозам безопасности Web-приложений.

В книге наглядно продемонстрировано,как можно защитится от любых методов взлома,понимая образ мышления

хакеров, которыми они пользуются. Систематизировав самые серьезные угрозы безопасности Web-приложений и

раскрыв детали их реализации,авторы объясняют,как можно противостоять этим угрозам.

Книга будет полезной специалистам в области защиты информации,разработчикам Web-узлов,администраторам

сетей,специалистам по электронному бизнесу,программистам и мененжерам по информационным технологиям.

Cкачать [Скачать c letitbit.net]

[Скачать c depositfiles.com]

Глава 2 Исследования перед взломом

Глава 3. Пароли и контроль над доступом

Глава 4. Социальная инженерия

Глава 5. Компьютеры общественного доступа

Глава 6. Хакерство на местности

"Ах, как нехорошо!"- подумал посетитель, который и сам не знал имени

своего отца.

-Аа-а, - протянул он, уклоняясь от прямого ответа, - теперь многие не

знают имен героев. Угар нэпа. Нет того энтузиаста.

Председателю показалось позорным, что он забыл имя очаковскою героя.

Действительно, -думал он, глядя на воодушевленное лицо героя, - глохнешь

тут за работой. Великие вехи забываешь".

И. Ильф, Е. Петров. Золотой теленок

Существует два способа написать книгу о компьютерных взломах.

Можно написать энциклопедию всех известных систем, их номеров досту-

па, паролей, лазеек и способов повышения уровня доступа. Это неплохой

способ, если забыть о том, что ко времени выхода такого издания большая

часть ее содержания станет устаревшей. И уж, конечно, напечатанные в

книге пароли можно будет считать недействительными. Такой подход лучше

оставить для периодики, некоторые печатные и электронные издания пытают-

ся этим заниматься.

Второй путь - написать книгу, которая являлась бы энциклопедией мето-

дов взлома систем. Это решит проблему распространения постоянно меняю-

щейся информации, читатели же смогут следовать описанным в ней алгорит-

мам, добавляя немного собственного воображения и не боясь оказаться в

какой-либо совершенно новой, не указанной в книге ситуации. Именно таким

способом и написана эта книга.

Я старался построить данную книгу в логичной последовательности и

Я хотел бы поблагодарить Р. С. и Аж. за критику отдельных разделов

моей книги, сотрудников Loompanics за понимание того, что наша конститу-

ция дает прессе право на свободу, а также многих хакеров за внесенные

ими ценные предложения.

В данной книге описаны различные методы взлома компьютерных систем.

Легко сказать - взлома. В наши дни люди больше обеспокоены проблемой

компьютерной безопасности, чем раньше. Но, несмотря на это, в защитной

броне любой системы существует немало прорех. Системные администраторы

могут бесконечно усиливать зашиту, но способ обойти ее все равно найдет-

ся. Запомните первое правило хакерства: то, до чего додумался один чело-

век, додумается и другой, что один скрыл - другой раскроет. Люди в

большинстве своем мыслят и действуют одинаково, и хакеры должны ис-

пользовать это единомыслие.

Что же такое хакер? (Если вы не согласитесь с данным определением,

можете закрыть эту книгу.)

Хакер - это человек, который чем-то увлечен, будь то компьютеры, на-

писание книг, природа или спорт. Это человек, который, благодаря этой

своей увлеченности, испытывает любопытство ко всему, связанному с его

увлечением. Если хакер любит компьютеры, то будет стараться узнать как

можно больше о компьютерах, а также о том, как ими пользуются другие лю-

ди. Хакеры уважают предмет своего увлечения. Для компьютерного хакера

это означает уважение к компьютерам, которые предоставляют людям возмож-

Итак, вы готовы познавать?

ОБОРУДОВАНИЕ

Для того, чтобы стать удачливым компьютерным взломщиком, вам потребу-

ется один прибор - ваши мозги. Вам не нужен даже компьютер. Более того,

иногда бывает лучше вообще не иметь компьютера, как вы увидите в

дальнейшем. Впрочем, для начала вам все же потребуется компьютер, модем

и телефонная линия для связи с внешним миром.

Компьютер может быть каким угодно. Гораздо важнее, какой у вас модем

и коммуникационное программное обеспечение.

Хакерство - хобби, не требующее большого количества снаряжения; но

если вам приходится что-то покупать, покупайте самое лучшее из того, что

вы сможете себе позволить. Это не означает, что вы должны приобретать

то, что вам предлагают продавцы или специальные журналы. Выбирайте то,

что вам больше всего подойдет. Уверен, вы захотите, чтобы ваш модем был

быстрым. Когда я приобрел свой первый модем, то считал 140-бодный модем

просто копушей. Теперь я смотрю на 300-бодный и не понимаю, как я мог

управляться с этой каракатицей.

Какой бы скоростью ни обладал ваш модем, он всегда будет работать

несколько медленнее, чем вы ожидали. Из-за помех на линии модем бывает

вынужден перепосылать данные снова и снова, пока не передаст или не при-

мет их в неискаженном варианте. Модемы могут работать вполовину указан-

ной скорости, и, если у них плохое настроение, и того медленнее. При пе-

редаче на дальние расстояния или если удаленные компьютеры слишком заг-

ружены, или при доступе к одному компьютеру через несколько других -

чтобы вас труднее было выследить - скорость снижается еще больше.

Итак, если вы хотите получать удовольствие от своих занятий - поку-

пайте высокоскоростной модем.

коммуникационное программное обеспечение

Бывает трудно найти действительно подходящую коммуникационную прог-

рамму, но именно от нее, в совокупности с подходящим модемом, и зависит,

принесет ли вам радость ваша работа в режиме он-лайн или только разоча-

Существует много видов терминальных программ. Если какой-то пакет

приложен к вашему модему, это еще не значит, что он вас устроит. Хорошая

программа должна обладать нижеперечисленными свойствами и все они для

хакера необходимы или хотя бы желательны.

Программа должна эммулировать достаточно большое количество разных

терминалов, таких, например, как ANSI, VT52, VT100 и т. д. Неплохо, если

программа располагает адресной таблицей - возможностью переводить входя-

щие и выходящие символы в другие символы. Программа должна быть в состо-

янии посылать и принимать файлы, используя Xmodem, Ymodem, Zmodem и

Kermit протоколы. Удостоверьтесь, что ваша терминальная программа распо-

лагает, по меньшей мере, этими четырьмя протоколами. Программа должна

позволять управлять модемом используя "АТ"-команды. Вам также понадобит-

ся возможность обращаться к вашей операционной системе во время поддер-

жания связи, т. к. иногда в процессе работы онлайн бывает нужно запус-

тить другую программу. Программа должна включать в себя телефонную книж-

ку, позволяющую хранить множество номеров, имен и комментариев. У вас

должна быть возможность хранить более чем десятизначные телефонные номе-

ра, а также программа должна обеспечивать возможность написания сценари-

ев соединения. Полезно также иметь автонабор, который сможет периодичес-

ки перенабирать занятые телефонные номера. Наконец, программа должна

быть простой и приятной в обращении. Если вы не можете найти одну прог-

рамму, отвечающую всем вашим требованиям, имейте под рукой несколько,

для выполнения различных функций. Я рекомендую коммуникационную програм-

му PC Tools Desktop. Она не обладает многими из вышеперечисленных

свойств, но весьма удобна в обращении. ProComm Plus для IBM и Macintosh,

коммуникационная программа Lotus 1 -2-3 - огромный пакет, обладающий

всеми мыслимыми свойствами. Хорошая общедоступная программа для IBM -

Qmodem. И последнее, что необходимо хакеру. Ваша терминальная программа

должна обладать возможностью сбора данных. Это значит, что, когда инфор-

мация проходит через ваш модем и появляется на экране, вы можете сбро-

сить ее в файл на диске.

Функция сбора данных должна быть включена всегда, когда вы используе-

те свой модем. Когда я вхожу в какую-либо систему, мне нравится исссле-

довать все имеющиеся там текстовые файлы, но, разумеется, я не читаю их

в режиме онлайн. Вместо этого я включаю сбор данных, сохраняю все эти

сотни страниц текста в отдельных файлах, а затем, отключившись от линии,

сортирую собранные данные. Иногда бывает проше забрать эти файлы без

просмотра.

Сбор данных удобен также для записи текста, который пробегает по эк-

рану так быстро, что вы не успеваете его прочесть. А иногда текст вообще

немедленно стирается сразу же после ввода. К тому же приятно иметь доку-

ментированное свидетельство своей хакерской деятельности, которое можно

использовать для справок и исследований.

Однажды я вызвал электронную доску объявлений (BBS) местной компании,

созданную в рекламных целях. Модемы соединились, я несколько раз нажал

ввод, на экране появились обычные случайные символы, и я стал ждать по-

явления приглашения. Приглашение к загрузке несколько запоздало, чему я

удивился, но все казалось обычным, и я приступил к работе.

Позднее я рассматривал распечатки, сделанные во время взлома, и пов-

нимательнее взглянул на обычный загрузочный "мусор". Среди мешанины сим-

волов я увидел следующее: "d-b". А на следующей строке, между двумя плю-

сами, - "уе!" Получилось: "d-Ьуе". То есть, я обнаружил вторую половину

слова "good-bye!". Я знал, что это означает прощание после выхода из

системы. Другими словами, я вызвал систему непосредственно после того,

как кто-то другой из нее вышел, и я поймал остаток его прощания. Значит,

у того компьютера было что-то не в порядке с разьединениями. Это означа-

ло ошибку, которую можно было использовать. Я снова вошел в систему и

открыл журнал пользователей, чтобы найти запись своей последней загруз-

ки. Предыдущий пользователь являлся легальным пользователем системы, и

его выход из системы записался как мой вход.

Затем, используя данную лазейку, мне удалось притвориться системным

оператором: я вызывал систему сразу же после того, как настояший опера-

тор заканчивал очередную проверку сопровождения. Я написал ему письмо,

объяснявшее, в чем дело, и, спустя несколько дней, ошибку устранили.

Итак, вам следует быть готовыми ко всяким странностям и уметь анали-

зировать их. Может случиться и такая неожиданная ситуация, когда систем-

ный оператор начинает проверку сопровождения системы у вас на глазах. Со

мной такое случалось два раза на одной и той же неделе.

Однажды, когда я еще учился в старших классах, я заболел и остался

дома, занимаясь вызовом BBS. В первый день я как раз подключился к сис-

теме и собрался посмотреть свою электронную почту, когда меня прервал

системный оператор, которому срочно понадобилось кое-что сделать. Он во-

шел во внутренние экраны программы BBS, затем вышел на жесткий диск и

снова вернулся. Я не успел проследить за его действиями, но позднее,

выйдя из системы, я просмотрел файл, в который смог занести это событие,

и проанализировал его. Это помогло мне не совершить никакого взлома, но

я получил новые сведения о том, как работает программа на BBS.

Через несколько дней я находился в другой системе. Теперь уже этот

Читая литературу по защите данных, можно всерьез обеспокоиться. Прош-

ли времена ошибок и лазеек в системах и времена наивных пользователей.

Прошли, казалось бы, времена благоговейного страха перед хакером-одиноч-

кой, среди ночи проникающим в секретные правительственные базы данных, и

времена самих хакеров-одиночек.

Так кажется.

Но это не так! Всего несколько лет назад Роберту Моррису-младшему

удалось проникнуть в систему, используя ошибки, которые никто не потру-

дился заметить и исправить. Кто знает, сколько еще таких ошибок ждет

своего часа? Не забывайте и о глупости: существуют демонстрационные ре-

жимы, меры по безопасности, которые никто не уничтожил и не изменил.

В июле 1987 года группа членов клуба Chaos Computer Club взломала

компьютерную сеть системы NASA SPAN. Эти хакеры использовали изьян в

инфраструктуре VMS, по заявлению DEC Corporation, реконструированной

тремя месяцами раньше. А это свыше ста VAX компьютеров с неисправной

операционной системой. Члены клуба посмеивались, что для "зашиты" этой

системы часто использовались примитивные пароли, подчас взятые прямо из

руководства пользователя. С одной стороны мы видим суперсекретные

компьютеры, опекаемые NASA, а с другой - 4000 пользователей этих

компьютеров. Понятно, что 4000 человек не сохранят секрета.

В наши дни хакерство может показаться более трудным занятием, нежели

раньше, но на самом деле оно не стало таким. Меры по безопасности могли

стать строже, но сам пользователь ничуть не изменился в своей беспечнос-

ти, равнодушии, добродушии по отношению к другим пользователям. Более

опытные пользователи всегда рады помочь менее осведомленным, а те, в

свою очередь, просят совета у "гуру". Значит, социальная инженерия,

простая и обратная, живет и побеждает, как вы увидите далее.

Людьми всегда руководит стремление к простоте. Никто не выберет в ка-

честве пароля нечто вроде "bWoQt 0(@vbM-34trwX51 "!

Сегодня создано немыслимое количество систем, в которых работает мно-

жество пользователей. Раньше на компьютерах работали лишь немногие, те-

перь же их может купить и использовать кто угодно. И далеко не все, кто

этим занимается, помнят о компьютерной безопасности. Фактом является то,

что большинство компьютерных систем не защищено от вторжения. Многие лю-

ди, связанные с компьютерами, понимают это, но ничего не предпринимают

по этому поводу.

Причин, по которым компании не повышают уровень компьютерной безопас-

ности, много. При этом приводятся следующие доводы: Усиление зашиты вле-

чет за собой исчезновение открытости и доверия, которые мы стремимся

развивать. Компьютерная зашита слишком неудобна. Усиление зашиты только

привлечет любящих приключения хакеров. Закрывать существующие лазейки в

защите слишком дорого и трудно. Перепрограммирование может повлечь за

собой новые проблемы с безопасностью. У нас никогда не было проблем с

безопасностью! Наша информация не нужна никому, кроме нас. Мы только что

подверглись взлому; но уж теперь-то они точно не вернутся! А разве хаке-

ры еще не исправились?

Все эти доводы не корректны. Последний вообще не выдерживает критики:

компьютеры имеют такое большое значение в нашей жизни, что хакеры будут

существовать всегда, пока существуют компьютеры.

В некоторых из этих доводов есть своя правда, во всяком случае, люди,

занимающиеся компьютерами, верят в эти утверждения, так что работа для

хакера всегда найдется.

компьютерные преступления

К сожалению, в нашем мире существует такая штука, как компьютерные

преступления. Хакерство занимает последнее место в списке безобразий,

которые люди проделывают с компьютерами, и не имеет ничего общего с

обычными преступлениями, убийствами, кражами и т. п. Настоящее хакерство

не оставляет жертв, и я считаю его преступлением лишь чисто условно.

Финансовые кражи происходят, когда компьютерные записи изменяются в

иелях присвоения чужих денег. Часто это делается с помощью программы,

направляющей деньги на конкретный банковский счет, обычно с помощью тех-

ники "салями".

"Салями" - это метод, предполагающий кражи небольших сумм в течение

длительного времени в надежде, что это не будет замечено. Воры перепрог-

раммируют банковский или какой-либо другой компьютер так, чтобы пенни

поступали на липовые счета.

Например, на счете может храниться 713.14863, где 863 случайные циф-

ры, т. к. при умножении учитываются все знаки. Обычно компьютер показы-

вает, что у данного лица в банке 713.15 $, округляя 4 до 5. Однако,

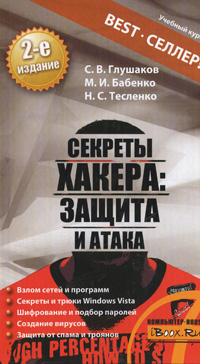

Название: Секреты хакера: защита и атака

Автор: Глушаков С. В. Бабенко М. И. Тесленко Н. С.

Издательство: ACT, ACT МОСКВА, ХРАНИТЕЛЬ

Страниц: 544

Формат: PDF

Размер: 68,1 МБ

ISBN: 978-5-17-050954-6, 978-5-9713-7562-3

Качество: Хорошее

Серия или Выпуск: Учебный курс

В книге представлена обширная информация о методах локальной и сетевой атаки на компьютеры пользователей. Рассмотрены примеры создания собственных вирусов, способы защиты от вредоносных программ и атак хакеров, а также средства удаленного администрирования.

Во второе издание вошли последние версии самых лучших и популярных программ. Весь материал был полностью переработан после выхода новой операционной системы - Windows Vista. Изучены методы оптимизации Windows Vista/XP и резервного копирования данных, управление параметрами системы с помощью реестра и ее восстановление после сбоя. Описана методика установки на компьютер нескольких операционных систем и работа с виртуальными машинами. Приведены советы по защите от спама, безопасности электронной почты и работы в Интернете, а также принципы и средства работы в файлообменных сетях.

Предисловие

Часть I. Атака и защита ПК

Глава I. Блокирование доступа к компьютеру

Глава 2. Взлом архивов и программ

Глава 3. Компьютерные вирусы

Глава 4. Восстановление данных

Часть II. Атака и защита Windows

Глава 5. Установка операционных систем и виртуальные машины

Глава 6. Инструменты управления Windows

Глава 7. Восстановление Windows после сбоя

Глава 8. Оптимизация Windows Vista/XP

Глава 9. Взлом паролей Windows

Глава 10. Программные средства защиты Windows

Глава 11. Средства шифрования файлов

Часть III. Реестр Windows

Глава 12. Базовые сведения о реестре Windows

Глава 13. Утилиты для работы с реестром

Глава 14. Полезные ключи реестра

Часть IV. Сетевая атака

Глава 15. Методы сетевой атаки

Секреты хакеров

Издательство: McGraw-Hill, Вильямс

Качество: Отсканированные страницы

Автор: Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц,Брайан Хатч, Джеймс Ли,Майк Шема,Джоел

Год выпуска: 2001-2004

Формат: PDF - DjVu

1 Безопасность сетей - готовые решения скрытый текст В книге рассматриваются принципы организации атак взломщиков и способы защиты от них. При этом основной акцент делается на описании общей методологии атак, начиная с предварительного сбора данных и заканчивая реальным проникновением в систему. Множество ссылок на информационные ресурсы позволит получить дополнительные ценные знания. Книга будет полезна для администраторов, занимающихся обеспечением безопасности сетей, для программистов, стремящихся к созданию защищенных приложений, а также для всех тех, кто интересуется вопросами сетевой защиты. Материал третьего издания значительно обновлен с учетом особенностей новейшего программного обеспечения, так что она будет интересна и тем читателям, кто знаком с предыдущими двумя изданиями.

2 Безопасность Linux - готовые решения скрытый текст Эта книга поможет обеспечить безопасность и надежную защиту систем Linux, которые по-прежнему представляют собой одну из наиболее уязвимых целей для атак хакеров. Высококвалифицированные авторы расскажут читателям о проблемах хакинга в Linux более подробно, чем это было сделано когда-либо ранее. В книге на реальных примерах раскрыты все известные типы атак и представлены приемлемые методы и средства противодействия каждой конкретной атаке, начиная с профилактических действий, которые необходимо приниматьдо подключения компьютера к сети, и заканчивая средствами оперативного выявления вторжения. Книга рассчитана на сетевых администраторов и пользователей высокой квалификации.

3 Безопасность Windows 2000 - готовые решения скрытый текст Особенностям защиты операционной системы Windows 2000 в известном бестселлере Секреты хакеров. Безопасность сетей - готовые решения. 2-е издание, была посвящена отдельная глава, однако вполне очевидно, что эта тема заслуживает более глубокого рассмотрения. Данную книгу можно назвать специализированным продолжением упомянутого выше всемирно известного бестселлера, где все внимание сосредоточено на безопасности работы в ОС Windows 2000. Узкая специализация позволила авторам глубже проанализировать механизмы защиты этой операционной системы и предоставить читателям большой объем полезной информации. Даже специалисты корпорации Microsoft найдут в этой книге новые полезные сведения об особенностях защиты Windows-систем. Не вызывает сомнения, что эта книга будет полезнейшим инструментом в арсенале средств каждого системного администратора, ответственного за безопасность вверенной ему информационной инфраструктуры.

4 Безопасность Web-приложений - готовые решения скрытый текст В современном мире безопасность Web-приложений является ключевым фактором общей безопасности бизнеса. Профессионалы в области защиты информации найдут в этой книге немало ценных сведений, которые позволят им успешно противостоять угрозам безопасности Web-приложений. В книге наглядно продемонстрировано, как можно защититься от любых методов взлома, понимая образ мышления хакеров и зная приемы, которыми они пользуются. Систематизировав самые серьезные угрозы безопасности Web-приложений и раскрыв детали их реализации, авторы объясняют, как можно противостоять этим угрозам. Книга будет полезной специалистам в области защиты информации, разработчикам Web-узлов, администраторам сетей, специалистам по электронному бизнесу, программистам и менеджерам по информационным технологиям.

5 Безопасность Windows Server 2003 - готовые решения скрытый текст Эта книга станет настольным руководством для всех, кто хочет обеспечить безопасность систем под управлением Windows. Всемирно известные авторы расскажут читателям о мерах противодействия как классическим атакам на Windows-системы, так и о новейших средствах из арсенала современного хакера, предназначенных для взлома именно систем Windows Server 2003. На реальных примерах раскрыты известные типы атак и рассмотрены наиболее приемлемые методы и средства противодействия каждой конкретной атаке, начиная от профилактических действий и заканчивая способами оперативного выявления вторжений.

Книга рассчитана на сетевых администраторов и пользователей высокой квалификации.

6 Проблемы и решения сетевой защиты скрытый текст Знаете ли Вы, кто шурует в сети в полночь? Защитите сеть от тайного проникновения и взлома! Книга специалистов по безопасности Стюарта Макклуре, Джоела Скембрэй и Джоржда Куртца предоставляет полное описание методов взлома сетей и наиболее надежных средств защиты. Рассматриваются все аспекты безопасности сетей: сканирование систем, подбор пароля, проникновение по линиям коммутируемого доступа, переполнение буфера, незащищенность систем Интернет и электронной почты, программы-"троянцы" и "черные ходы" в систему. В книге "Секреты хакеров. Проблемы и решения сетевой защиты" рассказывается обо всех методах защиты, аудита и определения вторжения в сетях UNIX (включая Linux), Windows NT/95/98 и Novell. Обширный список адресов web-сайтов и множество готовых сценариев.

ISBN. 5-8459-0354-8

Год издания. 2002

Страниц. 736

Язык. Русский

Формат. PDF

Качество. Нормальное

Размер. 16,7 MБ

В книге рассматриваются принципы организации атак взломщиков и способы защиты от них. При этом основной акцент делается на описании общей методологии атак, начиная с предварительного сбора данных и заканчивая реальным проникновением в систему. Множество ссылок на информационные ресурсы позволит получить дополнительные ценные знания. Книга будет полезна для администраторов, занимающихся обеспечением безопасности сетей, для программистов, стремящихся к созданию защищенных приложений, а также для всех тех, кто интересуется вопросами сетевой защиты. Материал третьего издания значительно обновлен с учетом особенностей новейшего программного обеспечения, так что она будет интересна и тем читателям, кто знаком с предыдущими двумя изданиями.

Вы можете разместить ссылку на книгу Стюарт Мак-Клар, Джоел Скембрей, Джордж Курц - Секреты хакеров. Безопасность сетей - готовые решения на своем сайте, блоге, любимом форуме или просто поделиться ей с друзьями:

HTML ссылка на книгу Стюарт Мак-Клар, Джоел Скембрей, Джордж Курц - Секреты хакеров. Безопасность сетей - готовые решения:

Ссылка для форума книга Стюарт Мак-Клар, Джоел Скембрей, Джордж Курц - Секреты хакеров. Безопасность сетей - готовые решения :

Ссылка на книгу Стюарт Мак-Клар, Джоел Скембрей, Джордж Курц - Секреты хакеров. Безопасность сетей - готовые решения:

Помощь по использованию электронной библиотеки книг:

Комментариев: 0 ;

Подборка книг по хакерству

Пароль на архив: Hack-Academy.ru

А. Соколов, О. Степанюк Защита от компьютерного терроризма.pdf 2002,

Джоел Скембрей, Стюарт Мак-Клар Секреты хакеров. Безопасность Windows Server 2003 - готовые решен.pdf 2004,

Защита компьютерной информации от несанкционированного доступа - А.Ю Самая свежая информация аренда башенного крана здесь. Щеглов.pdf 2004,

Мак-Клар, Скембрей, Куртц - Секреты хакеров. Безопасность сетей - готовые решения.pdf 2002,

Мак-Клар, Скембрей, Куртц - Секреты хакеров. Проблемы и решения сетевой защиты.pdf 2001,

Персональная защита от хакеров - Джерри Ли Форд.pdf 2002,

Самоучитель хакера подробное иилюстрированное руководство.pdf 2005,

Hacker Proof - Полное руководство по безопасности компьютера.pdf 2003,

Zaschita_info - \"Защита компьютерной информации от несанкционированного доступа - А.Ю. Щеглов.pdf\" 2004,

Alex WebKnacKer - Быстро и легко. Хакинг и антихакинг защита и нападение.pdf 2004,

Antihakihg.zip - Павел Ломакин, Даниэль Шрейн Антихакинг 2002,

hacker_linux.djvu - LINUX 2004,

hacker_web.djvu - Секреты хакеров. Безопасность web-приложений-готовые решения 2003,

hacker_win2000.djvu - Секреты хакеров. Безопасность WIN2000-готовые решения 2003.

От издателя

Это новое издание международного бестселлера, посвященного проблемам безопасности сетей и защиты информации. В нем рассматриваются принципы организации атак взломщиков и способы защиты от них. При этом основной акцент делается на описании общей методологии атак, начиная с предварительного сбора данных и заканчивая реальным проникновением в систему. Множество ссылок на информационные ресурсы позволит получить дополнительные ценные знания.

Книга будет полезна для администраторов, занимающихся обеспечением безопасности сетей, для программистов, стремящихся к созданию защищенных приложений, а также для всех тех, кто интересуется вопросами сетевой защиты.

Материал четвертого издания значительно обновлен с учетом особенностей новейшего программного обеспечения, так что книга будет интересна и тем читателям, кто знаком с предыдущими тремя изданиями этой книги.

Мои комментарии о книге

Лично мне книга очень понравилась и я советую ее купить. Главная особенность книги - практически полное отсутствие "воды" - материал изложен кратко (но достаточно полно), хорошо структурирован и классифицирован. Для каждой атаки дается рейтинг по нескольким параметрам (популарность, простота реализации, опасность), приводятся краткие теоретические данные, описание и советы по противодействию. В книге есть очень много полезных ссылок на описанные в ней утилиты и программы, приведены необходимые для понимания материала фрагменты протоколов. Я рекомендую покупать последнее (4-е от 2004 года) издание книги

Подробности по книге и ее заказ