Рейтинг: 4.2/5.0 (1612 проголосовавших)

Рейтинг: 4.2/5.0 (1612 проголосовавших)Категория: Windows: Защита данных

Каждому, кто столкнулся с необходимостью защиты информации на своем компьютере, рекомендую ознакомиться с программой для шифрования TrueCrypt. Это абсолютно бесплатный продукт, который по надежности и функциональным возможностям не уступает коммерческим. Данная программа обеспечивает криптографическую защиту любой информации: коммерческих документов, приватных фотографий и видеороликов, программ и баз данных и т.п.

Чаще всего TrueCrypt используют для защиты виртуальных дисков. На сегодняшний день данный подход считается самым удобным и надежным способом обеспечения безопасности компьютерной информации. Принцип его заключается в следующем. С помощью программы создаются файлы, которые могут подключаться к системе в виде виртуальных дисков. После этого работать с ними можно точно так же, как и с обычными разделами жесткого диска: копировать туда любые объекты, устанавливать ПО и т.д. При этом физически информация находится в защищенном контейнере. При обращении к ней она автоматически расшифровывается, а при записи, наоборот, зашифровывается незаметно для пользователя.

Помимо обычных файлов-контейнеров в TrueCrypt реализованы и другие способы защиты информации. В первую очередь это скрытые диски. При использовании данного варианта информация размещается в неразмеченной области винчестера. При этом к ней нельзя получить доступ стандартными средствами операционной системы. Также рассматриваемая программа позволяет зашифровать системный диск. При этом загрузить Windows можно будет только после прохождения аутентификации, которая гораздо надежнее встроенной в ОС.

Программа TrueCrypt обладает двумя особенностями, делающими ее весьма привлекательной даже на фоне большинства коммерческих продуктов того же класса. Первая из них – высокая степень надежности защиты информации. В TrueCrypt реализованы только общедоступные, проверенные многими экспертами и временем криптографические алгоритмы, например, AES, Twofish и т.д. Причем длина ключа шифрования может достигать 256 бит, что позволяет создавать практически невзламываемую при современном развитии техники защиту. Для аутентификации пользователей может использоваться только пароль. Однако для людей, действительно заботящихся о своей безопасности, в TrueCrypt реализована поддержка токенов и смарт-карт.

Второй важной особенностью рассматриваемой программы является простота использования. Интерфейс TrueCrypt интуитивно понятен и не вызывает никаких затруднений. Кроме того, он переведен на множество языков, включая и русский. Также стоит отметить наличие у данной программы режима Portable. Эта возможность позволяет установить ее на «флешку» и использовать для безопасного переноса информации с одного компьютера на другой.

Скачать TrueCrypt 7.1aСовет → Перед установкой программ проверьте свой компьютер. Проверить »

TrueCrypt и виртуализация: шифруем диски и спим спокойно

Год выпуска. 2008

Язык. русский

Описание. Данное пособие предназначено для обучения аплоадеров торрент-трекеров некоторым приёмам безопасности, усложняющим сбор улик проверяющими (следственными) органами. Содержит полное описание системы шифрования дисков TrueCrypt и виртуализации VirtualBox.

sadFSDfgf писал(а):

Верба это Российская разработка. Если да то расскажу Вам одну вещь. _ВСЕ_ системы которые сертифицированны в РФ могут пройти данную сертификацию только при условии, что у ФСБ есть ключ\алгоритм позволяющий быстро расшифровать любую информацию зашифрованную с ипользованием данного алгоритам\системы без использования оригинального ключа, использованого при шифровании.

Поэтому не смешите пожалуйста людей вербами и прочим крапом.

По поводу торента-система с шифрованным диском загружающаяся с флешки + 2 неверных ключа=удаление всех данных с диска и запись его нулями, во время этого на экране монитора показываем надпись "Разшифровка диска и подготовка к загрузке, пожалуста подождите."(реализуется правкой исходника и простым скриптом на баше за 20 минут) если и не спасет Вас, то уж точно очень сильно затруднит снятие информации, ну а дальше у органов возникнет ситуация когда цель не оправдывает средства и как результат у Вас будет шанс отмазаться.

Угу. То-то гост смогли осилить только коллизиями.

А вскрыть любой зашифрованный диск можно за 5 минут, из них 3 минуты тебя будут привязывать к стулу, минуту разагревать паяльник, и последнюю минуту вводить что-нибудь вида "38 обезьян в ж0/7у вставили банан".

Так что расслабьтесь, паяльник вам поможет.

Для начала нужно будет создать так называемый контейнер, в котором будут содержаться файлопапки, предназначенные для шифрования. Контейнером будет служить файл с произвольным названием или даже целый раздел диска (что довольно заманчиво). Для доступа к контейнеру обязательно нужно будет указать пароль (придумываете сами), а также можно сделать файл ключа (необязательная опция), с помощью которого будет шифроваться информация. Учтите сразу, что размер контейнера не резиновый, так что придётся подумать над его размером. И последнее: есть GUI для Truecrypt'а, но здесь весь процесс будет описан для работы в терминале. При работе в графическом режиме есть встроенная помощь на английском языке Help > User`s Guide. Написано для Виндовс, однако работа в Линукс практически не отличается. В сети можно найти User`s Guide переведенный на русский язык, действующая на момент публикации ссылка дана в соответствующем месте - смотри внизу страницы.

Создание зашифрованных разделов/файловСоздаём файл ключа:

. где file - название файла - ключа. Учтите, что директория /home/user/test должна существовать.

Создаём контейнер, в моём случае раздел:

Возможные проблемы и их решениеК сожалению, Truecrypt поддерживает в своих контейнерах в полной мере только файловую систему fat. Поэтому иногда не монтируются контейнеры с ФС ext3, например.

Слы, чувак, в натуре: без измен! Это всё чисто гонево, что они такие врубные, а на самом деле они, ну, ты понимаешь. Короче, надень, братишка, темные очёчьки, зашифруйся слегонца, и никто тебя не выкупит, что ты партизан.

(Дмитрий Гайдук — «Про войну»)

TrueCrypt – это бесплатный продукт с открытым исходным кодом. Это одна из самых лучших программ для шифрования файлов и разделов диска, даже если сравнивать с коммерческими продуктами. Она работает на Widnows, Linux и OS X.

Основные её особенности:

Рассказывать о возможностях программы я буду на примере Windows версии. Работа с Linux версией во многом схожа, в конце статьи я специально остановлюсь на её специфике.

Скачать программу для всех платформ можно здесь.

По умолчанию в программу не встроены другие языки кроме английского. Скачать дополнительные языки, в том числе русский, можно по этой ссылке. Скаченный файл распакуйте и переместите в каталог с установленной программой, например ' C:\Program Files\TrueCrypt '. Запустите TrueCrypt. Выберете Settings -> Language. там выберете желаемый язык и нажмите OK.

Установка TrueCrypt на Widnows не должна вызвать вопросы. Поэтому сразу перейдём к использованию.

Вот так выглядит окно программы.

Создадим наш первый зашифрованный контейнер.

Выбираем «Тома » -> «Создать новый том »

Уже на этом этапе можно оценить потенциальные возможности по шифрованию томов и системы в целом, но сейчас мы выберем «Создать зашифрованный файловый контейнер ».

На следующем этапе нам предлагается создать обычный или скрытый том. Обычный том – при вводе пароля становятся доступные зашифрованные в нём файлы. Скрытый том включает в себя два уровня и два пароля – настоящий и, скажем так, «беспонтовый ». При вводе «беспонтового» пароля отображаются зашифрованные файлы, которые не представляют для вас жизненной важности. При вводе настоящего пароля, появляется возможность работать с действительно важными данными. Для чего это нужно? Например, к вам пришла кровавая гэбня бандиты и, откусывая кусачками по одному вашему пальцу, настоятельно так спрашивают пароль, причём, заявляют, что их информатор сообщил, что зашифрованный диск точно есть. Что делать? С явной неохотой, дрожью в голосе и в коленках сообщаете им «беспонтовый» пароль и радостная кровавая гэбня бандиты радостно роятся в ваших беспонтовых файлах. Причём, как либо доказать (математически, программно), что есть ещё второй уровень и ещё файлы, невозможно. Зашифрованные данные по структуре неотличимы от набора случайных байтов.

Запомним, что такое скрытый диск, но сейчас выберем «Обычный том TrueCrypt ». Размещение тома – здесь всё более чем понятно. Можете выбрать любое расположение, любое название и любое расширение файла.

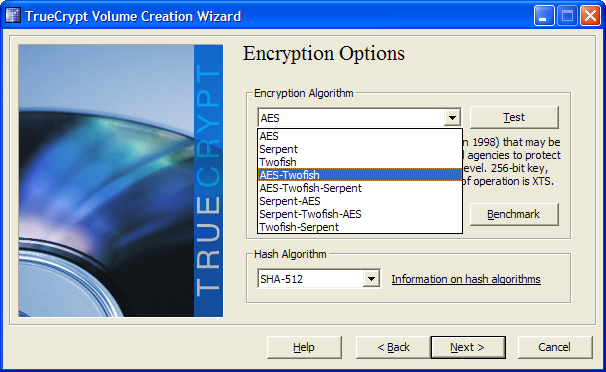

Выбор алгоритма шифрования.

На выбор представлены несколько алгоритмов шифрования и хеширования. Причём можно сочетать сразу два и даже три уровня шифрования! Если вы любознательны, то о каждом алгоритме можете почитать в Википедии. Я не буду давать совета, что именно выбрать, а только замечу, что сейчас считается, что, не зная пароля, невозможно прочитать данные зашифрованные любым из представленных алгоритмов. Использование одновременно два или три уровня шифрования может сказаться на скорости записи на зашифрованный диск.

Размер тома – здесь опять всё очевидно.

Ввод пароля.

Вроде бы, ничего сложного. Но нужно понимать, что ассиметричные алгоритмы шифрования (это те, с которыми работает TrueCrypt) можно взломать только методом подбора – и больше никак! Поэтому если вы выберете пароль из 1-5 символов (ведь, так легче запомнить) или из осмысленного слова (тоже легко запомнить), то ваш пароль может быть подобран путём брутфорсинга, т.е. перебиранием разных комбинаций. Конечно, если вы придумали длинный сложный пароль с использованием разных символов и регистров, плохие люди опять же могут воспользоваться брутфорсингом, но подбирать его они будут до следующего прихода Мессии. Но здесь, опять же, важно не перестараться. Если вы забудете свой пароль, то данные на зашифрованном контейнере можно считать безвозвратно утерянными.

Выбор файловой системы.

Если вы планируете сохранять на зашифрованный диск файлы размером более 4 гб, то выберете NTFS, в остальных случаях – не принципиально, какую файловую систему выбирать. Нажимаем «Разметить».

Всё, переходим в главное окно программы. Выбираем букву диска, который будет присвоен нашему виртуальному диску (абсолютно неважно, какую букву вы выберете). Кликаем на кнопку с надписью «Файл ». Открывается проводник Windows, в нём выбираете файл с контейнером. Нажимаем кнопку «Смонтировать », вводим пароль.

Теперь любым файловым менеджером переходим в наш новый диск. Работа с ним ничем не отличается от работы, например, с обычной флешкой – можно копировать, удалять, создавать папки, открывать и пр.

Чтобы прекратить доступ к нашему диску, нажмите кнопку «Размонтировать » в главном окне программы.

Хочу обратить внимание на две из них. Первая называется «Автоматически размонтировать тома при неактивности более ». Думаю здесь всё понятно, если вы работали с зашифрованным диском, а потом отошли от компьютера, забыв этот диск размонтировать, то программа это сделает сама по истечении определённого интервала времени – очень полезно. И вторая – настройка горячих клавиш. Задайте комбинацию для «Размонтировать все тома ». Это тоже может оказаться полезным, когда к вам заглянули люди в масках. Первое, что они скажут, это ничего не трогать и убрать руки от компьютеров – вот в этот момент и нужно успеть нажать заветную комбинацию.

Скрытый диск и скрытая система.Про скрытый диск я кратко уже сказал, можно только добавить, что такой диск может быть и при создании контейнера и при шифровании разделов и жёстких дисков (флешек) целиком.

Скрытая система схожа со скрытым диском. Суть её заключается в том, что при загрузке компьютера у вас спрашивается пароль. При вводе «беспантового» пароля загружается ОС, не содержащая критических данных. Это может быть необходимо, когда, например, вас силой принуждают выдать пароль. Для работы же, вводится настоящий пароль и загружается другая ОС, с критически важными данными. Доказать наличие другой операционной системы – невозможно. Они полностью разделены друг от друга и информация из одной ОС никак недоступна из другой.

Пара рекомендаций по поводу «беспонтовой» ОС:

Даже если вам не нужна скрытая система, можно зашифровать диск, на котором установлена Windows и при каждом запуске компьютера будет спрашиваться пароль. Этот пароль, в отличие от пароля самой Windows или пароля BIOS’а, никак нельзя обойти или расшифровать.

Шифрование USB флеш накопителей.Для этого есть специальный инструмент «Настройка переносного диска TrueCrypt ». Этот инструмент позволяет не только зашифровать переносной диск, но и копирует на него копию TrueCrypt, т.е. вы можете смонтировать флешку на любом компьютере, соответственно это позволяет всегда иметь при себя важные файлы с возможностью доступа без установки дополнительных программ.

Работа в Linux версией TrueCrypt.Я уже говорил, что работа с Linux версией, в целом, схожа, но есть нюансы, о которых я сейчас расскажу.

Во-первых установка. Для установки можно скачать как стандартную версию (очень похожа на ту, которая в Windows), так и только консольную – для тех, кто предпочитает консоль. Сразу скажу, я к таким людям не отношусь, поэтому скачиваем стандартный вариант.

Кстати, для Linux версии нет возможности выбрать язык – явное неудобство для не владеющих английским, будем надеяться, что в будущих версиях это будет учтено.

У меня скачался файл truecrypt-7.1a-linux-x64.tar.gz

Распаковываем архив, появляется файл truecrypt-7.1a-setup-x64

Открываем терминал, переходим в каталог с распакованным файлом:

cd '/home/mial/Загрузки'

(в вашем конкретном случае путь может отличаться).

Теперь в терминале набираем

sh truecrypt-7.1a-setup-x64

Появляется такое окно.

Выбираем 'Install TrueCrypt ', принимаем лицензию. TrueCrypt установлен, появляется справочная надпись, что для удаления программы нужно выполнить в терминале

truecrypt-uninstall.sh

Запускаем, при беглом осмотре функций бросается в глазе меньшее количество настроек, чем в Windows версии. Ничего, всё необходимое есть. Попробуем смонтировать том.

Всё как и в Windows, но кроме пароля для тома, программа ещё спрашивает администраторский пароль Linux – это нужно для монтирования.

У меня по умолчанию том смонтировался в эту директорию:

/media/truecrypt1

Я перехожу туда и вижу вот такое безобразие:

TrueCrypt — это программа для шифрования «на лету» (описание в англоязычной Вики ) для 32- и 64-разрядных операционных систем семейств Microsoft Windows NT 5 и новее (GUI), GNU/Linux и Mac OS X. Оно позволяет создавать виртуальный зашифрованный логический диск. хранящийся в виде файла. С помощью TrueCrypt также можно полностью шифровать раздел жёсткого диска или иного носителя информации. такой как флоппи-диск или USB флеш-память. Все сохранённые данные в томе TrueCrypt полностью шифруются, включая имена файлов и каталогов. Смонтированный том TrueCrypt подобен обычному логическому диску, поэтому с ним можно работать с помощью обычных утилит проверки и дефрагментации файловой системы.

Лицензия программы считалась свободной. однако при её проверке для включения TrueCrypt в Fedora в октябре 2008 года были обнаружены опасные и делающие её несвободной неоднозначности. [1] [2] К ноябрю в лицензию были внесены исправления некоторых из них. [3]

Содержание Возможности TrueCryptTrueCrypt умеет создавать зашифрованный виртуальный диск:

В список поддерживаемых TrueCrypt 6.0a алгоритмов шифрования входят AES. Serpent и Twofish. Предыдущие версии программы также поддерживали алгоритмы с размером блока 64 бита (Тройной DES. Blowfish. CAST5 ) (включая версии 5.х, которая могла открывать но не создавать разделы защищенные этими алгоритмами). Кроме того, возможно использование каскадного шифрования различными шифрами. к примеру: AES+Twofish+Serpent.

Все алгоритмы шифрования используют XTS -режим, который более безопасен, нежели режимы CBC и LRW для шифрования «на лету», применяющиеся в предыдущих версиях (работа с уже созданными шифроконтейнерами в этих форматах также возможна).

Программа позволяет выбрать одну из трёх хэш-функций: HMAC-RIPEMD-160, HMAC-Whirlpool, HMAC-SHA-512 для генерации ключей шифрования, соли и ключа заголовка.

Для доступа к зашифрованным данным можно применять пароль (ключевую фразу), ключевые файлы (один или несколько) или их комбинации. В качестве ключевых файлов можно использовать любые доступные файлы на локальных, сетевых, съёмных дисках (при этом используются первые 1,048,576 байт) и генерировать свои собственные ключевые файлы.

Одна из примечательных возможностей TrueCrypt — обеспечение двух уровней правдоподобного отрицания наличия зашифрованных данных, необходимого в случае вынужденного открытия пароля пользователем:

Другие возможности TrueCrypt:

Согласно официальному сайту TrueCrypt [1] в последующих версиях программы планируются включить следующие возможности:

TrueCrypt основан на программе Encryption for the Masses (E4M). E4M была популярной программой с открытым исходным кодом для шифрования на-лету, первоначально выпущена в 1997 году. Однако, работа над программой была прекращена в 2000 году, так как её автор, фр. Paul Le Roux. переключился на коммерческие разработки.

Первая версия TrueCrypt увидела свет 2 февраля 2004 года. На тот момент, TrueCrypt был единственной программой с открытым исходным кодом для шифрования «на лету» с полной поддержкой Windows XP вместе с обеспечением высокой отказоустойчивости.

TrueCrypt версии 1.0 поддерживал Windows 98/ME и Windows 2000/XP. Последующая ревизия 1.0a уже не поддерживала Windows 98/ME, так как автор драйвера под Windows 9x для E4M заявил, что он не давал разрешения на использование его кода в иных проектах кроме E4M. Замечание: Авторы Scramdisk и E4M обменивались своими кодами (автор Scramdisk обеспечивал разработку драйвера под Windows 9x, а автор E4M отвечал за разработку драйвера под Windows NT, который позволил появиться на свет Scramdisk NT как Shareware продукту.

7 июня 2004 года была выпущена версия TrueCrypt 2.0, наверно от того, что уже над программой работали разные группы (авторы), была изменена подпись создателей на TrueCrypt Foundation. Предыдущие версии подписывались создаталями как TrueCrypt Team. Версия была выпущена под лицензией GNU General Public License. Несколько недель спустя, вышла версия TrueCrypt 2.1, но на этот раз под оригинальной лицензией E4M «во избежание потенциальных проблем, связанных с лицензией GPL ».

1 октября 2004 года вышла версия TrueCrypt 2.1a на ресурсе SourceForge.net. и truecrypt.sourceforge.net стал официальным сайтом TrueCrypt. Где-то с начала мая 2005 года официальным сайтом TrueCrypt становится снова www.truecrypt.org. а сайт на SourceForge.net уже перенаправляет на официальный.

TrueCrypt версии 4.0 был выпущен 1 ноября 2005 года. Была добавлена поддержка GNU/Linux. x86-64. Big Endian machines, ключевых файлов (двух-факторная аутентификация), хэш-алгоритм Whirlpool. языковые модули и многое другое.

TrueCrypt версии 4.1 увидел свет 26 ноября 2005 года. Был добавлен LRW -режим, обеспечивавший более безопасный режим шифрования на-лету нежели режим CBC.

TrueCrypt версии 4.2 вышел 17 апреля 2006 года. В этой версии были добавлены различные возможности для работы под GNU/Linux, возможность создавать тома, изменять пароли и ключевые файлы, генерировать ключевые файлы и резервировать/восстанавливать заголовки томов. В версии под Windows NT была представлена поддержка динамических томов.

TrueCrypt версии 4.3 вышел 19 марта 2007 года. В этой версии появилась поддержка 32 и 64 разрядных Windows Vista и некоторые другие улучшения (такие например, как хоткей для затирания кеша), исправление ошибок. В данной версии исключена возможность создания зашифрованных разделов с алгоритмами имеющими размер блока 64 бита (3DES. CAST. Blowfish ), однако осталось возможность работы с уже созданными разделами (в версии 5 такой возможности может не быть).

TrueCrypt — 4.3a вышла 3 мая 2007 года.

Версия TrueCrypt — 5.0 вышла 5 февраля 2008 года. Наиболее важные новшества:

Версия TrueCrypt 5.0a вышла 12 февраля 2008 года, данная версия в основном содержит исправление ошибок.

В версии TrueCrypt 5.1 от 10 марта 2008 включена поддержка спящего режима при шифровании системного диска под Microsoft Windows. Также используется реализация алгоритма AES на языке Ассемблер. что обеспечивает большее быстродействие по сравнению с реализацией на C.

Версия TrueCrypt 6.0 вышла 4 июля 2008. Появилась поддержка параллельного шифрования/дешифрования, что повышает производительность при запуске на многоядерных и многопроцесорных системах. возможность создавать скрытые разделы при работе в ОС на основе Linux и MacOS. а так же создавать и работать со скрытыми операционными системами, существование которых невозможно доказать.

Текущая версия TrueCrypt 6.1a вышла 1 декабря 2008. Изменения: исправлены мелкие ошибки, незначительные улучшения безопасности.

Для более точной информации обращайтесь к официальной странице истории версий TrueCrypt.

ПримечанияКогда необходимо защитить важную информацию (личные данные, важные документы по работе или бизнесу и т.п. в общем, любые файлы на компьютере) от доступа к ней посторонних лиц, можно воспользоваться бесплатной. но очень мощной и эффективной программой шифрования данных TrueCrypt. И в этой статье мы рассмотрим, как установить и использовать TrueCrypt.

В общих чертах, принцип работы программы TrueCrypt в большинстве случаев ее применения следующий. Устанавливаем программу, создаем с помощью нее отдельный «контейнер» (том или файл) с необходимым нам размером, устанавливаем пароль на этот «контейнер» и зашифровываем том. В результате у нас имеется отдельно программа TrueCrypt, защищенный паролем файл («контейнер», том) и сам пароль.

Далее, с помощью этой же программы TrueCrypt. которую можно установить (или запустить портативную переносную версию) на любом компьютере, открываем с помощью пароля зашифрованный «контейнер», поработали с файлами, находящимися в нем, добавили новые, либо скопировали на компьютер имеющиеся, закрыли «контейнер» и готово!

Таким образом, можно надежно защищать и хранить свои важные данные в отдельном «контейнере». Главное, не забыть пароль, так как без него уже будет невозможно открыть зашифрованный «контейнер», ну и естественно пароль должен быть понадежнее, чтобы никто не смог догадаться (пароли типа: 123456 или номер своего телефона или дата рождения, серийный номер в паспорте и т.п. — не надежные).

Конечно, описанный выше пример использования шифрования данных, это только один из вариантов применения программы TrueCrypt. Но она также позволяет шифровать не только отдельные «контейнеры» с файлами и папками, но даже целые разделы диска, флешку, а также всю дополнительную операционную систему на компьютере.

Есть еще и другие интересные возможности шифрования данных с помощью TrueCrypt, но о них можно уже прочитать в отдельном файле с подробной инструкцией по использованию этой программы, о которой мы поговорим ниже.

А для начала установим TrueCrypt на свой компьютер и настроим ее, чтобы она была на русском языке.

Установка TrueCryptПосле скачивания по вышеприведенной ссылке архива с файлами программы TrueCrypt получаем файл TrueCrypt.zip. Чтобы открыть этот файл, на компьютере должен быть установлен какой-нибудь архиватор, например, бесплатный архиватор 7-Zip .

Нажимаем на скачанный файл правой кнопкой мыши и в контекстном меню выбираем Распаковать в TrueCrypt. как показано на снимке:

Получаем папку TrueCrypt, в которой находится несколько файлов. Для начала установки программы нажимаем на файл (1), как показано на снимке:

В начале установки нужно принять соглашение:

Если Вы устанавливаете программу впервые, то интерфейс установки будет на английском языке. Далее я покажу установку на русском языке (я уже русифицировал программу раньше), так что можете проследить, что означает каждый шаг.

Рассмотрим стандартный случай, когда программа устанавливается прямо в операционную систему в общую папку программных файлов:

Показывается, где будет установлен TrueCrypt. Это место можно не менять. А вот значок программы на рабочем столе не обязательно оставлять, чтобы не захламлять рабочий стол лишними ярлыками (далее я покажу, как запускать программу через меню Пуск). Жмем Установить :

Программа установлена! Жмем Ок :

В следующем окне жмем сначала Готово. далее предлагается ознакомиться с Руководством пользователя, но оно на английском языке. Это Руководство на русском языке рассмотрим позже, поэтому жмем Нет :

Русификация программы TrueCryptПеред тем как начать пользоваться программой можно ее русифицировать. Для этого в скачанной и распакованной папке с установочными файлами программы находим файл (2), нажимаем на него правой кнопкой мыши и выбираем Копировать в папку… :

В дополнительном окне выбираем папку TrueCrypt куда на нашем компьютере была установлена программа (это место нам показывалось при установке, в моем случае: C:\Program Files\TrueCrypt ) и жмем Копировать :

Если система выдаст следующее сообщение, просто нажимаем Продолжить :

Откроется главное меню программы на английском языке, переключаемся на русский язык, как показано на снимке:

Руководство пользователя TrueCrypt на русском языкеКак пользоваться программой, очень подробно и наглядно написано в отдельном pdf файле:

Этот файл (3) прилагается в архиве вместе с программой:

Примечание: Если файл не открывается, установите бесплатную шуструю программу просмотра pdf файлов Foxit Reader .

А в самом Руководстве основное использование программы находится с 7-ой страницы:

Хотя, было бы полезно рассмотреть Введение и другие разделы тем, кто хочет основательно разобраться в шифровании данных с помощью программы TrueCrypt.

Но, начать, конечно, желательно с руководства для новичков и сначала потренироваться на создании тестовых «контейнеров» (томов) с зашифрованными данными. Один раз разобраться, понять, как это работает, но зато при необходимости можно надежно защитить конфиденциальную информацию.

Безопасник

КРАТКОЕ РУКОВОДСТВО ПО РАБОТЕ С ПРОГРАММОЙ

СОЗДАНИЯ ЗАШИФРОВАННЫХ ВИРТУАЛЬНЫХ ДИСКОВ TRUECRYPT

Безопасник

КРАТКОЕ РУКОВОДСТВО ПО РАБОТЕ С ПРОГРАММОЙ

СОЗДАНИЯ ЗАШИФРОВАННЫХ ВИРТУАЛЬНЫХ ДИСКОВ TRUECRYPT

Пользователя TrueCrypt арестовали из-за отказа предоставить ключ шифрования

Мэттью Бамгарднер, 40-летний пользователь TrueCrypt из Флориды, был арестован и помещён под стражу после того, как отказался предоставить суду пароль от раздела на его жестком диске, зашифрованного при помощи TrueCrypt.

Мэттью заявляет, что такое решение противоречит законам штата Флориды и США и просит читателей поддержать его, сообщив суду, что он не прав и напомнив ему о пятой поправке к Конституции США, а так же о том, что пароль к разделу TrueCrypt может быть сколь угодно длинным, а может и вовсе не является текстовой информацией и потому бессмысленно надеяться, что человек в любой момент сможет назвать его.

Программа TrueCrypt позволяет создавать полностью зашифрованный виртуальный диск, на котором после начального ввода пароля доступа данные будут автоматически зашифровываться и расшифровываться без вашего вмешательства.

TrueCrypt является международным проектом - некоммерческой свободно распространяемой программой с открытым исходным кодом, проверенным независимыми экспертами.Защищенный виртуальный диск создается в виде файла, который можно скопировать на любой компьютер и смонтировать, введя пароль. Формат файла вы в процессе создания зашифрованного диска можете выбрать сами в зависимости от необходимого вам размера диска.

Еще одно достоинство данной программы в том, что ни один диск TrueCrypt не может быть идентифицирован. Защищенный диск, созданный с помощью TrueCrypt, невозможно отличить от набора случайных данных, то есть файл нельзя связать с TrueCrypt как с программой, его создавшей.

Дополнительно внутри данного диска (в терминологии TrueCrypt - внешнего тома) можно создать так называемый скрытый диск размером меньше оригинала (скрытый том). Идея заключается в том, что во внешнем томе вы можете разместить абсолютно нейтральные файлы, которые не содержат конфиденциальной информации. А вот на скрытом томе вы будете размещать именно конфиденциальную информацию. Решение, какой том монтировать, каждый раз принимаете вы сами, и оно зависит от применения того или иного пароля (у внешнего и скрытого томов свои пароли). В случае монтирования внешнего тома скрытый том с конфиденциальными файлами остается невидим. В случае, если вас вынуждают открыть пароль для доступа к TrueCrypt-диску, вы можете сообщить только пароль доступа к внешнему тому, на котором будет обнаружена бесполезная для вымогателя информация.

Доброго времени суток тебе, читатель! Сегодня мы поговорим об очень интересном и полезном инструменте – о программе для шифрования данных TrueCrypt, с помощью которой можно творить настоящие чудеса.

Очень многие пользователи задаются вопросами, вроде: "Как поставить пароль на папку?", "Как зашифровать флешку?" и проч. Все это, и многое другое. умеет делать TrueCrypt. И я вам сейчас это докажу.

Все мы помним (и страсти до сих пор не утихают) о разоблачениях Эдварда Сноудена, Все мы видим, как правительство закручивает гайки пользователям интернета. Кроме того, интернет пестрит ежедневными новостями о взломе и компрометации различных сервисов и систем. Все это весьма печально, и перспективы вырисовываются не очень радужные.

Но есть во всем этом один большой плюс – пользователи компьютеров, различных гаджетов и Интернета, наконец-таки стали больше задумываться не только о безопасности, но и об анонимности. приватности и конфиденциальности своих данных. Все больше людей интересуются способами обхода заблокированных сайтов. пользуются специальными браузерами (например, Пиратским браузером ). И, что немаловажно, особое внимание стало уделяться шифрованию данных. как со стороны рядовых пользователей, так и со стороны стартапов и гигантов hi-tech и интернет-отрасли.

Ведь кроме киберпреступников, угрозу конфиденциальным данным представляют еще и всевозможные проправительственные организации и структуры, правоохранительные органы и спецслужбы. И если наш главный государственный документ – Конституция РФ – не способен обеспечить соблюдение нашего законного права на неприкосновенность частной жизни (а порой даже наоборот – это право наглым образом пресекается ), тогда мы будем защищать себя сами! И отличным подспорьем этому выступает TrueCrypt.

В данном руководстве я постараюсь описать все его основные возможности и дать максимально полную инструкцию. Но, как бы мне этого не хотелось, охватить весь спектр функций и сфер применения TrueCrypt, а также всевозможных нюансов при работе с ним, не получиться даже в нескольких статьях в формате блога. Для этих целей существует официальное руководство (в т.ч. и на русском языке). Настоятельно рекомендую ознакомиться с ним всем тем, в чью сферу интересов входит шифрование критических данных. О том, где его скачать расскажу чуть ниже.

Итак, свою инструкцию я решил разделить на две основные части, каждая из которых состоит из нескольких подразделов:

БАЗОВЫЙ УРОВЕНЬ

ПРОДВИНУТЫЙ УРОВЕНЬ (вторая часть статьи, она находится здесь )

И начну я, как вы уже догадались из заголовка, с Базового уровня. Итак, поехали!

О программе TrueCrypt. Немного теорииTrueCrypt – это бесплатное, кроссплатформенное криптографическое программное обеспечение (ПО) с открытым исходным кодом для шифрования данных "на лету" (On-the-fly encryption).

Данное ПО позволяет создавать отдельные криптоконтейнеры, шифровать целые разделы дисков, сами диски (в т.ч. и системные), а также съемные устройства хранения данных (USB-флешки, floppy-диски, внешние HDD).

Шифрование "на лету" означает, что все данные шифруются и дешифруются перед непосредственным обращением к ним (чтение, выполнение или сохранение), и какого-либо участия пользователя в этом процессе не требуется. При всем при этом данные шифруются в полном объеме, включая заголовки файлов, их содержимое, метаданные и т.п.

Работает такое шифрование примерно следующим образом.

Допустим, у вас имеется видео-файл (пусть это будет приватное хоум-видео =)), который хранится в зашифрованном контейнере. Следовательно, сам файл тоже зашифрован. При обращении к этому файлу (т.е. вы клацнули на нем дважды, и запустили) будет запущена программа, которая ассоциирована с этим типом файлов (напр. VLC Media Player, или любой другой проигрыватель). Естественно, речь идет о ситуации, когда том смонтирован.

Так вот, при запуске файла через VLC Media Player, этот проигрыватель начинает загружать небольшие порции данных из зашифрованного тома в ОЗУ (оперативную память), чтобы начать их воспроизводить. Пока часть этих данных загружается, TrueCrypt их расшифровывает в ОЗУ (не на HDD, как это делают, например, архиваторы, создавая временные файлы, а именно в оперативной памяти). После того, как часть данных дешифруется, они воспроизводятся в проигрывателе, тем временем в ОЗУ поступает новая порция зашифрованных данных. И так циклически, пока идет обращение к зашифрованному файлу.

Обратным примером шифрования "на лету" (и очень показательным), является то, например, как работают архиваторы (WinRAR, 7-Zip и проч.). Как многие из вас знают, при запуске запароленного архива, после введения пароля, необходимо дождаться момента, когда искомый файл разархивируется (извлечется), и только после этого он сможет быть прочитан (запустится). В зависимости от размера заархивированного файла и общего размера архива – это может занять очень длительное время. Кроме того, архиваторы создают временные локальные копии извлекаемых файлов, которые уже расшифрованы и хранятся на жестком диске в открытом виде. О чем я уже упоминал, и что не есть хорошо, когда речь идет о чем-то конфиденциальном.

Смонтированный же том, аналогичен обычному логическому диску или подключенному внешнему устройству (напр. флешке). И в этом плане с томом можно работать посредством всех стандартных средств, как проводник Windows, файловый менеджер и т.д. В том числе и скорость работы с этим виртуальным диском (томом) чисто визуально аналогична тому, как если бы вы работали с обычным HDD или флешкой.

И еще один момент - все данные, находящиеся в зашифрованном контейнере (разделе диска, логическом диске, съемном носителе etc.) могут быть расшифрованы только при введении соответствующего пароля или ключевого файла. Не зная пароль, или не имея key-файла, расшифровать данные практически не представляется возможным. По крайней мере, в наш век и в ближайшие годы.

Итак, подытожим ключевые особенности и возможности, а также преимущества TrueCrypt:

Что касается открытого исходного кода.

Вообще, это считается гарантией того, что разработчик не "вшил" какие-то лазейки ("закладки", бэкдоры) в свой продукт. Ведь любой желающий (это, конечно, грубо сказано, т.к. для этого нужно обладать весьма обширными знаниями и профессиональными навыками, но факт остается фактом – код доступен для каждого) может проанализировать исходные коды, и поделиться своим исследованием с сообществом. И я целиком и полностью поддерживаю эту концепцию.

Для сравнения возьмем другое криптографическое ПО, встроенное в некоторые версии Windows – BitLocker. Исходные коды BitLocker закрыты. Где тогда гарантия того, что в него не вшиты бэкдоры? Где гарантия того, что BitLocker не имеет какого-то общего мастер-ключа для дешифрации данных? Аналогичная ситуация складывается и с прочим ПО с закрытыми исходниками.

Это, конечно же, не значит, что тот же BitLocker наверняка имеет "закладки". Но и подтвердить обратное не представляется возможным. Так что, гарантий никаких. А учитывая все те же разоблачения Сноудена, выбор в сторону свободного и открытого ПО становится очевидным. Особенно, когда речь идет о критических данных.

Что касается TrueCrypt, то здесь есть занятный момент. Совсем недавно был создан проект IsTrueCryptAuditedYet . и начат сбор средств для оплаты независимого аудита. Сам аудит предполагается провести по следующим направлениям:

Заявленная сумма уже набрана, но сбор еще продолжается (на момент написания данной статьи). И первые результаты не заставили себя долго ждать. В конце октября были опубликованы результаты проверки на идентичность готовой сборки (exe-файла с официального сайта) сборке, созданной собственными усилиями из исходников. Вердикт – официальная сборка (дистрибутив) не содержит каких-либо скрытых функций. Что ж, это радует. Осталось дождаться главного – проведения полного аудита (update от апреля 2015: аудит завершен, никаких серьезных проблем не найдено).

Ну а мы плавно перейдем к практике.

Установка TrueCrypt, русификация и настройка. TrueCrypt PortableПервым делом, конечно же, нужно скачать TrueCrypt. Делаем это исключительно с официального сайта http://www.truecrypt.org/downloads (официальный сайт закрыт! Читайте об этом по предупредительной ссылке в начале статьи). Последняя актуальная версия - 7.1a. Ни в коем случае не используйте версию 7.2!

Дальше запускаем скачанный файл, соглашаемся с лицензий и жмем "Далее". В следующем окне нам будет предложено два варианта на выбор: "Install" или "Extract".

Если выбрать вариант "Extract", то на выходе вы получите версию TrueCrypt Portable. Во многих случаях портативная версия предпочтительней. Например, чтобы исключить признаки использования данной программы (для этого извлеките файлы, к примеру, на флешку, и программа всегда будет с вами). Но следует помнить, что Portable версия TrueCrypt имеет ряд ограничений – в такой версии невозможно будет полностью зашифровать диски (в т.ч. и флешки) и системные разделы. Поэтому стоит выбирать используемую версию в зависимости от потребностей.

В данной статье мы будем работать с установленным TrueCrypt .

После установки программа предложит вам внести donate (пожертвование), и, если такая возможность у вас имеется, не скупитесь =)

После нажатия на "Finish" появится небольшое окно, где вас уведомят о том, что если вы впервые пользуетесь ТруКриптом, то можете ознакомиться с краткой инструкцией (на английском). Можете согласиться или отказаться.

Теперь, для удобства, можно русифицировать наш TrueCrypt. Официальные локализации находятся также на офсайте программы http://www.truecrypt.org/localizations. Имеется и украинский перевод, и белорусский, и многие другие. Выбирайте какой вам ближе всего.

Стоит отметить, что в русификаторе находится еще и официальная инструкция TrueCrypt (TrueCrypt User Guide.ru.pdf ), о которой я говорил ранее. Настоятельно рекомендую прочитать ее по мере свободного времени. Узнаете очень много нового и полезного! Если же вы поместите этот документ вместе с файлом русификации в директорию TrueCrypt, то русскоязычная справка будет в последующем доступна и из меню программы ("Справка" – "Руководство пользователя" ), что очень удобно.

Итак, чтобы русифицировать ТруКрипт, следует извлечь из скачанного архива файл Language.ru.xml в папку с установленной программой (по умолчанию – это C:\Program Files\TrueCrypt).

Затем запускаем TrueCrypt, и видим, наконец, рабочую область программы.

У меня ТруКрипт автоматически "подхватил" русский язык. Если же этого не произошло, то зайдите в "Settings" – "Language". и выберите из списка "Русский".

Теперь я рекомендую внести некоторые изменения в настройки ("Настройки" – "Параметры. " ), но все это не столь критично, кроме нескольких моментов, поэтому выбирайте по своему усмотрению.

Опишу только ключевые детали, и то, что нужно изменить:

Все остальное можно оставить по умолчанию.

Хотелось бы еще упомянуть об используемых в TrueCrypt горячих клавишах ("Настройки" – "Горячие клавиши. " ). В принципе, достаточно будет назначить всего одну критическую комбинацию клавиш, которая позволит немедленно размонтировать все тома, очистить кэш и выйти из программы. В форс-мажорных ситуациях может здорово выручить.

Мне, например, удобна комбинация "Ctrl + Shift + Стрелка вниз", как показано на рисунке. Первые две находятся очень близко, и легко зажимаются одним пальцем, ну а "стрелка вниз" нажимается другой рукой – все происходит почти мгновенно.

Так-с, TrueCrypt мы установили, русифицировали, немного поправили настройки, самое время теперь перейти непосредственно к работе с программой.

Создание простого тома и его монтирование (подключение) для последующей работыВ TrueCrypt томами называются любые криптоконтейнеры, будь-то файловые контейнеры, usb-флешки или целые разделы HDD. Простым (обычным) томом называется именно файловый контейнер. То есть, со стороны такой контейнер – это всего лишь обычный файл с абсолютно любым расширением (или без него). Когда же такой файл будет смонтирован, он будет выглядеть уже как съемный носитель или отдельный раздел жесткого диска.

Нажимаем кнопку "Создать том" в главном окне программы, после чего нас поприветствует "Мастер создания томов TrueCrypt" :

Выбираем самый первый пункт "Создать зашифрованный файловый контейнер". жмем "Далее". В следующем окне указываем "Обычный том". а дальше нужно будет указать файл, который и будет являться нашим зашифрованным контейнером.

В качестве файла-контейнера можно выбрать любой существующий файл (но помните, что сам файл будет удален, и заменен на новый. с таким же именем), а можно просто создать пустой файл с любым именем.

В качестве выбора расширения файла можно руководствоваться примерно следующим принципом.

Если в контейнере планируется хранение множества зашифрованных данных большого размера, то следует выбирать расширение, характерное для больших файлов. Это может быть, например, видеофайл с названием какого-нибудь фильма и указанием качества (DVDRip, BDRip и т.п.), или же, iso-образ какой-нибудь игры, или любой другой дистрибутив. В общем, чтобы скрыть наличие контейнера в системе, выбирайте для него то расширение, каких файлов в системе много. Таким образом, контейнер "затеряется" в общей массе.

Если же в зашифрованном томе планируется хранить только небольшие файлы (документы, какую-то базу и проч.), то можно в качестве расширения файла выбрать, напр. mp3 или jpg. Я думаю, принцип понятен.

Когда укажете файл, не забудьте в том же окне отметить пункт "Не сохранять историю" .

Следующим этапом будет "Настройка шифрования" :

В принципе, здесь можно оставить все как есть и не менять алгоритмы шифрования и хеширования. Для большей стойкости можно выбрать алгоритм "посильнее", или же их сочетание (в выпадающем списке алгоритмы расположены в порядке возрастания, а также к каждому из них дается краткое пояснение). Но помните, чем более стойкий алгоритм, тем медленнее будет работать шифрация/дешифрация. На современных многопроцессорных компьютерах с большим кол-вом ОЗУ, по идее, это будет не особенно заметно. Но зачем усложнять себе жизнь (при условии, что шифруемые данные не столь критичны)? Алгоритм AES сам по себе более чем стойкий.

Кстати, чтобы протестировать скорость алгоритмов конкретно на вашем компьютере, существует кнопка "Тест" (также эта функция всегда доступна из меню "Сервис" – "Тест скорости. " )

Следующий этап - это указание размера тома. Размер можно указать в Кб, Мб или Гб. По потребностям.

Далее последует очень важный этап – создание пароля.

В TrueCrypt (как и в KeePass. кстати) существует возможность использования не только пароля, но и ключевого файла (или даже нескольких key-файлов). Вариаций здесь несколько:

Выбор остается за вами, и зависит от критичности шифруемых данных. То есть, если вы просто хотите спрятать какой-то контент, скажем от детей, то можно использовать пароль попроще. Или выбрать вариант только с ключевым файлом.

Если же шифруемые данные – это какая-то очень важная БД (например, незашифрованные пароли в формате txt, как многие любят хранить), или какая-то незаконная информация (в том числе какое-то пиратское ПО) и т.п. то целесообразно использовать сложный пароль (хороший генератор паролей имеется, опять же, в KeePass. в 1Password и т.д.) или же сочетание сложного пароля и ключевых файлов.

Помните одно очень важнейшее правило! Если вы забудете пароль от контейнера или ключевой файл к нему будет утерян (поврежден, изменен), то вы больше никогда не сможете смонтировать этот том и, соответственно, не сможете получить доступ к своим файлам! Поэтому заранее позаботьтесь о резервных копиях и паролей, и ключевых файлов. Резервных копий должно быть несколько!

Если вы выбрали вариант с обычным паролем, то просто введите его дважды и жмите далее. Можно воспользоваться чекбоксом "Показ пароля". чтобы видеть то, что вы вводите. Также TrueCrypt дает вам свои рекомендации по выбору пароля. В случае если пароль будет очень простым, то программа вас переспросит еще раз, действительно ли вы хотите использовать такой пароль или нет.

Кстати, при выборе пароля можете воспользоваться моими рекомендациями из статьи "Как выбрать пароль. Ликбез по парольной защите". Очень рекомендую.

Дальше ТруКрипт поинтересуется у вас, собираетесь ли вы хранить большие файлы в данном томе. На основе вашего ответа, подберет файловую систему для него (FAT или NTFS).

Впрочем, на следующем этапе ("Форматирование тома" ) вы все равно сможете сами ее изменить. Но, помните, что FAT не поддерживает файлы, размером больше 4 Гб. Также на этом этапе можно указать, что вы хотите создать "Динамический том". Но этого не рекомендует делать ни сам TrueCrypt, ни я =) Хотите узнать почему? Нет ничего проще - отметьте галочкой этот пункт и прочитайте предупреждение. После чего с чистой совестью жмите "Нет".

Итак, файловую систему для тома выбрали, кластер оставляем по умолчанию, динамический том не используем. Осталось хаотично поперемещать некоторое время мышкой для увеличения криптостойкости ключей шифрования, нажать "Разметить" и дождаться окончания процедуры. Время форматирования будет зависеть, в первую очередь, от размера тома и мощности компьютера.

Всё, файловый криптоконтейнер (простой том) создан. Теперь его нужно смонтировать, чтобы поместить туда наши сокровенные файлики =) Это делается из главного окна программы:

В открывшемся окне нужно будет ввести пароль для подключаемого тома. Если же для тома назначен ключевой файл, его также нужно будет указать.

Вот и вся процедура монтирования. Теперь, в главном окне TrueCrypt можно увидеть смонтированный диск, двойной щелчок по которому откроет его.

Попасть в этот виртуальный диск можно и через "Мой компьютер", и через "Пуск" и т.д. То есть абсолютно также, как и на обычный жесткий диск или его разделы.

Теперь можете переместить на этот диск все конфиденциальные данные, и они будут надежно защищены.

Этот криптоконтейнер можно хранить где угодно – хоть на флешке, хоть на хостинге (Гигахост. например, выделяет всем по 33 Гб), хоть в облачных сервисах (все в том же Облаке@Mail.ru. если хотите), хоть пересылать его по почте (в зависимости от размера, конечно). А также делать его бэкапы путем простого копирования файла. Удобно, не правда ли?

Похожим образом, но с некоторыми нюансами, можно "поставить пароль на флешку" или зашифровать весь диск.

Защита флешки паролем при помощи TrueCrypt. Шифрование несистемного диска и внешних носителейШифрование флешки, внешнего HDD и несистемного диска осуществляется одинаково. Поэтому я буду показывать на примере несистемного раздела.

Для примера возьмем компьютер, на котором установлен один жесткий диск. Тот, в свою очередь, разбит на два раздела – системный, имеющий метку "Локальный диск" и буквенное обозначение C, и несистемный - "Новый том" (E:)

Задача – полностью зашифровать диск E.

По большому счету, вся процедура очень похожа на создание файлового криптоконтейнера, поэтому так подробно я уже описывать все не буду. Буду лишь делать акцент на каких-то важных деталях.

В главном окне TrueCrypt нажимаем "Создать том". Только на этот раз в "Мастере" выбираем второй пункт - "Зашифровать несистемный раздел/диск". Далее указываем "Обычный том" (о скрытых томах речь пойдет во второй части статьи).

В следующем окне нужно указать шифруемое устройство. Выбираем наш раздел :

Здесь важно не напутать диски и разделы. Как видно на скриншоте выше, каждое физическое устройство (HDD или USB-флешка) имеют разделы (Partition). В моем примере жесткий диск имеет две партиции, флешка – одну. В общем, чтобы не спутать, ориентируйтесь на букву, присвоенную диску, которую вы видите, войдя в "Мой компьютер"

Выбирайте нужный раздел, диск или съемный носитель, и жмите "ОК". TrueCrypt в очередной раз заботливо поинтересуется, уверены ли вы в своем выборе, и порекомендует вам (если вы новичок) воспользоваться файловыми контейнерами. Но ты, читатель, уже тёртый калач, и знаешь, как создавать криптоконтейнеры. Поэтому вежливо отказываешься от предложения и подтверждаешь свои намерения закриптовать весь раздел.

На следующем этапе следует определиться с выбором режима создания тома:

В следующем окне нужно будет настроить шифрование. Об этом мы говорили в разделе о создании простого тома (файлового контейнера). В абсолютном большинстве случаев достаточно будет оставить все по умолчанию.

Дальше тоже все аналогично, как и с криптоконтейнерами – выбираем пароль и/или ключевой файл(ы). В качестве файловой системы целесообразней будет выбрать NTFS, ведь это целый диск, и мало ли какие файлы по размеру вам придется на нем хранить. А FAT, как вы знаете, не поддерживает файлы > 4 Гб.

На последнем этапе вам нужно будет, как и раньше, хаотично подвигать мышкой в окне программы (чем дольше, тем лучше), чтобы повысить криптостойкость ключей шифрования (энтропия). И создать, наконец, зашифрованный том (кнопка "Разметить" ).

Эта процедура может занять достаточное количество времени, особенно, если вы выбрали режим шифрования имеющихся файлов, а не их удаление и перезапись случайными данными. Также эта процедура зависит от мощности компьютера, и, конечно же, от размера создаваемого тома. В моем примере, учитывая весьма урезанную в ресурсах виртуалку и объем раздела в 6 Гб, ушло приблизительно 15-20 минут. На реальном современном компьютере эта процедура, конечно, прошла бы в разы шустрее.

Во время форматирования и создания тома, в принципе, вы можете использовать свой компьютер для повседневных задач. Но я бы все-таки рекомендовал оставить его в покое, заняться другими делами, и дать ТруКрипту спокойно доделать свое дело.

После создания тома прочтите последние рекомендации TrueCrypt в появившемся окне и запомните их.

Ваш диск зашифрован!

Монтируется такой том абсолютно идентично тому, как монтируется простой том, и об этом мы уже говорили. Только при указании тома нужно выбирать не "Файл. ". а "Устройство. "

Выглядеть же такой раздел/диск/флешка будет как не отформатированный диск, а при монтировании, ему будет назначена новая буква. Предыдущий "диск" так и будет висеть в системе с той же буквой, и в том же "не отформатированном" виде.

Теперь вы с легкостью сможете создать не только зашифрованный контейнер (как говорят в народе - "поставить пароль на папку"), но и зашифровать всю флешку или несистемный диск.

В заключение первой части хотелось бы дать еще несколько наставлений, а где-то может и повториться.

TrueCrypt – серьезное криптографическое ПО. им пользуются различные категории пользователей, от самых обыкновенных людей до бизнес-сегмента, корпоративного сектора и даже киберпреступников (с его помощью можно творить действительно удивительные вещи, и об этом мы поговорим во второй части). Поэтому, несмотря на то, что описанные сегодня процедуры достаточно просты (да и ТруКрипт каждое действие сопровождает очень подробными комментариями и пояснениями), будьте предельно внимательны при создании томов. Особенно, когда речь идет о шифровании дисков с данными, которые вам нельзя потерять.

Также очень трепетно и внимательно отнеситесь к вопросу выбора и создания паролей. Не забывайте делать их резервные копии. Помните, потеряв пароль или ключевой файл – можете попрощаться со своими данными навсегда!

На этом все. Если какие-то моменты остались вам непонятными, или имеются какие-то вопросы, смело спрашивайте в комментариях. До новых встреч!

С уважением, Александр Майер