Рейтинг: 4.8/5.0 (1909 проголосовавших)

Рейтинг: 4.8/5.0 (1909 проголосовавших)Категория: Windows: Контроль доступа

Описывается виртуальная клавиатура — хорошее средство против кейлоггеров. Кейлоггер (клавиатурный шпион) используется для кражи паролей и другой важной информации.

В Ч1 рассказывалось о простой виртуальной клавиатуре, как средстве защиты от клавиатурных шпионов. Но развитие шпионских программ не стоит на месте. Они научились захватывать перемещение курсора, с помощью которого управляется виртуальная клавиатура. А также они делают снимки экрана в окрестности курсора.

В статье дается перевод Ч1 статьи How Neo’s SafeKeys v3 Works. в которой рассказывается о продвинутой бесплатной виртуальной клавиатуре, успешно нейтрализующей все попытки подобных шпионских программ.

Как Neo’s SafeKeys v3 работаетNeo’s SafeKeys v3 защищает Вас от клавиатурных шпионов, шпионов буфера обмена и ScreenLoggers одним из следующих способов:

Защита от кейлоггеров .

Существуют два основных типа клавиатурных шпионов — аппаратные и программные.

Аппаратные кейлогеры – аппаратно реализуемые средства, записывающие нажатия клавиш. Они могут находиться внутри клавиш или клавиатурного корпуса (поэтому их почти невозможно обнаружить), или в защитной заглушке между клавиатурой и компьютером (например, в PS2 адаптере или USB-адаптере).

Программные кейлоггеры являются программными инструментами, которые обычно регистрируют нажатия клавиш, используя операционную систему для захвата информации о нажатии Вами клавиш. Существуют различные уровни вашей системы, на которых они обычно работают:

Программные кейлоггеры могут быть установлены без Вашего ведома и без установки Вами любого программного обеспечения. Все это можно заиметь при посещении взломанного сайта.

Такое положение дел стимулирует Вас иметь хороший антивирус и некоторое анти-malware программное обеспечение, но, недавние исследования показали, что могут быть заражения кейлоггерами даже, если у Вас есть современное антивирусное программное обеспечение. Не существует способа полностью обезопасить себя при использовании клавиатуры.

Насколько Neo’s SafeKeys v3 обеспечивает защиту.

Neo’s SafeKeys v3 обеспечивает хорошую защиту от кейлоггеров.

То, как он делает это просто — Вы не используете клавиатуру для ввода или управления вашими паролями. Вообще. Никогда.

Это лучший способ победить аппаратные и программные кейлоггеры.

Обратите внимание, что будет более безопасным, если Вы не используете режим ввода – нам известно, что некоторые клавиатурные шпионы могут захватывать введенный текст. Однако если Вы используете режим ввода в сочетании с такой программой, как KeePass, Вам по-прежнему предоставляется хорошая защита.

Защита от Clipboard logger .

Что такое Clipboard loggers (регистраторы буфера обмена)?

Логирование буфера обмена является характерной чертой троянов, вирусов, клавиатурных шпионов и других вредоносных программ. Что бы Вы ни скопировали в буфер обмена, сохраняется, а затем передаются трояном / вирусом «плохим парням».

Знайте об инструментах, о которых говорят, что они предлагают защиту буфера обмена от логирования — если Вы можете использовать буфер обмена, то и клавиатурные шпионы могут его использовать. Короче говоря, нет никакого способа, чтобы защитить Ваши пароли, если они вырезаются / вставляются через буфер обмена.

Как Neo’s SafeKeys v3 обеспечивает защиту:

SafeKeys eKeys v3 обеспечивает 100% защиту буфера обмена от логирования, никогда не используя буфер обмена. Буфер обмена не используется в передаче Ваших паролей. Вообще. Никогда.

Защита от логирования экрана

Что такое Screen Loggers (логгеры экрана)?

Логирование экрана также являются общей чертой троянов, вирусов, клавиатурных шпионов и других вредоносных программ. Раньше это было достаточной редкостью, но сейчас становится стандартной функцией.

Они фотографируют экран, как правило, только вокруг указателя мыши, либо через определенные промежутки времени, либо каждый раз, когда вы щелкаете мышкой.

У Screen Loggers существует три способа съемки фотографий.

1. Они могут дистанционно управлять клавишей Print Screen. (Это почти никогда не происходит на практике, так как пользователи будут видеть скриншоты в буфере обмена или мерцание клавиатуры, а логировнаие будет замечено. Но это еще технически возможно)

2. Они программным способом делают скриншот элемента управления (кнопка, текстовое поле и т.д.), что находится под указателем мыши с помощью команд Windows API.

3. Они программным способом делают скриншот рабочего стола с помощью команд Windows API. (Многие не могут делать скриншоты прозрачного окна такого, как Neo’s SafeKeys – оно всегда, по крайней мере, на 1% прозрачно).

Как Neo’s SafeKeys v3 обеспечивает защиту:

1. SafeKeys eKeys v3 отключает клавишу Print Screen, когда он работает.

2. Neo’s SafeKeys v3 имеет новые возможности для защиты от скриншотов того, что находится под указателем мышки — невидимый защитный слой.

Что это такое? Он работает следующим образом:

Защитный слой обеспечивает буфер между мышью и SafeKeys кнопками. Поэтому, когда Screen Loggers сфотографируют указатель мыши, они фотографируют защитный слой, а не SafeKeys кнопки. На экране логгера будет только зеленый прямоугольник и никаких ключей. Таким образом, Вы будете защищены от этого второго типа screenlogging.

3. SafeKeys всегда, по крайней мере, на 1% прозрачный. Почему? Скриншоты рабочего стола сделанные с использованием наиболее распространенных ОС Windows команд не «видят» прозрачные окна. SafeKeys полностью невидимым для вирусов / троянов с помощью этих методов … не имеет значения, если прозрачность составляет 30% или 99%.

Заметьте, что некоторые логгеры экрана все еще смогут снимать SafeKeys — они используют другой метод захвата, способный обойти прозрачности и защитный слой. Скрытый режим мыши обеспечивают защиту от этих видов экранных логгеров.

Другие особенности Neo’s SafeKeys v3 перечислены ниже.

Защита положения курсора мыши :

Что такое регистрация курсора мыши?

Прежде чем регистрация экрана начала становиться стандартной функцией, регистрация положения курсора мыши иногда применялась против людей, использующих экранные клавиатуры на банковских сайтах.

Как это работает? Каждый раз, когда Вы нажимаете, координаты курсора Вашей мыши становятся захваченными вирусом/трояном. Поскольку, на банковских сайтах экранная клавиатура каждый раз имеет одинаковою высоту/ширину, вирусов/троянов писатель с довольно хорошей степенью достоверности может знать, какие клавиши Вы нажали на экране.

Как Нео SafeKeys v3 обеспечивает защиту.

SafeKeys Каждый раз, когда Neo’s SafeKeys v3 запускается, он начинает работать в другом месте на экране и имеет разную высоту и ширину.

Кнопка «Resize SafeKeys» также перезагрузит высоту/ширину и положение Neo’s SafeKeys, всякий раз, когда нажата.

Защита от » скальпирования поля»

Что такое скальпирование поля?

«Скальпирование поля» — термин, применяемый для описания методики, используемой довольно многими коммерческими клавиатурными шпионами, чтобы захватить Ваши пароли непосредственно из поля ввода пароля.

Как это работает? Используя команды API Windows, программы могут запросить у Windows список средств управления в программе ( таких, как кнопки, текстовые окна и графические средства управления). Благодаря этому, они знают о о текстовых окнах в программе. Затем они спрашивают Windows, есть ли у текстовых окон маска пароля (то есть если есть пароль, скрытый ‘****’ звездочками). Самое страшное в этом — они могут даже заставить Windows выдать им пароль – пароль под маской «****» .

Как Neo’s SafeKeys v3 обеспечивает защиту.

Neo’s SafeKeys никогда не хранит Ваш реальный пароль под маской пароля ‘****’. Он держит Ваш пароль безопасно запертым «за кулисами». Клавиатурные шпионы / вирусы/ трояны могут когда-либо получить только список ‘*’ звездочек.

И как только не атакают различные вирусы наши компьютеры, ноутбуки, нетбуки! А тут еще непонятная дрянь, называемая кейлоггер. Keylogger (англ. от сокращения keyboard logger) значит клавиатурный регистратор, но правильнее их называть клавиатурными шпионами, так как относится к классу spyware – программ-шпионов, которые, попав на компьютер пользователя, выполняют свои задачи без ведома самого пользователя, а тем более согласия и участия.

И как только не атакают различные вирусы наши компьютеры, ноутбуки, нетбуки! А тут еще непонятная дрянь, называемая кейлоггер. Keylogger (англ. от сокращения keyboard logger) значит клавиатурный регистратор, но правильнее их называть клавиатурными шпионами, так как относится к классу spyware – программ-шпионов, которые, попав на компьютер пользователя, выполняют свои задачи без ведома самого пользователя, а тем более согласия и участия.

Главная цель этого шпиона – сохранять и передавать логины и пароли различных аккаунтов пользователей, электронных кошельков, банковских карт и т.д.

Keylogger характеризуется тем, что способен фиксировать нажатия клавишей пользователем на клавиатуре, а затем доставить полученные данные тому и туда, куда следует. Современные кейлоггеры умеют соотносить клавиатурный ввод с текущим окном и элементом ввода. Многие из них умеют отслеживать список работающих приложений, делают “фото” экрана по заданному расписанию или событию, шпионят за содержимым буфера обмена, скрытно следить за пользователем. Вся собранная информация сохраняется на диске, а затем записывается в Log-файл – что-то вроде журнала регистрации, данные могут быть переданы по электронной почте или http/ftp-протоколу. При этом, некоторые продвинутые keylogger используют RootKit-технологии, маскирую следы своего пребывания в системе.

Ну, неужели же так сложно отловить этих приятелей при наличии современных антивирусных программ?

Дело в том, что иногда антивирус не рассматривает кейлоггер как вирус, потому что он не обладает не размножается, и это вроде как и не троянская программа, поэтому, если кейлоггер и будет пойман, то только при наличии специальной расширенной базы и дополнительных модулей, конкретно на это нацеленных. Другая проблема в том, что кейлоггеров известно огромное количесво, писать их не трудно , потому сигнатурный поиск против них не эффективен.

По каким принципам работают кейлоггеры?Вообще, их общий принцип работы - внедриться в процесс прохождения сигнала от нажатия клавиши до появления символа на экране.

Клавиатурная ловушка

Самым частый вариант – установка клавиатурных ловушек - хуки В Windows хук - это перехват сообщений системы с использованием особого мехнизма Win32API. Большая часть клавиатурных шпионов этого типа пользуются хуком WH_Keyboard. Также может быть использован хук WH_JOURNALRECORD. Разница в том, что WH_JOURNALRECORD не требует наличия отдельной динамической библиотеки (DLL), упрощая распространение это вредоносного софта по сети.

Опрос состояния клавиатуры

Очень простой метод заключается в цикличном опросе состояния клавиатуры с большой скоростью. Не требуется внедрения DLL в GUI-процессы (GUI – графический пользовательский интерфейс). Недостаток подобных клавиатурных шпионов - в необходимости периодического опроса состояния клавиатуры с достаточно высокой скоростью (10-20 опросов в секунду).

Кейлоггер на базе драйвера

Метод более эффективный, по сравнению с описанными. Как минимум, метод возможно реализовать 2 способами: написать и установить в систему своего драйвера клавиатуры вместо штатного или установить драйвер-фильтр.

Клавиатурные ловушки составляют подавляющее большинство среди всех кейлоггеров.

Шпион-rootkit

Может быть реализован и в UserMode, и в режиме ядра (KernelMode). В UserMode слежение за клавиатурным вводом осуществляется за счет перехвата обмена процесса csrss.exe драйвером клавиатуры или при помощи слежения за вызовами API-функций типа GetMessage и PeekMessage. Часто от такого шпиона не спасает и экранная клавиатура, которую пытаются преподносить как средство от кейлоггеров любого типа.

Аппаратные клавиатурные устройства противопоставлены программным средствам шпионажа и их нельзя обнаружить  программными методами.

программными методами.

Как реализовано:

В принципе, таким же, как и любые вредоносные программ. Они могут попасть:

Естественно, что подобные программы могут установить службы безопасности компаний, ну или же если вы являетесь пристальным объектом наблюдения со стороны вашей второй половины.

Доброго времени суток, всем тем, кто зашел к нам на огонек, здесь Вам всегда рады!

Сегодня мы решили коснуться теории вопросов безопасности (да и сколько можно писать железные статьи :-)). Однако речь пойдет не о всем известных обычных «зловредах» (вирусы. трояны, руткиты и т.п.). а о малознакомой (широкому кругу пользователей). но не менее опасной заразе, имя которой keylogger .

Разобраться, что это такое, для чего они не нужны (чем опасны). какие бывают и как с ними бороться, — вот поистине достойная цель, которую нам и предстоит сегодня осилить.

Что ж, работы непочатый край, засучиваем рукава и вперед…

«Портрет врага!» или «Кейлоггеры, что это за «бяка», принципы построения и угрозы для пользователя»Думаю, те из Вас, кто дружит с английским. уже догадались, что keylogger (в переводе, от сокращения keyboard logger ) означает – клавиатурный регистратор, можно сказать, что это так и есть, однако официальное их название (по науке) – клавиатурные шпионы. Относится сия «нечисть» к классу spyware – программ-шпионов, т.е. попадая на компьютер (ноутбук/нетбук/планшет и т.п.) пользователя, она выполняет свои грязные дела шпионские функции без Вашего на то ведома, согласия и участия.

Выглядит это примерно так: Вы ничего не подключали, например, из дополнительных услуг своего сотового оператора и вообще знать ничего не знаете про эти услуги, однако денежки с Вашего баланса полегоньку списываются и поступают куда следует. Вообще, большинство пользователей недооценивают keylogger как класс угроз, а между тем он несет серьезную опасность, т.к. его главное назначение – сохранять и передавать логины с паролями учетных записей пользователей, кошельков и т.д.

По сути, keylogger фиксирует все действия пользователя на клавиатуре, т.е. это некий «репитер» (повторитель). готовый в любой момент «слить» (куда следует) все то, что он за Вами нафиксировал. Перехват нажатий клавиш может использоваться обычными программами и часто применяется для вызова функций программы из другого приложения с помощью «горячих клавиш» ( hotkeys ) или, например, для переключения неправильной раскладки клавиатуры (как Keyboard Ninja ) .

Также стоит отметить, что современные клавиатурные шпионы не просто записывают коды вводимых клавиш – они «привязывают» клавиатурный ввод к текущему окну и элементу ввода. Многие же keylogger ’ы отслеживают список запущенных приложений, умеют делать «снимки» экрана по заданному расписанию или событию, шпионить за содержимым буфера обмена и решать ряд задач, нацеленных на скрытное слежение за пользователем. Записываемая информация сохраняется на диске, и большинство современных клавиатурных шпионов могут формировать различные отчеты (записывая их в специализированный журнал регистрации, т.е Log -файл). могут передавать их по электронной почте или http/ftp -протоколу. Кроме того, ряд современных keylogger ’ов пользуются RootKit- технологиями для маскировки следов своего присутствия в системе.

В общем, вот такая многогранная «зараза», при наличии которой на Вашем компьютере Вы даже чихнуть спокойно не сможете без её ведома

Примечание:

Стоит сказать, что кейлоггеры довольно древний тип проклятия появились еще во времена MS-DOS – тогда они представляли собой обработчики прерывания клавиатуры размером около 1 кб. Однако функции клавиатурных шпионов за прошедшее время не изменились – по-прежнему их первичной задачей является скрытная регистрация клавиатурного ввода с последующей записью собранной информации на диск или передачей по сети.

Вы скажите, что сейчас на рынке куча антивирусных пакетов, как платных, так и бесплатных (о которых мы писали в своих обзорах, это и [“Бесплатный антивирусник” или “Неплохое экономное решение в области безопасности” [avira] ] и [ Как быстро удалить вирусы. Часть 1 [AVZ] ] и т.п.). неужели так сложно отловить какой-то «неказистый» клавиатурный шпион?

Порой-таки да, сие весьма проблематично, ибо с точки зрения антивируса это не вирус (т.к. он не обладает способностью к размножению) и не троянская программа, поэтому многие «защитники» если и ловят кейлоггеры, то только со специальной, расширенной базой и дополнительными модулями, на то нацеленными. Другая проблема связана с тем, что кейлоггеров известно превеликое множество (да и написать его не составляет особого труда) — как следствие, сигнатурный поиск против них малоэффективен.

Однако все это вовсе не означает, что надо повесить нос, опустить руки и жить в симбиозе с этими клавиатурными «паразитами», надо просто знать принципы их работы и на основании этого грамотно выстраивать свои действия, ну и обзавестись специализированным софтом также не помешает. Начнем с принципов, которые используют (или могут потенциально использовать) клавиатурные шпионы.

Стандартная клавиатурная ловушка

Вообще, вариантов реализации клавиатурного шпиона — преогромное множество, однако у всех них есть общий принцип работы – внедрение в процесс прохождения сигнала от нажатия клавиши до появления символа на экране.

Самым распространенным вариантом реализации является кейлоггер, устанавливающий клавиатурные ловушки, хуки (с ударом в боксе нет ничего общего :)). В Windows хуком называется механизм перехвата сообщений системы, использующий особую функцию. Для этой функции используют механизм Win32API. Большинство клавиатурных шпионов данного вида используют хук WH_Keyboard. Кроме хука WH_KEYBOARD используют также хук WH_JOURNALRECORD. Отличие между ними заключается в том, что WH_JOURNALRECORD не требуется наличия отдельной динамической библиотеки ( DLL ). что упрощает распространение сей гадости по сети.

Клавиатурные хуки считывают информацию с системной очереди аппаратного ввода, находящейся в системном процессе csrss.exe. Особую популярность данный метод приобрел в связи с тем, что фильтрующая ловушка позволяет перехватить абсолютно все нажатия клавиш, так как хук контролирует все потоки системы. Также для создания такого шпиона не требуется особых знаний, кроме знания Visual C++ или Delphi и Win32API. Однако использование данного способа вынуждает программиста-хакера создавать отдельную динамическую библиотеку DLL .

Стоит сказать, что методика ловушек достаточно проста и эффективна, но у нее есть ряд недостатков. Первым недостатком можно считать то, что DLL с ловушкой отражается в адресное пространство всех GUI -процессов, что может применяться для обнаружения клавиатурного шпиона. Кроме того, регистрация событий клавиатуры возможна только для GUI -приложений.

Примечание:

GUI — графический пользовательский интерфейс ( ГПИ ) — разновидность пользовательского интерфейса, в котором элементы (меню, кнопки, значки, списки и т.п.). представленные пользователю на дисплее, исполнены в виде графических изображений.

Периодический опрос состояния клавиатуры

Примитивный до смешного метод, состоящий в циклическом опросе состояния клавиатуры с большой скоростью. Данный метод не требует внедрения DLL в GUI -процессы, и в результате шпион менее заметен. Недостатком клавиатурных шпионов такого типа является необходимость периодического опроса состояния клавиатуры с достаточно высокой скоростью, не менее 10-20 опросов в секунду. Этот метод применяется некоторыми коммерческими продуктами.

Клавиатурный шпион на базе драйвера

Данный метод наиболее эффективен в сравнении с описанными выше. Возможны как минимум два варианта реализации этого метода – написание и установка в систему своего драйвера клавиатуры вместо штатного или установка драйвера-фильтра. Этот метод (равно как и ловушка) является документированным методом слежения за клавиатурным вводом.

Вообще, чтобы было нагляднее ориентироваться, какие кейлоггеры наиболее популярны, приведу примерный процент их распространенности (см. изображение) .

Шпион-руткит

Может реализовываться как в UserMode. так и в режиме ядра ( KernelMode ). В UserMode слежение за клавиатурным вводом может быть построено за счет перехвата обмена процесса csrss.exe драйвером клавиатуры или при помощи слежения за вызовами API -функций типа GetMessage и PeekMessage. Во многих случаях от руткита-кейлоггера не спасает даже экранная клавиатура, которая часто преподносится как панацея от кейлоггера любого типа.

Аппаратные клавиатурные устройства

Помимо программных средств шпионажа за работой пользователя существуют и аппаратные, которые обладают несомненным достоинством – их нельзя обнаружить программными методами.

Варианты реализации аппаратных кейлоггеров:

Мило, не так ли?

Примечание:

Аппаратные клавиатурные шпионы встречаются намного реже, чем программные. Однако при проверке особо ответственных компьютеров (например, применяемых для совершения банковских операций) о возможности аппаратного слежения за клавиатурным вводом не следует забывать. Особенно опасен третий вариант (визуальное наблюдение), который любят использовать мошенники у банкоматов, размещая миниатюрную камеру над панелью ввода пин-кода.

Способы распространения кейлоггеров

Не стоит ждать от клавиатурных шпионов эксцентричных способов распространения, они в целом такие же, как и у других вредоносных программ.

Можно выделить следующие методы распространения кейлоггеров (без учета случаев покупки и установки их заботливым супругом/ой и использования кейлоггеров службами безопасности организаций) :

Ну и еще несколько по мелочи.

Методики поиска клавиатурных шпионов и способы защиты от кейлоггеровНесмотря на всю изощренность клавиатурных шпионов для их «отлова» (поиска) существуют свои, довольно успешные методики. Приведем самые распространенные из них:

Это универсальная методика, применимая не только против клавиатурных шпионов. В простейшем случае можно применять программы типа Kaspersky Inspector. которые отслеживают появление в системе новых файлов.

Итак, это все что касается методик поиска, теперь пройдемся по способам защиты как от программных, так и от аппаратных кейлоггеров.

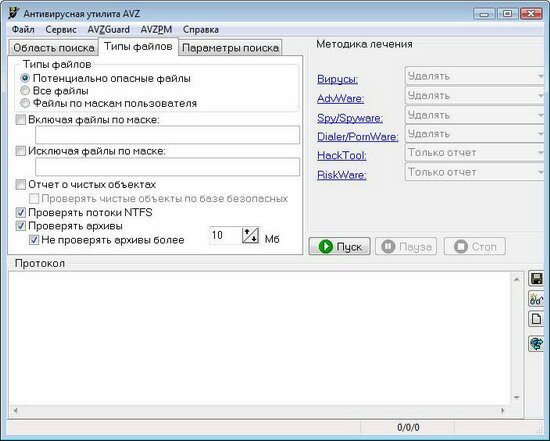

Большинство антивирусных компаний добавляют известные кейлоггеры в свои базы, и метод защиты от них не отличается от метода защиты от любого другого вредоносного программного обеспечения:

Что, впрочем, помогает не всегда, ибо…

Примечание:

Т.к. большинство антивирусных продуктов относит кейлоггеры к классу потенциально опасного программного обеспечения, то следует удостовериться, что при настройках по умолчанию используемый антивирусный продукт детектирует наличие программ данного класса. Если это не так, то для их детектирования необходимо выставить подобную настройку вручную. Это позволит защититься от большинства широко распространенных кейлоггеров.

Рассмотрим подробнее методы защиты с неизвестными кейлоггерами или кейлоггерами, изготовленными специально для атаки конкретной системы. Так как основной целью использования клавиатурных шпионов является получение конфиденциальной информации (номера банковских карт, паролей и т.п.). то разумными методами защиты от них являются следующие:

Одноразовый пароль действует только один раз, при этом часто ограничивается и период времени, в течение которого им можно воспользоваться. Поэтому даже если такой пароль будет перехвачен, злоумышленник уже не сможет воспользоваться им для получения доступа к конфиденциальной информации.

Для получения одноразовых паролей могут использоваться специальные аппаратные устройства:

Для получения одноразовых паролей могут также использоваться системы, основанные на отправке SMS с мобильного телефона, зарегистрированного в системе, и получения в ответ PIN -кода, который нужно вводить вместе с персональным кодом при аутентификации.

В случае использования устройства генерации пароля в виде брелка, алгоритм получения доступа к защищенной информационной системе таков:

При использовании устройства в виде калькулятора для генерации пароля пользователь набирает свой PIN -код на клавиатуре устройства и нажимает кнопку «>».

Наиболее распространенным решением является использование систем проактивной защиты, которые могут предупредить пользователя об установке или активизации программных кейлоггеров.

Главный недостаток этого способа — необходимость активного участия пользователя для определения дальнейших действий с подозрительным кодом. Если пользователь недостаточно технически подготовлен, из-за его некомпетентного решения кейлоггер может быть пропущен. Если же участие пользователя в принятии решения системой проактивной защиты минимизировать, то кейлоггер может быть пропущен в следствии недостаточно жесткой политики безопасности системы. Вот такая палка о двух концах

Последний из рассматриваемых способов защиты как от программных, так и от аппаратных кейлоггеров — использование виртуальной клавиатуры.

Виртуальная клавиатура представляет собой программу, показывающую на экране изображение обычной клавиатуры, в которой с помощью мыши можно «нажимать» определенные клавиши. В целом экранная клавиатура плохо применима для обмана кейлоггеров, так как она создавалась не как средство защиты, а как средство помощи людям с ограниченными возможностями, и передача данных после ввода с помощью данной клавиатуры может быть очень легко перехвачена вредоносной программой.

Примечание:

Экранная клавиатура может быть использована для того, чтобы обойти кейлоггеры, однако, она должна быть разработана специальным образом, исключающим перехват вводимых данных на любой стадии их ввода и передачи (как правило, применяется алгоритм смены позиции кнопок и цифр, а так же шифрование конечного результата) .

Впрочем. Идем далее.

Чем и как защититься? Программы для поиска и удаления кейлоггеров.Конечно, было бы невежливо с нашей стороны, если бы мы не рассмотрели более подробно и обстоятельно программные способы борьбы с этими «недовирусами» и «недотроянами». Ну, а так как мы очень вежливые (а местами, прямо-таки чересчур). то приступаем к рассмотрению программ, которые помогут нам в непростом деле борьбы с этой нечистой силой

Собственно, вот весь арсенал, который может нам оказаться полезным:

Большая часть антивирусов, в той или иной мере, может находить клавиатурные шпионы, но полагаться только на них нет смысла, ибо, как уже говорилось выше, это таки не совсем вирус.Парочку специализированных программ мы и разберем. Точнее, как, для начала мы разберем программы ковровой бомбордировки, которые убивают, помимо кейлоггеров ещё и всякие spyware. трояны и иже с ними.

Вообще у подобного рода софта (специализированных пакетов по отлову кейлоггеров и подобного рода нечисти) есть две родовые черты: во-первых, софт коммерческий (по большей части) и, во-вторых, он редко дружит с русским языком.

Из бесплатных (англоязычных) решений стоит присмотреться к Advanced Spyware Remover — утилите, предназначенной для защиты ПК от вредоносных программ и шпионских модулей. Она позволяет избавиться от рекламных программ, звонильщиков, программ-шпионов, кейлоггеров, троянов и т.д.

Скачать сие творение можно по ссылке отсюда .

Установка состоит из одних нажатий « Далее », поэтому ошибиться здесь просто негде (даже если очень захочется :)). После установки нам сразу же предложат запустить программу, что мы и делаем. Далее, чтобы опробовать ее в действии, нажимаем « Scan Now » и ждем завершения сканирования (см. изображение ) .

Примечание:

Конечно, как многие могли заметить, программа давно не обновлялась (почти 3 года). однако работу свою она «добре знает» и все что нужно отловит в момент.

Advanced Spyware Remover проверяет системный реестр на наличие в нем ключей, принадлежащих вышеперечисленным типам вредоносных программ. В этой утилите присутствует ряд функциональных возможностей, которые позволяют отобразить список загружаемых программ при старте операционной системы (« HiJack Scan>Startup «). вывести список cервисов, показать активные порты, просмотреть «куки» браузера Internet Explorer и много другое. После сканирования Вы должны увидеть нечто подобное (см. изображение ) .

Даже не смотря на свою не первую свежесть утилита умудрилась отловить 9 «зловредов» (и это при том, что отсутствием антивируса с новыми базами я не страдаю). это, несомненно, говорит о том, что свою цепкость она еще не потеряла

Идём далее.

Для тех, кто хочет нечто посвежее (но подороже :(). можно прибегнуть к услугам Spyware Terminator 2012. Утилита может обнаружить и удалить практически все виды вредоносных программ. Её встроенная система безопасности включает защиту приложений и системы, а также ведет мониторинг утилит, непосредственно взаимодействующих с сетью. Таким образом можно предотвратить заражение компьютера различными «зловредами» и некоторыми вирусами.

Скачать «терминатора» можно отсюда .

Примечание:

Помимо того, что в ходе процесса установки мы должны выбрать нужный языковой пакет, нам так же ненавязчиво будет предложено включить панель «Web security Guard» и вывести свой уровень защиты ПК на новый уровень. Здесь все уже зависит от Ваших личных предпочтений, если нужен какой-то новый уровень (как обещает разработчик). можете смело ставить панель, мне же и старого за глаза хватает (:)). поэтому панель «Web security Guard» в моем случае идет лесом.

После установки и запуска Вы должны увидеть нечто подобное (см. изображение ) .

Так как мы пользуемся бесплатной версией лицензии, то некоторые функции « Состояния Защиты », нам просто недоступны (по правде говоря, они нам не особо-то и нужны). Кликаем по « Запуск быстрого сканирования » и наблюдаем за процессом (см. изображение) .

Как видно из результатов, тут улов нечисти уже в разы больше (целых 134 объекта. ). Нажимаем « Удалить » и избавляемся от этих гадостей. Вполне очевидно, что умерло и несколько вредных, помимо кейлоггеров, гадостей.

Собственно, задача выполнена, поэтому мы идем далее, Вы же можете в полной мере освоить весь ее функционал.

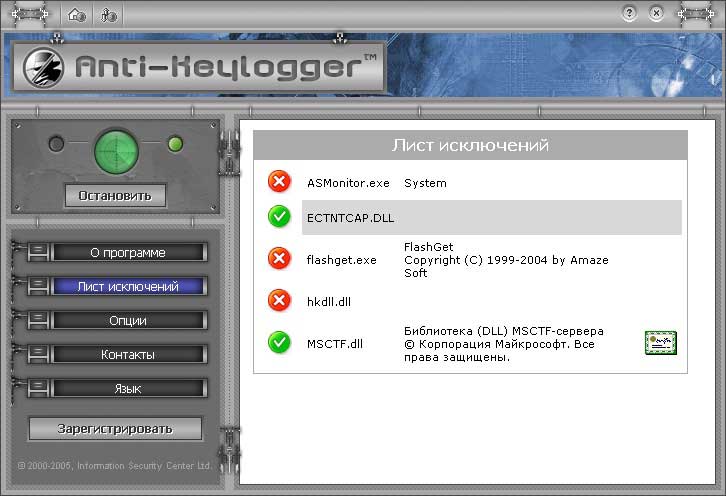

Из специализированных коммерческих продуктов наибольший интерес представляет программа Privacy Keyboard/Anti-keylogger (одна и та же утилита, только разное название) против шпионов.

Обеспечивает полноценную защиту от перехвата буфера обмена, защиту от перехвата нажатий клавиатуры, защиту от перехвата текста из окон и многое другое. Anti-keylogger не зависит от сигнатурных баз (так как не использует их), ибо основывается только на эвристических алгоритмах. Программа распознает поведение программы-шпиона и немедленно ее отключает. Anti-keylogger защищает даже от «изготовленных на заказ подарочков», являющихся чрезвычайно опасными и популярными среди киберпреступников. Наиболее эффективно она противодействует клавиатурным шпионам, основанным на применении ловушек, циклического опроса и клавиатурного драйвера-фильтра.

Для загрузки дистрибутива необходимо пройти по ссылке.

Примечание:

У Anti-keylogger есть и бесплатное исполнение, правда, ограниченное по времени использования — 10 рабочих сессий по 2 часа каждая, однако этого вполне хватит, чтобы проверить Ваш компьютер не один раз. Также стоит сказать, что запуск программы под 64-битной ОС вызвал у оной бурю негодования и эмоций, поэтому пришлось перейти на 32 -разрядную ось.

После установки и запуска главное окно программы выглядит так (см. изображение) .

Нажимаем на « Запуск » и ждем результатов сканирования.

Программа Anti-keylogger работает в фоновом режиме и производит обнаружение программ, подозреваемых в слежении за клавиатурой. В случае необходимости можно вручную разблокировать работу любой из обнаруженных программ (например, на изображении видно, что в список «шпионов» попали MSN Messеnger и программа закачки из интернет FlashGet ) .

Собственно, по программам все, как говорится – не прибавить, не убавить.

Теперь давайте еще раз подытожим все, что было сказано. Итак, по пунктам:

Вот как-то так.

Послесловие.Что хочется сказать в заключение.

Разнообразие различных пакостей и бяк, которые подстерегают современного пользователя просто поражает, поэтому порой сил одного антивируса просто физически (и умственно :)) недостаточно, тогда приходиться расширять арсенал и брать на вооружение специализированные утилиты по борьбе с нежелательным, потенциально-опасным и т.п. софтом, и тут главное – правильно подобрать этот арсенал, что мы сегодня и постарались сделать (и заодно узнали практически все про такой тип угроз, как кейлоггеры) .

Кроме этого, не забывайте время от времени повышать свою грамотность в вопросах безопасности/защиты Вашего железного друга, следите за обновлениями программ и актуальностью антивирусных баз, будьте бдительны и с осторожностью относитесь к подозрительным сайтам, и мы уверены, что ни одна зараза не посягнет на святая-святых, а именно Вашу безопасность.

В частности не забывайте про NoScript .

На этом все, до связи, дорогие читатели, и помните, наше место встречи – [Sonikelf’s Project’s]. — заходите, мы всегда Вас ждем!

PS: Думаю, что делать с комментариями Вы помните ?? Делитесь своими способами борьбы с вредоносной гадостью, кто кого победил и какая программа Вам в этом помогла или, наоборот, не помогла, а все еще больше загубила

P.P.S. За существование данной статьи спасибо члену команды 25 КАДР

Остались вопросы? Можно задать их на форуме сайта