Рейтинг: 5.0/5.0 (1874 проголосовавших)

Рейтинг: 5.0/5.0 (1874 проголосовавших)Категория: Windows: Антивирусы

«Ваш компьютер заблокирован»

Январь 2012 г.

Уже несколько лет гуляет по стране, распространяется и множится новая напасть — вирусы-блокеры. Эти зловреды блокируют работу Windows, требуя от пользователя отправки платной СМС на короткий номер за прекращение своей разрушительной деятельности. Многие дурачки поддаются на этот примитивный шантаж…

Почему такое вообще возможно, и куда смотрят правоохранительные органы вкупе с сотовыми операторами и сервисами коротких телефонных номеров — это другой вопрос. Почему-то кажется, что было бы желание, владельца засветившегося благодаря вирусу короткого номера можно было бы посадить далеко и надолго… Без этого, пожалуй, данное явление, имеющее в этом году все признаки эпидемии, не остановить. Ну и пользователи должны хоть немного помочь — пока находятся чудаки, соглашающиеся на отправку СМС, будут делать и вирусы-блокеры.

Но не будем о грустном. Сегодня наша задача — не юридические тонкости, а избавление системы от поселившегося в ней вируса-блокера без глупейшей отправки денег (а это могут быть сотни рублей) вымогателю. И тут возможны разные варианты.

Сервисы деактивацииСамый простой способ быстро разблокировать Windows, например, для того, чтобы срочно продолжить работу или даже скачать свежий антивирус — это воспользоваться специальными сервисами деактивации блокеров. Дело в том, что большая часть блокеров уже хорошо известна антивирусным компаниям, причём вместе с кодами их разблокировки.

Напомню для тех, кто не в курсе — после того, как поддавшийся на шантаж пользователь отправит платную СМС вымогателю, ему, по идее, должна придти ответная СМС с неким буквенно-цифровым кодом, который надо ввести в специальную форму окна вируса, дабы он отключился и разрешил работать в системе. Что самое интересное — сам вирус при этом обычно не уничтожается, а спокойно сидит в памяти ПК, и ещё неизвестно, что он там может в дальнейшем наделать. Поэтому разблокировка с помощью кода — это экстренная мера, предназначенная для быстрого возобновления работы системы, но никоим образом не отменяющая последующей её зачистки от остатков вируса.

Итак, рассмотрите как следует окно, которое отображает на экране ПК вирус, запишите на бумажку телефонный номер, на который он предлагает отправить СМС, и текст сообщения, которое требуют отправить на этот номер, после чего откройте на другом ПК один из сайтов:

На худой конец есть даже версии сайтов-деблокеров для мобильных телефонов:

Здесь вы увидите форму для ввода короткого номера и текста из сообщения трояна, либо сможете выбрать «правильный» вирус прямо по его скриншоту. Далее всё просто — заполняете форму или щёлкаете по скриншоту (а ещё иногда можно ввести точное название троянца, если оно вам известно) и получаете код для разблокировки системы. Скармливаете его вирусу и получаете доступ к Windows. Теперь вы можете выходить в интернет, запускать какие-то программы.

Кроме того, можно попробовать поискать офлайн-генераторы кодов для некоторых типов широко распространенных блокеров, такие как Symantec Trojan.Ransomlock Key Generator Tool (symantec.com/security_response/writeup.jsp?docid=2009-041607-1924-99) .

Только учтите, данный способ хоть и может показаться кому-то не обязательным на фоне нижеследующих вариантов, тем не менее польза в нём есть. Например, в случае с троянами, шифрующими информацию на вашем диске. Если вы ещё до полного избавления от троянца сможете ввести верный код, то есть шанс, что он вернёт зашифрованным документам их первозданный вид. Кстати, на сайте Лаборатории Касперского можно найти даже утилиты для расшифровки (support.kaspersky.ru/viruses/solutions?qid=208638485) файлов, над которыми «поработал» вирус:.

Тотальная зачисткаСледующим шагом обязательно должно быть полное удаление зловреда и всех его следов на диске и в реестре Windows. Ни в коем случае нельзя оставлять троянца в системе! Даже не проявляя внешней активности, он может воровать ваши приватные данные, пароли, рассылать спам и так далее. Да и не исключено, что через какое-то время он снова захочет заблокировать ОС.

Но не всё так просто — поскольку вирус всё ещё в системе, не факт, что он позволит вам открыть сайт антивирусной компании или запустить антивирусную утилиту. Поэтому самый надёжный способ «зачистки» — использование LiveCD со свежим антивирусом или же установка заражённого винчестера на другой ПК, с «чистой» системой и хорошим антивирусом. Также может сработать сканирование после загрузки ПК в так называемом «Безопасном режиме», который вызывается нажатием клавиши F8 при запуске системы. Эти же методы придётся использовать в том случае, если ни один антивирусный сайт не смог подобрать вам код разблокировки Windows.

Итак, снова пойдём от простого к сложному. Для начала, независимо от того, смогли ли вы подобрать код разблокировки, пробуем загрузить «Безопасный режим». Если Windows стартовала, то сканируем систему с помощью бесплатных утилит:

Подобных бесплатных сканеров очень много — большой их список вы найдетё, например, на сайте comss.ru (comss.ru/list.php?c=virus_scanners). Попробуйте скачать несколько штук и просканируйте ими диски зараженного компьютера.

Есть и утилиты, нацеленные на лечение какого-то одного семейства троянов, например — Digita_Cure.exe (support.kaspersky.ru/viruses/solutions?qid=208637303). удаляющая Trojan-Ransom.Win32.Digitala.

После завершения работы всех выбранных вами утилит и лечения ПК можно уже достаточно смело загружать систему в обычном режиме. Но и на этом останавливаться категорически нельзя! Обязательно просканируйте диски ещё раз уже полноценным антивирусом с самыми последними обновлениями антивирусных баз. Плюс ко всему, в случае каких-то проблем в работе Windows можно воспользоваться встроенным в Windows механизмом восстановления системы — System Restore. Только учтите, «откат» надо делать к той точке, когда ваш ПК ещё гарантированно не был заражён трояном. Иначе всю процедуру лечения придётся начинать заново.

Однако троян может настолько серьёзно «вгрызться» в систему, что даже «Безопасный режим» не будет работать. В этом случае очень удобно воспользоваться специальными лечащими LiveCD антивирусных компаний. Подобные диски есть у Лаборатории Касперского (support.kaspersky.com/viruses/rescuedisk/all?qid=208282173). Dr.Web (ftp.drweb.com/pub/drweb/livecd). Avira (dl1.pro.antivir.de/package/rescue_system/common/en/rescue_system-common-en.exe). BitDefender и других разработчиков. Большущий список со ссылками для загрузки можно взять на сайте comss.ru (comss.ru/list.php?c=bootcd). Есть даже специальный AntiWinLockerLiveCD (antiwinlocker.ru/download.html) .

Преимущество сканирования с помощью LiveCD заключается в том, что при этом полностью исключается возможность запуска трояна, кроме того, сканирование производится полноценным антивирусом с полным набором антивирусных баз, а не усечённой его версией как в случае со специальными лечащими утилитами. Соответственно, вероятность успешного избавления от «заразы» гораздо выше.

Причём в составе Kaspersky Rescue Disk, например, предусмотрена даже специальная утилита для борьбы с программами-вымогателями Kaspersky WindowsUnlocker. Она проводит лечение реестра всех операционных систем, установленных на компьютере.

Наконец, ещё один беспроигрышный вариант — тупо снять с заблокированного ПК винчестер, подключить его к другому компьютеру (можно даже с помощью переносного USB-бокса) и просканировать его уже из-под заведомо незаражённой системы. Опять же — хорошим антивирусом, со свежими базами и с наиболее жёсткими настройками эвристики. Разумеется, крайне желательно отследить действия антивируса, дабы понять, нашёл ли он что-то, смог ли вылечить, и вообще — похоже ли всё это на удаление именно подцепленного вами блокера.

Удаление вручнуюВ принципе, уже на этом этапе у вас должно всё работать, и система должна быть чистой. Но опять же, гладко бывает только на бумаге. В жизни могут быть варианты. Например, блокер может оказаться настолько новым и хитрым, что даже самый свежий антивирус при полном режиме сканирования не сможет его выявить. Или же процесс лечения окажется по своим последствиям не менее фатальным для ОС, чем действия вируса, поскольку при этом могут оказаться повреждены или удалены какие-то важные системные файлы (ввиду их заражения или подмены вирусом) и система опять же откажется загружаться. При таком раскладе, если вы, конечно, не хотите переустанавливать ОС, придётся разбираться во всём вручную.

И лучший инструмент для ручного лечения системы — загрузочный диск ERD Commander (существуют версии как для Windows XP, так и для Windows Vista/7). Он предоставляет вам полный доступ к заражённой системе — к файлам на диске, к редактору реестра, к службе System Restore и так далее. Но поскольку трояны-блокеры прописываются главным образом в системном реестре, то начать их поиск следует именно оттуда. Просто запускаете редактор реестра и просматриваете ветки, которые могут использовать вирусы для своего автозапуска — подробный список возможных вариантов в случае с Windows XP можно найти в статье «Секретные приёмы автозагрузки ». Также неплохой списочек из порядка 130 позиций можно посмотреть на сайте PenTestIT.com (www.pentestit.com/windows-auto-start-locations/). Чуть более наглядно, но только основные места — на сайте bleepingcomputer.com (bleepingcomputer.com/tutorials/tutorial44.html). Но не пугайтесь раньше времени — наиболее популярными среди блокеров являются такие способы автозапуска:

Изменение значения параметров

"Shell"="Explorer.exe"

"Userinit"="C:\\WINDOWS\\system32\\userinit.exe,"

HKEY_CURRENT_USER\ Software\ Microsoft\ WindowsNT\ CurrentVersion\ Winlogon

Изменение значения параметра "AppInit_DLLs"="" в разделе

HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows NT\ CurrentVersion\ Windows

И, разумеется, параметры в стандартных разделах автозапуска в реестре:

HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Run

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Run

Разумеется, если вы найдёте в этих ветках реестра (или других, тоже позволяющих произвести автозапуск, но реже используемых) упоминания каких-то непонятных приложений (типа "Shell"="C:\Windows\svvghost.exe" или программ с именами вроде aers0997.exe. составленными из случайных букв и цифр) и удалите их, приведя значения параметров к стандартному виду, надо будет впоследствии удалить и сами файлы вируса. Путь к ним вы увидите в реестре, в значении всё тех же изменённых параметров. Самые излюбленные места, где они обычно «прячутся» — папки временных файлов Documents and Settings\ \ Local Settings\ Temp и Temporary Internet Files. папка службы восстановления системы System Volume Information и даже папка корзины $RECYCLE.BIN или RECYCLER. Если заражение произошло только что, файлы вируса легко искать по дате создания.

Впрочем, на базе ERD Commander или BartPE умельцы наделали множество ещё более продвинутых инструментов восстановления системы, содержащих в себе и пакет антивирусных сканеров и полезнейшие утилиты вроде программы Autoruns (technet.microsoft.com/en-us/sysinternals/bb963902). Если вам попадётся такой диск, то с Autoruns инспектировать возможные места автозапуска в сотни раз удобнее и быстрее, к тому же не требуется никаких знаний структуры реестра. Просто ищешь в списке явно «левые» программы и снимаешь напротив них флажок — как в штатном MSCONFIG.EXE .

В частности, Autoruns в едином списке покажет и программы разделов RUN реестра, и запланированные задачи Task Scheduler (а через него тоже могут запускаться трояны), и надстройки браузера (а это также очень важная область автозапуска — подробнее про борьбу с вредоносными надстройками читайте в статье «Борьба с рекламными модулями для Internet Explorer »), и службы, и всё остальное, что только может быть. Короче говоря, троянец может быть пропущен, если только он «присосался» к телу «законного» системного файла Windows или полностью подменил его.

Очень неплохо подходит для поиска следов зловредов программа Trend Micro HijackThis (free.antivirus.com/hijackthis). Она, например, позволяет удобно просматривать файл HOSTS (его трояны изменяют для того, чтобы заблокировать вам доступ к антивирусным сайтам) и даже альтернативные потоки файловой системы NTFS. Хорош, особенно при поиске «руткитов», и достаточно известный GMER (gmer.net) .

Огромную помощь окажет и утилита AVZ (support.kaspersky.ru/downloads/utils/avz4.zip). она восстановит возможность запуска exe-файлов, настройки IE, удалит всевозможные запрещающие политики, разблокирует диспетчер задач, очистит файл HOSTS, разблокирует редактор реестра.

Словом, чем более продвинутый LiveCD вы найдёте, тем более глубоко вы сможете проникнуть в систему для поиска вредоносного засланца.

Самое неприятное — если троянец подменит собой ещё и часть системных файлов Windows ( taskmgr.exe. userinit.exe. explorer.exe и тому подобное) — в этом случае вам придётся воспользоваться такими механизмами, как «Восстановление системы» и «Проверка системных файлов» ( sfc.exe. команда на его запуск выглядит так: sfc /scannow ). Также можно поискать в интернете комплект «родных» файлов для вашей версии Windows. Восстанавливать их придётся после загрузки ПК с LiveCD.

Не отходя от кассыНо далеко не всегда есть возможность загрузить ПК с LiveCD. Иногда надо «прибить» заразу прямо не выходя из зараженной системы, имея на экране только окно вируса с ласковым предложением поделиться зарплатой. Или же просто нет возможности и времени искать какие-то дополнительные инструменты. Что делать в этом случае? Оказывается, есть ряд трюков, позволяющих «обмануть» вирус.

Например, в Windows XP при появлении окна вируса попробуйте нажать клавиши Win+U и быстро запустить экранную лупу (кнопка «Запустить»), затем жмите «Справка», далее щелкните правой кнопкой мыши на заголовке окна и выберите пункт «Jump to URL», введите адрес Total Commander или командного процессора (например, C:\Program files\Total Commander\tcmd.exe ), в командной строке наберите msconfig и затем через восстановление системы сделайте откат на пару дней назад, когда вируса в системе ещё не было!

Если вы смогли получить доступ к командной строке, а редактор реестра не запускается, можно попробовать исправить в реестре самые важные параметры, отключив автозапуск трояна, через такие команды:

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell /d explorer.exe reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Userinit /d C:\Windows\system32\userinit.exe,

Если же надо убрать с экрана окно троянца, можно попробовать через диспетчер задач (если он вызывается), «убить» процесс explorer. Если троян не дает запустить, скажем, ту же Autoruns, то попробуйте переименовать файл этой программы во что-то типа game.exe .

Не забываем про комбинации клавиш Win+R, CTRL+Shift+Esc, а также команды tasklist и taskkill .

Если вы можете запустить Microsoft Word, наберите в нём какой-нибуть короткий текст и, не сохраняя документ, выберите «Пуск» — «Завершение работы». Все программы начнут закрываться, в том числе и троян, а Microsoft Word выдаст сообщение «Хотите закрыть не сохранив?», нажмите «Отмена» и приступайте к очистке системы.

Если вирус прописался в обычные места автозагрузки, попробуйте включить ПК с зажатой клавишей SHIFT — это запрещает запуск автоматически загружаемых программ.

Если можете создать пользователя с ограниченными правами или такой уже есть в вашей системе, попробуйте войти из-под него — вирус может не запуститься, вы же сможете от имени Администратора воспользоваться любой лечащей утилитой.

ПрофилактикаНу хорошо, «заразу» «пришибли», «хвосты» подчистили, всё работает. Но, вспоминая каждый раз, скольких это стоило нервов и усилий, вы решили больше не повторять таких ошибок. Что же нужно сделать, чтобы избежать заражения в будущем? Разумеется, самое главное — хороший антивирус и файерволл, причём желательно с возможностью принудительной блокировки скриптов в браузере (ActiveX, JAVA Applets, Jscript, VBS, но, к сожалению, такое в файерволлах сейчас почти не встречается, хотя в браузере блокировать это можно — используйте хотя бы средства браузера или блокирующие скрипты плагины, такие как NoScript (https://addons.mozilla.org/ru/firefox/addon/noscript/) и Adblock Plus (https://addons.mozilla.org/ru/firefox/addon/adblock-plus/) для Firefox (firefox.com) ).

Второе важное средство защиты — повседневная работа из-под учётной записи с ограниченными правами, хотя это многие и не любят (я в том числе). Но тут можно пойти на небольшую хитрость — даже для учётной записи Администратора ограничить возможность изменения ветки реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon .

Делается это просто — в редакторе реестра щёлкаете правой кнопкой мыши по данной ветке, выбираете «Разрешения» и запрещаете изменения своей группе пользователей.

Кстати, не стоит отключать и функцию восстановления системы Windows — она очень сильно помогает как раз в таких случаях.

Не запускайте без предварительной проверки (например, на VirusTotal.com (VirusTotal.com) ) файлы, полученные из подозрительных источников, по почте, через «мессенджер». Пользуйтесь «песочницей» антивируса, если таковая есть. Файлы программ скачивайте только с сайтов непосредственных разработчиков. Ни в коем случае не устанавливайте непонятные аудио-/видеодекодеры; если скачали видео, предлагающее их для просмотра — через программу GSpot (http://headbands.com/gspot/) узнайте, что за кодек там используется, установлен ли он у вас в системе. Если нет — тогда берите его на сайте разработчика.

Не забывайте обновлять систему, устанавливать новые версии постоянно используемых программ — это избавит от некоторых уязвимостей. Убедитесь, что на диске с операционной системой у вас используется файловая система NTFS.

Отключите автозапуск программ с подключаемых съёмных дисков, «флешек», оптических носителей — это можно сделать с помощью TweakUI или других распространенных «твикеров». Не запускайте файл сразу после скачивания — сохраните его на диск и посмотрите, какое у него расширение — не исключено, что вместо видео вы скачали программу ( ехе. pif. com. cmd. bat. scr и так далее), а самораспаковывающийся архив не воспринимается как архив такими программами как PowerArchiver и WinRAR (всегда открывайте такие архивы через архиваторы, не давайте им распаковываться самим).

Помните, что проверять на наличие вирусов можно не только файлы, но даже находящиеся в интернете веб-странички — в этом вам помогут встроенные функции браузеров (SmartScreen в IE, расширение LinkExtend (https://addons.mozilla.org/ru/firefox/addon/linkextend-safety-kidsafe-site/) для Firefox) и такие сервисы, как:

Также в целях профилактики можно пойти на трюк с заменой файла sethc.exe. отвечающего за «залипание клавиш», на cmd.exe. переименовав файл командного процессора в sethc.exe (придётся это делать через LiveCD). В результате чего вы всегда, даже при загрузке ОС, пятью нажатиями Shift сможете вызывать командную строку, а из неё уже любую другую программу — хоть редактор реестра, хоть MSCONFIG. Кстати, в окне входа в систему запущенный таким образом cmd.exe будет иметь права SYSTEM. Только помните, что тем самым вы создадите в системе нехилый чёрный ход, многим хорошо известный при этом.

И, наконец, никогда не следует слать СМС злоумышленнику, создавшему вирус. Помните, что деньги вы потеряете почти наверняка, а код разблокировки можете и не получить. Проще получить код у оператора компании, отвечающей за работу данного короткого номера. Всегда после заражения вирусами меняйте свои пароли и «явки» — не исключено, что кроме блокировки системы троянец выполняет и какие-то другие вредоносные функции.

Полезные ссылкиЕсли не запускаются exe-файлы, импортируйте в реестр:

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\exefile\shell]

[HKEY_CLASSES_ROOT\exefile\shell\open]

If you don't understand what this text is about, please read it in English

Чтобы корректно оформить запрос и получить помощь, внимательно прочтите и выполните инструкции, приведенные в этой теме.

Советуем сразу скачать оффлайн-версию правил rules.zip. так как в процессе диагностики потребуется перезагрузка.

Пожалуйста, помните, что помощь Вам оказывается бесплатно, и на добровольной основе. Не требуйте помощи в категоричной форме. Если Вы не понимаете, что Вас просят сделать, то в этом случае Вам лучше обратиться к специалистам ближайшей компьютерной фирмы. Если Вы отказываетесь выполнять указания хелперов, или делаете все по-своему, не удивляйтесь тому, что Ваша тема может быть закрыта.

Внимание! Название Вашей темы должно соответствовать ее сути и кратко описывать проблему. Темы с нарочитыми грамматическими ошибками, а также темы с бессмысленными названиями в стиле "Помогите! Спасите!" будут обрабатываться в последнюю очередь.

Прежде всего* Если у Вас антивирус Касперского - убедитесь, что делаете все точно так, как указано в инструкции Скачайте одну из лечащих антивирусных утилит:

AVPTool от "Лаборатория Касперского";

Dr.Web CureIt! от «Доктор Веб»; Cделайте полную проверку компьютера в безопасном режиме. К найденному следует применять действие "Лечить", а неизлечимые перемещать или удалять. После этого обязательно перезагрузите компьютер (в обычный режим).

* Если на Вашем компьютере установлен Антивирус Касперского – используйте утилиту Dr.Web, и наоборот. Если у Вас другой антивирус, или его нет вообще, возьмите любую из двух утилит на Ваш выбор.

* Внимание! Перед использованием Dr.Web CureIt! убедитесь, что Вы используете ее только для лечения личного компьютера.

* Если загрузиться в безопасном режиме не удается - проверяйте в обычном, при этом обязательно отключите свой антивирус.

Если эти проверки не решили проблему, Вам необходимо сделать комплект протоколов исследования системы, по которым специалисты проекта смогут провести лечение Вашего компьютера.

ПодготовкаДля исследования системы потребуется загрузить следующие инструменты:

* Если у Вас уже имеется AVZ, убедитесь, что Вы используете последнюю версию программы.После загрузки инструментов:

Если у Вас 64-разрядная или серверная операционная система, выполнять п.1 данного раздела не следует. Переходите сразу к п.2.

1. Отключитесь от сети Интернет, выгрузите антивирусную программу и сетевой экран (если они у Вас есть); закройте игры, текстовые редакторы и любые другие программы, запустите только браузер (например, Internet Explorer).

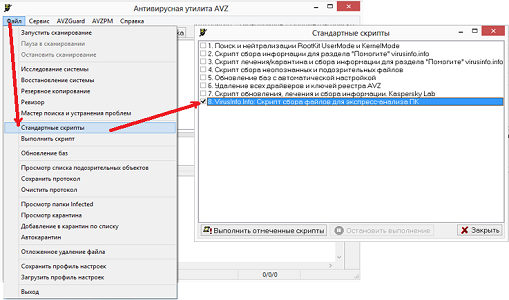

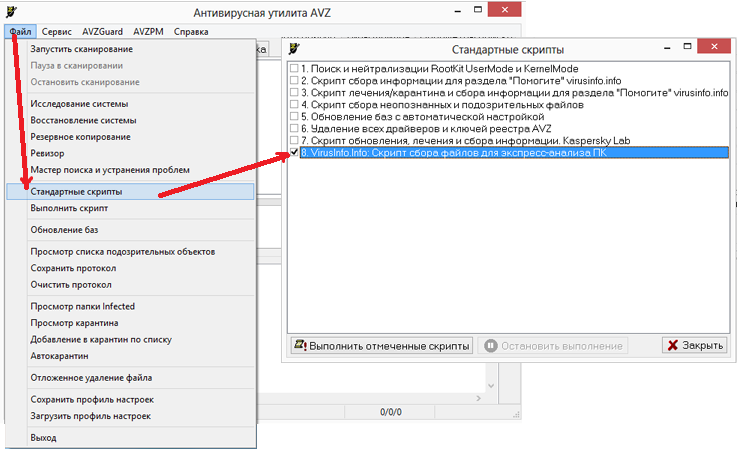

Запустите AVZ *. Откройте в меню "Файл"=>"Стандартные скрипты" и отметьте пункт №3 "Скрипт лечения/карантина и сбора информации для раздела "Помогите!" virusinfo.info" ("Advanced System Analysis with malware removal mode enabled"). Нажмите "Выполнить отмеченные скрипты" ("Execute selected scripts"). Будет выполнено автоматическое сканирование, лечение и исследование системы, полученный лог будет сохранен в директории AVZ в папке LOG в архиве virusinfo_syscure.zip.

Обязательно перезагрузите компьютер. так как AVZ в ходе проверки системы может нарушить работу некоторого ПО (в частности, антивирусов и брандмауэров). После перезагрузки ПО продолжит корректную работу.

Внимание! Если в результате работы скрипта будут обнаружены подозрительные файлы, они будут сохранены в архиве virusinfo_autoquarantine.zip. Не прикрепляйте этот архив к сообщениям на форуме!

2. Подключитесь к сети Интернет, запустите браузер (например, Internet Explorer).

Запустите AVZ *. Откройте в меню "Файл"=>"Стандартные скрипты" и отметьте пункт №2 "Скрипт сбора информации для раздела "Помогите!" virusinfo.info" ("Advanced System Analysis"). Нажмите "Выполнить отмеченные скрипты" ("Execute selected scripts"). Будет выполнено автоматическое исследование системы, полученный лог будет сохранен в директории AVZ в папке LOG в архиве virusinfo_syscheck.zip.

3. Запустите HijackThis *. В появившемся окне с пользовательским соглашением нажмите на кнопку "I Accept".

Если программа не запускается или прекращает работу после запуска, скачайте переименованный файл программы HijackThis здесь и в дальнейшем используйте его.

Нажмите на кнопку "Do a system scan and save a logfile". Сохраните лог. По умолчанию лог сохраняется в папке программы с именем hijackthis.log

* Обязательно нужно запускать данные программы с правами администратора. В Windows Vista и Windows 7 администратор понижен в правах по умолчанию, поэтому необходимо нажать правой кнопкой на программу, выбрать пункт "Запустить от имени администратора" (Run as administrator), ввести пароль администратора в появившемся окошке и нажать кнопку "OK".

4. Создайте новую тему в разделе Помогите с кратким описанием проблемы в заголовке и подробным описанием в сообщении; вложите в сообщение файлы логов, полученных в процессе диагностики (AVZ - virusinfo_syscure.zip, AVZ - virusinfo_syscheck.zip, HJT - hijackthis.log) - всего должно быть 3 лога. Мы постараемся помочь Вам.

* Логи нужно прикрепить к теме вложениями (а не запостить в теме). Пожалуйста, не переименовывайте файлы, загружайте с именами по умолчанию.

* Не открывайте малоинформативные темы с заголовком "Помогите", "Спасите" и т.д.

* Не постите и не прикрепляйте никакие другие файлы или протоколы, кроме логов HijackThis и AVZ, если Вас об этом не просили.

* Если у Вас несколько инфицированных операционных систем или компьютеров, то Вам следует оформлять каждую систему отдельным запросом.

* Пожалуйста, не направляйте просьбы о помощи посредством личных сообщений или электронной почты, размещайте их только на форуме.

Важное замечаниеПожалуйста, не выполняйте скрипты лечения и любые другие рекомендации, написанные для других пользователей! Каждый случай уникален, Вы можете нанести вред вашему компьютеру! За последствия, наступившие в случае невыполнения данного пункта, портал VirusInfo ответственности не несет! В данном случае администрация ресурса имеет право отказать в оказании помощи без пояснения причин.

Если вы хотите пролечить свой компьютер в кратчайшие сроки, с гарантированным результатом и полной приватностью, вы можете воспользоваться нашим премиальным сервисом лечения Помогите+ .

Узнать всю подробную информацию, а также ознакомиться с тарифами можно на этой странице .

Приложение 1. Поиск файлов при помощи AVZ.

Приложение 2. Как прислать запрошенные файлы.

Если Вы не получили подтверждения об успешной загрузке файла, спросите в теме, получен ли Ваш карантин, или же загрузку следует повторить.

Author Topic: Проблема заражение URL:Mal - не получается удалить вирус (Read 153965 times)

Author Topic: Проблема заражение URL:Mal - не получается удалить вирус (Read 153965 times)

« on: November 22, 2013, 07:50:53 PM »

Добрый вечер!

Очень прошу помочь в решении проблемы удаления вируса URL:Mal. Все началось изза того что при скачивании фотошопа, я временно отключил Аваст и получил по заслугам: вирус. Аваст писал что ссылка вредоносная, но я посчитал это ошибочным поверив сайту скачивания что там нет вирусов.

Теперь уже больше недели постоянно при открытии браузеров Мозилла Файрфокс и Опера выскакивает сообщения Аваст о заражении. Никаких сайтов не блокируется из тех которыми я постоянно пользуюсь в том числе социальных сетей. Бывает это предупреждение Аваст выдает при листании страниц моих старых и проверенных сайтов но их не блокирует. В большинстве случаев ссылка в сообщении идет на процесс C:\Windows\system32\SHELL32.dll но это не всегда, иногда ссылается на экзешный файл бразура Опера.

Мной было пролистано в Гугле кучу сайтов по этой проблематике. Но нормального ответа так и не нашел. Сканирование Аваст в любом режиме не дает никаких результатов. Доктор Веб хотя и удалил некоторые вирусы но проблемы URL:Mal не решил. Других антивирусов мной спробовано не было. Сегодня обновил версию Аваст и сделал полное сканирование компьютера но результата оно не дало, вирус продолжает жить

Оперционная система компьютера Виндовс 7 Ультимейт 64 бит СП1

Пользуюсь интивирусом Аваст уже несколько лет, надеюсь что мне все таки будет оказана посильная помощь в решении этой проблемы

Все необходимые отчеты прилагаю к этому сообщению

VirusDetector представляет собой бесплатный онлайн-сервис антивирусной проверки, в основу которого легла разработанная специалистами «Лаборатории Касперского» и портала VirusInfo и выдержавшая испытание временем система искусственного интеллекта CyberHelper. Система CyberHelper ориентирована на интеллектуальное обнаружение аномалий, свойственных вредоносным программам. На практике это позволяет обнаруживать образцы вирусов. еще неизвестных обычным антивирусным программам.

Воспользовавшись данным сервисом, вы можете получить исчерпывающую информацию о состоянии системы, выявить присутствие активных вредоносных программ, в том числе, ещё неизвестных по базе сигнатур.

Какие версии операционной системы Windows поддерживает VirusDetector?VirusDetector работает на операционных системах Windows XP, Vista, 7, 8, как 32-х, так и 64-битных системах с правами Администратора.

Как можнно воспользоваться сервисом VirusDetector?Необходимо скачать утилиту AVZ – утилита распространяется в виде zip-архива, поэтому скачанный архив необходимо распаковать в произвольный каталог на жёстком диске. Например, можно предварительно создать каталог D:\VirusDetector и распаковать архив с AVZ в этот каталог.

Отключите антивирусную программу и сетевой экран (если они у Вас есть); закройте игры. текстовые редакторы и любые другие программы.

Запустить утилиту AVZ двойным кликом мыши по файлу avz.exe.

Выполнить следующую последовательность действий:

В результате в папке AVZ будет создан подкаталог LOG, в нем архив с именем virusinfo_auto_имя_вашего_ПК.zip (например,virusinfo_auto_Sergey_SonyVaio.zip)

Полученный архив карантина содержит только подозрительные или неизвестные с точки зрения AVZ файлы.

Обратите внимание!

Загрузить полученный архив virusinfo_auto_имя_вашего_ПК.zip на наш сервер через специальную форму. указав при этом свой действующий e-mail.Важно! Указать действующий e-mail необходимо, т.к. на этот адрес вам будет выслан номер заявки и, впоследствии, будет выслано уведомление о результатах анализа архива. Ни для каких других целей ваш email использоваться не будет.Перепишите информацию о загруженном архиве (состоит из трёх строчек: имя файла, размер и MD5).Если на указанный в форме отправки e-mail не поступил номер заявки и\или результаты анализа архива, следует обратиться к специальной форме поиска, где нужно ввести полученный ранее MD5.

Источник http://virusinfo.info

Страницы: (1) 1

Корсарчик 09.02.2005 - время: 16:27

Ну что, Дамы и Господа !

Рад приветствовать Вас в этот чудесный, февральский день !!! Всех с наступающим (а для когото в душе с наступившим) днем Святого Валентина !!! Желаю всем радоваться такому дню со своими любымыми, а если таковых нету, то желаю поскорее найти !!!!

А вопрос у меня такой.

Представляем ситуацию.

Вам говорит девушка ( или парень, но лучше всетаки девушка ). Я тебя не люблю больше, ты сам все испортил! Я буду с тобой потому что меня это устраивает и пока ты того хочешь, но люблю я другого !!! Хоть он об этом и не догадывается и никогда не узнает. При этом она понимает что в душе у человека которому она это говорит, но ничего не хочет менять. И такой бред типа я не поцелую тебя на людях, не хочу играть на публику. А когда вдвоем они, она роняет такую фразу. А с какой стати я тебе чтото обязана. Для чего этот поцелуй, я же тебя не люблю !!!! А тот парень ее реальо очень любит. и она его любила до одной его страшной ошибки.

Итак. уточню вопросы :

1) Принимаете ли вы понятие "Я буду с тобой чтобы тебе было легче, но на самом деле мне пофиг, потому что я тебя не люблю" ?

2) Можно ли простить. Парень расстался с девушкой, котораяего любила, но не показывала это. Он считал что ее освободит, что она мучается, а она любила. Ее многонедельная боль. потом она вернула его чтобы отомстить а свои слезы и разбитое сердце простить не может и не сможет никогда" Правильно ли это ?

3) Что делать тому парню в данной ситуации (он знал что она любила парня другого, потом добился ответных чувств, потмо расставались 2 раза, теперь "вместе" но вот такая ситуация сложилась"

Да кстати !!! Не дай Бог кому нибудь такого предпразничного сюрприза !!! ![]()

Василий из Хохляндии 09.02.2005 - время: 20:31

мои ответы:

1) в задницу ее

2) не правильно. В задницу ее. Зачем себе нервы портить и агонию продливать?

3)пусть она идет с этой ситуацией в задницу. А тот парень пусть сам за себя решает. ![]()

Джул 09.02.2005 - время: 20:32

![]() Если это произошло с тобой, то мне безумно жаль.

Если это произошло с тобой, то мне безумно жаль.

Но я считаю, что если уж она так сказала, то продолжать отношения не следуют. это не серьезно. Но тогда навязывается другой вопрос: почему она просто напросто не расстанется с ним. зачем все это говорить, но оставаться всеже с этим человеком. а скорее всего для того, чтобы сделать побольнее. поиздеваться. и приходит следующая мысль: она его еще любит. очень. сложненько разобраться!!!!

А по поводу ошибки. я не считаю это ошибкой. !!!! Что за бред. если она действительно скрывала свои чувства, то как он мог понять, что она его любит. !!! И он это сделал для ее же блага, потому что тоже очень ее любит и желает ей исключительно лучшего.

Я что-то даже растерялась от такой ситуации. все как-то очень сложно. но я дкмаю, что все же изначально не правильно себя повела девушка!!!!

Sergeyko 09.02.2005 - время: 21:27

По пунктам отвечать не буду, ответ будет однозначный: эта девушка - потребительская гадюка! И повторюсь вышесказанным - в задницу ее, такую распрекрастную. Пусть там сидит и жало свое даже не показывает.

"Для чего этот поцелуй, я же тебя не люблю !!!". А для чего ты мне такая класная сдалась? Ты же меня не любишь. !

Гнать таких от себя. У меня один друг дал точное определение таким особям - "королева". Эгоистическая мания величия. Такие считают, что мир крутится вокруг них, что все у них будет зашибись, а когда у них случается несчастье, начинаются сопли до колен - почему это случилось именно со мной? И не видит взаимосвязи между своим поведением и произошедшей ситуацией. Это как правило малолетние овечки, возомнившие себя Клеопатрами. Такие как правило исправляются, но только после многократного получания по голове от жизни, подчеркну, МНОГОКРАТНОГО! Вот.

Корсарчик 09.02.2005 - время: 22:42

На virusinfo.info стартовал пробный проект, по обучению желающих нашей методике удаления вирусов с помощью AVZ и HijackThis. Весьма эффективной, между прочим :-). На данный момент используется уже на нескольких ресурсах, в том числе и на форуме ЛК.

Процитирую сообщение полностью

Новая политика VirusInfo в стажировании практикантов

VirusInfo сообщает о разделении проходящих на ресурсе практику групп. В группу Стажер | Probationer, как и ранее, зачисляются кандидаты, желающие стать хелперами и отвечать в разделе Помогите. Желающие только пройти обучение на нашей базе отныне должны подавать заявку в группу Студент | Student.

Что такое Стажер | Probationer?

Стажер — практикант, проходящий тестирование не с целью изучить приемы работы с HiJackThis и AVZ, получить опыт в лечении компьютеров и так далее, а с целью доказать свои знания в этой области. Если практикант показывает слабые знания, часто ошибается и несколько раз переписывает ответы, администрация оставляет за собой право в одностороннем порядке перевести практиканта в студенты. После сдачи всех зачетов стажер производится в хелперы.

Что такое Студент | Student?

Студент — практикант, работающий с материалами раздела Практикум с целью приобрести или улучшить знания в области лечения компьютеров с помощью HiJackThis и AVZ. Для студента задания Практикума являются не проверкой профессиональных качеств, а материалом для обучения. Данная услуга предназначена для начинающих специалистов. Как и стажер, студент имеет доступ к части Коллегиального раздела, т.е. может пользоваться шаблонами скриптов и советами опытных консультантов. После завершения обучения студент сохраняет за собой право доступа к этим разделам, но в хелперы не производится.

Может ли студент стать хелпером?

Студент, успешно сдавший все зачеты, может стать хелпером, если пять и более участников проекта на закрытом голосовании выскажутся за его повышение. В случае отказа администрация гарантирует аргументированный ответ и рекомендации по улучшению ситуации.

Как подать заявку?

Заявки принимаются в прежнем порядке — Мой кабинет -> Членство в группах. Ваша заявка должна быть одобрена лидером группы.

Обеими группами управляют RiC, anton_dr, Зайцев Олег и NickGolovko. Время рассмотрения заявки не ограничено.

Информация

Все стажеры обязаны ознакомиться с объявлением и при желании направить мне или anton_dr запрос на переход из стажеров в студенты.

Данное мероприятие является первой ступенью к развертыванию полноценных обучающих и тестовых курсов на базе VirusInfo, планируемому на начало 2008 года.