Другие статьи, обзоры программ, новости

АРМ защищенного документооборота

"АРМ защищенного документооборота"

Совместный проект ведущих компаний на рынке информационной безопасности: Digt (ООО "Цифровые технологии") и «Аладдин Р.Д.».

"АРМ защищённого документооборота" обеспечивает комплексное решение технических вопросов организации защищённого юридически значимого электронного документооборота на корпоративном уровне.

Для использования в государственном и коммерческом секторах РФ

- Обеспечение гарантии авторства и конфиденциальности электронных документов

- Защищённое хранение ключевой информации

- Удостоверение точного времени создания электронных документов с помощью штампов времени

- Единый дистрибутив, включающий в себя ПО автоматизированного рабочего места "КриптоАРМ", СКЗИ "КриптоПро CSP и средство аутентификации и хранения ключевой информации eToken PRO

Автоматизированное рабочее место (АРМ) защищённого документооборота – типовое комплексное решение для создания автоматизированных рабочих мест защищённого документооборота.

Состав продукта

КриптоАРМ Стандарт с модулем TSP (разработчик – компания Digt) – программа, предназначенная для шифрования и электронной подписи (ЭЦП) документов, передаваемых по незащищенным каналам связи (Интернету, электронной почте) и на съемных носителях. При выполнении перечисленных операций "КриптоАРМ" использует функции криптопровайдера КриптоПро CSP.

СКЗИ КриптоПро CSP (разработчик – компания "КРИПТО-ПРО") – сертифицированное средство криптографической защиты информации, предназначенное для авторизации и обеспечения контроля подлинности электронных документов при обмене ими между пользователями с применением ЭЦП; обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты и др.

Электронный ключ eToken PRO (разработчик – компания «Аладдин Р.Д.») – сертифицированное средство аутентификации пользователя и хранения личных данных, аппаратно поддерживающее работу с цифровыми сертификатами и ЭЦП. Предназначен для защищённого хранения ключевой информации пользователя (закрытые ключи ЭЦП), а также сертификатов открытого ключа

Преимущества комплекта

АИС: Бесплатный курс: Система защиты информации КриптоПро

Бесплатный курс: Система защиты информации КриптоПро

Программа мероприятия:

РАЗДЕЛ 1. Построение PKI на основе программного комплекса "КриптоПро УЦ"

1.1 Общее описание

1.2 Совместимость версий КриптоПро CSP

РАЗДЕЛ 2. Назначение и основные возможности комплекса Удостоверяющий центр "КриптоПро УЦ"

2.1 Назначение ПАК «КриптоПро УЦ»

2.2 Задачи, решаемые ПАК «КриптоПро УЦ»

2.3 Основные функции

2.4 Ведение реестра зарегистрированных пользователей

2.5 Ведение реестра запросов на сертификаты открытых ключей

2.6 Ведение реестра сертификатов открытых ключей

2.7 Ведение реестра запросов на аннулирование и приостановление/возобновление действия сертификатов открытых ключей

2.8 Подтверждение подлинности ЭЦП

2.9 Оповещение пользователей с использованием почтовых сообщений

3.3 Центр Сертификации. Сетевые взаимодействия

3.4 Функции Центра Сертификации

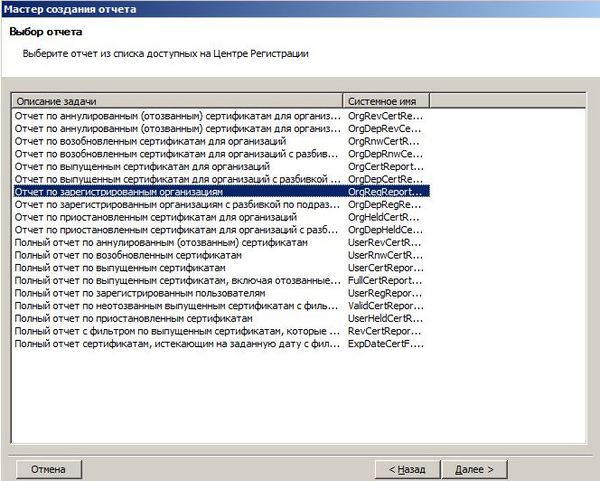

3.5 Центр Регистрации

3.6 Центр Регистрации. Сетевые взаимодействия

3.7 Функции Центра Регистрации

3.8 АРМ Администратора ЦР

3.9 Функции АРМ Администратора ЦР

3.10 АРМ разбора конфликтных ситуаций

3.11 АРМ РКС. Состав.Функции

3.12 Требования к техническим средствам

3.13 Требования к общесистемным программным средствам

3.14 Типовая схема размещения компонентов ПАК «КриптоПро УЦ»

РАЗДЕЛ 4. КриптоПро CSP

4.11 Хранение ключевых носителей

4.12 Пример работы с ключевыми носителями

4.13 Сроки жизни ключей

РАЗДЕЛ 5. Центр сертификации Удостоверяющего центра

5.4 Настройки ЦС – Свойства службы сертификации

5.5 Настройки ЦС – Модуль политики

5.6 Настройки ЦС – Модуль выхода

5.7 Настройки ЦС – Параметры Центра Сертификации

6.3 Настройки ЦР – Свойства Центра Регистрации

6.4 АРМ Администратора ЦР ПАК “КриптоПро УЦ”

6.5 Настройки АРМ администратора ЦР

6.6 Настройки АРМ администратора ЦР – Общие свойства

6.7 Настройки АРМ администратора ЦР – Общие свойства

РАЗДЕЛ 7. Автоматизированное рабочее место пользователя

7.1 АРМ пользователя

7.2 Демонстрация использования подписи в стороннем приложении

7.3 КриптоАРМ - описание продукта

7.4 КриптоАРМ - возможности

7.5 КриптоАРМ - установка

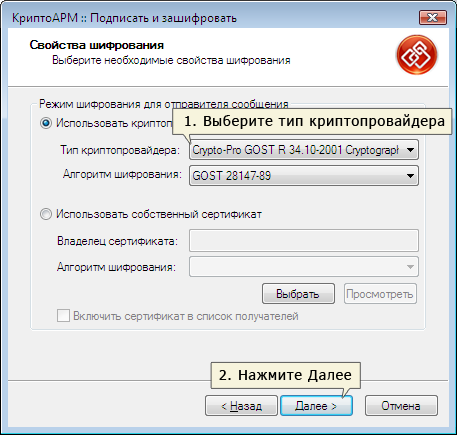

7.6 КриптоАРМ - демонстрация подписи и шифрования в интерактивном интерфейсе

7.7 КриптоАРМ - демонстрация подписи и шифрования в основном интерфейсе

7.8 КриптоАРМ - демонстрация работы в мастере подписи

7.9 КриптоАРМ - демонстрация работы с менеджером сообщений

7.10 КриптоАРМ - описание типов подписанных и шифрованных файлов

7.11 КриптоАРМ - изучение вида Эксперт основного интерфейса

7.12 КриптоАРМ - демонстрация получения сведений о криптопровайдере

7.13 КриптоАРМ - демонстрация работы с шаблонами

7.14 КриптоАРМ - работа с назначениями подписи

7.15 Установка КриптоАРМ

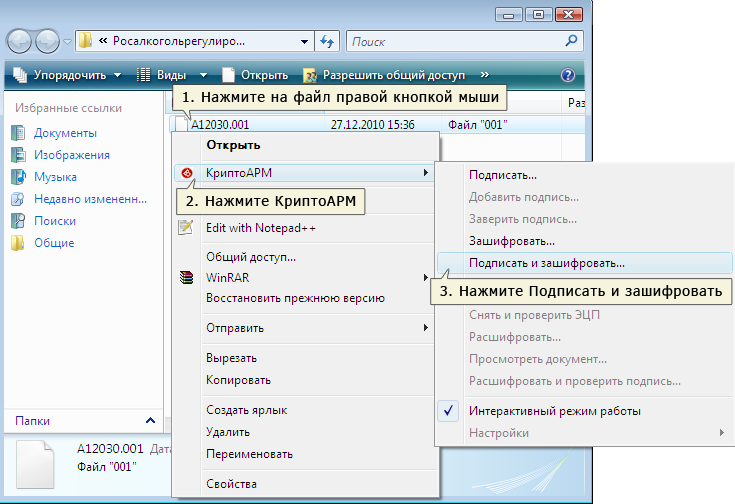

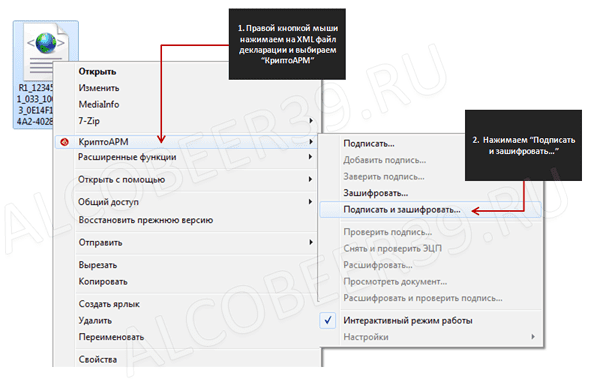

7.16 Вызов контекстного меню КриптоАРМ

7.17 Вызов главного интерфейса КриптоАРМ

7.18 Главный интерфейс КриптоАРМ

7.19 Сертификаты и запросы на сертификат

Управление открытыми ключами и удостоверяющие центры - Агентство Информационной Безопасности

Решения AI-Security на базе сертифицированных продуктов Крипто-Про

Системный интегратор «AI-Security» в проектах по обеспечению криптографической защиты документооборота использует решения российского лидера на рынке продуктов, реализующих инфраструктуру управления открытыми ключами (PKI) и электронно-цифровую подпись (далее – ЭЦП), – компании «Крипто-Про». Все продукты, предлагаемые этой компанией, используют российские криптоалгориты и имеют все необходимые сертификаты ФСБ (ФАПСИ).

Решения AI-Security с использованием продуктов компании «Крипто-Про» соответствуют требованиям российского законодательства, в том числе нормам Гражданского кодекса и Федерального закона “Об электронной цифровой подписи”. Продукты Крипто-Про поддерживают практически весь спектр операционных систем Microsoft Windows.

Состав продуктов:

- Cредство криптографической защиты информации (далее – СКЗИ) “КриптоПро CSP”

- Модуль сетевой аутентификации “КриптоПро TLS”

- Программно-аппаратный комплекс (далее – ПАК) Удостоверяющий центр “КриптоПро УЦ”

- АРМ разбора конфликтных ситуаций.

СКЗИ “КриптоПро CSP”СКЗИ

“КриптоПро CSP” предназначено для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки ЭЦП в соответствии с отечественными стандартами ГОСТ Р 34.10-94, ГОСТ Р 34.11-94; ГОСТ Р 34.10-2001 (для версии 2.0);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- контроля целостности,системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

СКЗИ “КриптоПро CSP” разработан в соответствии с требованиями фирмы Microsoft к функциям, реализующим криптографические алгоритмы – Microsoft Cryptographic Service Provider. СКЗИ в своем составе содержит дополнительные модули, обеспечивающие использование российских криптографических алгоритмов в различном прикладном ПО Microsoft. К стандартным приложениям, которые могут использовать российские алгоритмы электронной цифровой подписи и шифрования, относятся:

- Microsoft CryptoAPI 2.0

- ПО Microsoft Certification Authority, входящее в состав ПО Windows 2000 Server

- ПО Microsoft Outlook Express, входящее в состав Internet Explorer версии 5.0 и выше

- ПО Microsoft Outlook, входящее в состав MS Office 2000 (при формировании сообщении в формате S/MIME)

- Средства формирования и проверки ЭЦП программного обеспечения, распространяемого по сети (Microsoft Authenticode)

- Защита соединений в Интернете.

СКЗИ “КриптоПро CSP” поддерживает следующие типы ключевых носителей информации:

- дискета 3,5″;

- процессорные карты MPCOS-EMV и российские интеллектуальные карты (РИК) с использованием считывателей смарт-карт, поддерживающий протокол pS/SC (GemPlus GCR-410, Towitoko, Oberthur OCR126);

- таблетки Touch-Memory DS1993 – DS1996 с использованием устройств Аккорд 4+,

- электронный замок «Соболь» или устройство чтения таблеток Touch-Memory DALLAS;

- электронный ключ с интерфейсом USB;

- сменный носитель с интерфейсом USB;

- реестр ОС Windows.

Модуль сетевой аутентификации “КриптоПро TLS”

Модуль поддержки сетевой аутентификации «КриптоПро TLS», входящий в состав СКЗИ «КриптоПро CSP», реализует протокол Transport Layer Security (TLS v. 1.0, RFC 2246), с использованием российских криптографических стандартов. Протокол TLS предназначен для обеспечения криптографическими средствами аутентификации отправителя (клиента) – адресата (сервера), контроля целостности и шифрования данных информационного обмена.

Модуль поддержки сетевой аутентификации «Крипто-Про TLS» функционирует совместно со средством криптографической защиты информации (СКЗИ) «КриптоПро CSP».

ПАК Удостоверяющий центр “КриптоПро УЦ”

Одним из основных компонентов автоматизированных информационных систем с применением электронных цифровых подписей является Удостоверяющий Центр. Программный комплекс «Удостоверяющий Центр «КриптоПро УЦ» предназначен для выполнения организационно-технических мероприятий по обеспечению пользователей Удостоверяющего Центра как организации средствами и спецификациями для использования сертификатов открытых ключей в целях:

- контроля целостности электронных документов, передаваемых в автоматизированных информационных системах;

- контроля целостности публичных информационных ресурсов;

- проверки подлинности взаимодействующих программных компонентов и конфиденциальности передаваемых данных при информационном взаимодействии;

- создания системы юридически значимой электронной цифровой подписи в системах электронного документооборота;

- обеспечения безопасности и разграничения доступа при взаимодействии субъектов автоматизированных информационных систем;

- создания иерархической системы управления ключами подписи субъектов автоматизированных информационных систем.

Программный комплекс «Удостоверяющий Центр «КриптоПро УЦ» предназначен для использования в корпоративных информационных системах организации (предприятия). Также возможно использование комплекса в организациях, предоставляющих услуги удостоверяющего центра по выпуску сертификатов открытых ключей в интересах других организаций. В базовый состав компонент программного комплекса «КриптоПро УЦ» входят:

- Центр Сертификации «КриптоПро УЦ»;

- Центр Регистрации «КриптоПро УЦ»

- АРМ пользователя (регистрации пользователя, зарегистрированного пользователя с ключевым доступом, зарегистрированного пользователя с маркерным доступом) в составе Центра Регистрации;

- АРМ администратора Центра Регистрации;

- АРМ разбора конфликтных ситуаций.

Масштабируемость:

- Вертикальная масштабируемость обеспечивается за счет возможности построения инфраструктуры удостоверяющих центров:по иерархической модели;по сетевой модели с механизмом кросс-сертификации.

- Горизонтальная масштабируемость обеспечивается за счет:возможности наращивания Центров Регистрации для каждого Центра Сертификации;возможности наращивания АРМов администратора для каждого Центра Регистрации.

- Территориальное распределение обеспечивается за счет защищенного сетевого взаимодействия между компонентами.

АРМ разбора конфликтных ситуаций

ПК АРМ разбора конфликтных ситуаций входит в состав ПАК «КриптоПроУЦ» и предназначен для проверки соответствия ЭЦП содержанию электронного документа и определения участника автоматизированной системы банковских расчетов, выполнившего ее формирование.

Сертификаты продуктов «КРИПТО-ПРО»:

- Сертификаты ФСБ на СКЗИ “КриптоПро CSP” – класс КНВ-2.99 стойкости СКЗИ (могут использоваться для криптографической защиты конфиденциальной информации) и уровень КС1 безопасности информации Сертификат ФСБ на ПАК “КриптоПро УЦ” – уровень КС2 безопасности информации удостоверяющих центров (может использоваться для криптографической защиты конфиденциальной информации)

Поволжское бюро кредитных историй - Тестовый сервер

Тестовый сервер предназначен для тестирования взаимодействия кредитных организаций с бюро кредитных историй ЗАО "Поволжское бюро кредитных историй".

Требования к системе:

- Windows 2000/XP/Vista/7;

- КриптоПро CSP 2.0/3.0/3.6 (в случае использования КриптоПро CSP 2.0 необходимо дополнительно установить КриптоПро TLS 2.0);

- Internet Explorer > 6.0.

Подключение к тестовому серверу ЗАО "Поволжское бюро кредитных историй":

- Установить КриптоПро CSP

- Загрузить дистрибутив СКЗИ КриптоПро CSP можно либо с сайта ЗАО "ТаксНет". либо с сайта КриптоПро (срок использования без лицензии 1 месяц).

- Установить КриптоПро CSP.

- Установить КриптоПро TLS (только в случае использования КриптоПро CSP 2.0).

- Установить сертификат тестового УЦ КриптоПро

- Загрузить сертификат УЦ КриптоПро.

- Установить сертификат УЦ КриптоПро в хранилище текущего пользователя "Доверенные корневые центры сертификации". Для этого необходимо, нажать правой кнопкой мыши на загруженный файл, выбрать пункт "Установить сертификат" и следовать подсказкам мастера (на шаге с выбором хранилища сертификатов, нужно выбрать хранилище "Доверенные корневые центры сертификации").

- Сформировать ключи и получить тестовый сертификат в УЦ КриптоПро

- Зайти на стартовую страницу тестового УЦ КриптоПро.

- Выбрать используемую операционную систему.

- Сформировать ключи и получить сертификат следуя подсказкам мастера. При формировании запроса на сертификат необходимо выбрать тип сертификата "сертификат проверки подлинности клиента" (или "Web Browser Certificate").

- Установить сертификат в хранилище "Личные текущего пользователя".

- Отправить запрос на регистрацию сертификата на тестовом сервере ПБКИ

- Заполнить анкету.

- Отправить по электронной почте заполненную анкету и полученный сертификат по адресу dima@pbki.ru. Получить подтверждение из ЗАО "Поволжское бюро кредитных историй" о регистрации пользователя на тестовом сервере.

- Установить библиотеку CAPICOM

- Загрузить CAPICOM.

- Установить CAPICOM (нужны права администратора).

- Настроить браузер (Internet Explorer)

- Добавить адрес "*.pbki.ru" в список надежных узлов.

- Для надежных узлов изменить уровень безопасности. Для этого на вкладке "Безопасность", необходимо нажать кнопку "Другой" и включить или разрешить все элементы ActiveX.

- После всех проделанных операций, необходимо закрыть все окна браузера, настройки завершены.

- Проверить процесс формирования ЭЦП

- Перейти на страницу для проверки процесса формирования ЭЦП.

- Нажать кнопку "Проверить ЭЦП".

- Выбрать сертификат для формирования ЭЦП.

Тестирование:

- Тестирование отправки запросов на создание/изменение/корректировку кредитных историй

- URL АРМа Источника формирования кредитной истории - https://test.pbki.ru/BKI_ARMSourcer/

- Краткая инструкция по работе в АРМе Источника формирования кредитной истории (в формате Word).

- Дистрибутив АРМ Пакетной обработки (zip архив).

- Тестирование отправки запросов на предоставление кредитных отчетов

- URL АРМа Пользователя кредитной истории - https://test.pbki.ru/BKI_ARMUser/

- Краткая инструкция по работе в АРМе Пользователя кредитной истории (в формате Word).

Описание форматов документов:

Электронная отчетность через Интернет — АРГОС

О КОМПАНИИ «АРГОС». НАШИ УСЛУГИ Подробнее

Наша компания основана в 2001 году в Санкт-Петербурге. Мы были в числе первых на Северо-Западе, кто предложил бухгалтерам программный комплекс для передачи электронной отчетности по защищенным каналам связи.

Сегодня «АРГОС» — это крупнейший оператор электронного документооборота. С нами работают, нам доверяют, нас рекомендуют.

Программный комплекс «Аргос-Налогоплательщик» хорошо знаком многим бухгалтерам. Среди основных достоинств ПК — полный набор сервисов для передачи электронной отчетности во все контролирующие органы, удобный и интуитивно понятный интерфейс, совместимость с 1С.

Второе направление деятельности нашей компании — оказание услуг удостоверяющего центра. УЦ «АРГОС» аккредитован в Сети Доверенных удостоверяющих центров ФНС России, осуществляет выпуск и сопровождение сертификатов ключей электронной подписи для различных информационных систем.

С 2013 года наша компания расширила спектр услуг, предложив клиентам новый сервис для организации защищенного юридически значимого электронного документооборота СЭДО «АРГОС ЭДО». Одно из главных преимуществ нашей Системы — возможность работы с применением электронной подписи любого удостоверяющего центра, включенного в перечень доверенных удостоверяющих центров РФ.

С помощью СЭДО «АРГОС ЭДО» вы можете оперативно подписывать электронные документы, обмениваться юридически значимой документацией с партнерами, приглашать новых контрагентов в Систему.

ООО «АРГОС» является официальным партнером фирмы «1С» (Москва), и для наших клиентов мы оказываем полный комплекс услуг по установке и сопровождению программ системы «1С: Предприятие».

Обучение Криптопро

Практическая реализация регламентов деятельности удостоверяющего центра и настройка компонентов "КриптоПро УЦ"

Код курса Т021, 3 дня

Авторизованный практический курс компании "КРИПТО-ПРО"

Курс посвящён комплексным вопросам настройки компонентов инфраструктуры открытых ключей (PKI) при использовании Программно-аппаратного комплекса (ПАК) "Удостоверяющий Центр "КриптоПро УЦ". Курс предназначен для специалистов организаций, эксплуатирующих ПАК "КриптоПро УЦ", и желающих получить углубленные знания по его использованию. Обучение на данном курсе может быть рекомендовано специалистам удостоверяющих центров, в чьи задачи входит расширение перечня и увеличение количества услуг, оказываемых внутренним и внешним потребителям, руководителям и специалистам организаций, планирующих (расширяющих) использование электронной подписи (ЭП) на основе услуг внешних УЦ для обеспечения безопасности систем электронного документооборота.

Более 70% учебного времени уделяется практическим работам по тонкой настройке основных и дополнительных программных компонентов УЦ в соответствии с типовыми задачами и регламентами удостоверяющих центров как небольших организаций, так и предприятий с развитой филиальной сетью и территориально-распределенными пользователями услуг УЦ.

В курсе рассматриваются способы снижения рисков участников систем защищённого электронного документооборота, основанные на введении в инфраструктуру PKI дополнительных составляющих (служб, протоколов) и изменении регламентов оказания услуг удостоверяющими центрами (УЦ).

В качестве технической базы обучения используются продукты, разработанные компанией "КриптоПро" - Средство криптографической защиты информации "КриптоПро CSP", Удостоверяющий центр "КриптоПро УЦ", Средство сетевой аутентификации "КриптоПро Winlogon", Модуль проверки статуса сертификата "КриптоПро Revocation Provider", КриптоПро IPsec, Служба актуальных статусов "КриптоПро OCSP", Служба штампов времени "КриптоПро TSP".

Применяемая в процессе обучения технология виртуализации серверов и рабочих мест позволяет каждому слушателю индивидуально выполнять практические работы в собственной инфраструктуре PKI.

- Специалисты УЦ, в чьи задачи входит расширение перечня и увеличение масштаба услуг, оказываемых внутренним и внешним потребителям.

- Руководители и специалисты организаций, планирующие (расширяющие) использование ЭП на основе услуг внешних УЦ для обеспечения безопасности систем электронного документооборота.

Предварительная подготовка

В результате обучения

Вы приобретете знания:

- об угрозах безопасности в системах электронного документооборота и способах снижения рисков при использовании технологии ЭП;

- подходов и критериев выбора состава и режимов работы компонентов УЦ в зависимости от характера и масштабов поставленных задач и требований к оказанию услуг;

- вариантов настроек программных компонентов "КриптоПро УЦ" для реализации типовых регламентов оказания услуг.

- формировать инфраструктуру УЦ в зависимости от характера и масштаба поставленных задач и требований по оказанию услуг;

- осуществлять необходимые настройки программных компонентов "КриптоПро УЦ" и конфигурировать УЦ под заданные регламенты оказания услуг;

- обеспечивать масштабирование "КриптоПро УЦ" и устойчивость его функционирования.

Пакет слушателя

- Руководство слушателя курса

- Дополнительная и справочная информация по тематике курса в электронном виде

Дополнительно

После успешной сдачи зачета выпускники получают свидетельства об обучении Учебного центра "Информзащита" и свидетельства компании "Крипто-Про".

Обучение на данном курсе учитывается при получении документов в области информационной безопасности в Учебном центре "Информзащита" в соответствии с Положением об условиях получения специалистами документов о повышении квалификации в области защиты информации.

Выпускники могут получать бесплатные консультации специалистов Учебного центра по пройденному курсу.

Программа курса

РАЗДЕЛ 1. Угрозы и риски

- Угрозы и риски в системах электронного документооборота (ЭДО). Зависимость рисков в системе ЭДО от характера и масштаба ведения бизнеса. Методы снижения рисков в системах ЭДО при использовании ЭП.

РАЗДЕЛ 2. Составляющие инфраструктуры Удостоверяющего Центра "КриптоПро УЦ"

- Обзор основных компонентов инфраструктуры "КриптоПро УЦ". Средство криптографической защиты информации (СКЗИ) КриптоПро CSP. Средство сетевой аутентификации КриптоПро TLS. Центр сертификации (ЦС). Центр регистрации (ЦР). Автоматизированное рабочее место (АРМ) администратора ЦР. АРМ разбора конфликтных ситуаций. АРМ зарегистрированного пользователя с маркерным доступом. АРМ зарегистрированного пользователя с ключевым доступом. АРМ регистрации пользователей. "Электронный замок".

- Размещение программных компонентов "КриптоПро УЦ" на технических средствах. Типовая схема размещения компонентов. Использование аппаратных криптографических модулей. Схемы взаимодействия компонентов.

- Дополнительные компоненты инфраструктуры. "КриптоПро Winlogon", "КриптоПро IPSEC", "КриптоПро OCSP", "КриптоПро TSP".

- Повышение уровня защищенности хранения закрытых ключей и управление их жизненным циклом. eToken PRO (Java). eToken ГОСТ. SafeNet Authentication Manager (SAM). Рутокен S. Рутокен ЭЦП. Функциональный ключевой носитель. КриптоПро УЭК CSP. Программный комплекс "Avanpost Access System".

РАЗДЕЛ 3. Регламенты оказания услуг УЦ в зависимости от поставленных задач

- Режимы регистрации пользователей УЦ. Централизованный и распределенный режимы регистрации.

- Управление ключами и сертификатами открытых ключей пользователей УЦ. Централизованный и распределенный режимы управления.

- Регламенты оказания услуг УЦ. Типовые регламенты:

- Регистрация пользователей в централизованном режиме по "не доверенной" схеме и распределенное управление ключами и сертификатами пользователя.

- Регистрация пользователей в централизованном режиме по "доверенной" схеме и распределенное управление ключами и сертификатами пользователя.

- Регистрация пользователей в централизованном режиме и централизованное управление ключами и сертификатами пользователя.

- Регистрация пользователей в распределенном режиме и распределенное управление ключами и сертификатами пользователя.

- Регистрация пользователей в распределенном режиме и распределенное управление ключами и сертификатами пользователя с автоматической регистрацией.

- Регистрация пользователей в распределенном режиме и распределенное управление ключами и сертификатами пользователя с автоматической регистрацией и автоматическим выпуском служебного сертификата.

РАЗДЕЛ 4. Техническая реализация регламента оказания услуг УЦ настройками программных компонентов

- Создание и регистрация объектных идентификаторов в "КриптоПро УЦ". Получение и регистрация частного номера организации. Настройка программного обеспечения Центра Сертификации. Обеспечение пользователей УЦ информацией по объектным идентификаторам.

- Создание новых шаблонов сертификатов в "КриптоПро УЦ".

- Изменение ролевой схемы и создание новых ролей в "КриптоПро УЦ". Добавление новой системной роли.

- Настройка политик Центра регистрации в соответствии с ролевым подходом в "КриптоПро УЦ". Настройка политики обработки запросов на регистрацию пользователей и на получение сертификата.

- Настройка распространения сертификатов и списков отозванных сертификатов. Настройка точек распространения списка отозванных сертификатов (СОС) CRL Distribution Point (CDP) и точки распространения сертификатов издателя Authority Information Access (AIA). Публикация списков отозванных сертификатов. Задания публикации СОС и практика их применения.

РАЗДЕЛ 5. Конфигурирование УЦ "КриптоПро УЦ" для оказания услуг малым и средним предприятиям и организациям

- Особенности оказания услуг удостоверяющего центра малым предприятиям.

- Пример корпоративной информационной системы (КИС). Схема взаимодействия участников КИС. Использование сертификатов в КИС. Управление ключами и сертификатами.

- Пример регламента оказания услуг. Регистрация пользователя в УЦ и изготовление сертификата ключа подписи. Аннулирование (отзыв) сертификата ключа подписи Пользователя УЦ. Приостановление действия сертификата ключа подписи Пользователя УЦ. Возобновление действия сертификата ключа подписи Пользователя УЦ. Подтверждение подлинности ЭЦП в электронном документе. Подтверждение подлинности ЭЦП уполномоченного лица УЦ в изданных сертификатах. Прочие условия. Структура сертификатов ключей подписей и сроки действия ключевых документов.

- Техническая реализация регламента.

- Создание нового модуля подключения центра регистрации "КриптоПро УЦ". Создание новой базы данных Центра регистрации КриптоПро УЦ. Создание нового WEB-сайта. Создание модуля подключения.

- Разработка ролевой модели управления ключами и сертификатами. Регистрация необходимых объектных идентификаторов (OID). Формирование шаблонов сертификатов.

- Настройка Центра сертификации для издания сертификатов с данными областями использования ключа и расширениями. Добавление областей использования ключа. Добавление расширений сертификатов.

- Настройка политик выдачи и отзыва сертификатов. Подготовка к выпуску сертификата в соответствии с регламентом централизованной регистрации и централизованного управления ключами.

- Настройка разрешений в соответствии с ролевой моделью. Настройка разрешений для роли "Аудитор".

- Настройка CDP и AIA для издаваемых сертификатов. Настройка правил формирования CDP и AIA для издаваемых сертификатов. Настройка регламентных заданий для переноса СОС на CDP

- Издание сертификатов привилегированных пользователей и подключение АРМ администратора. Получение сертификата “Аудитора”.

- Издание сертификатов пользователей. Получение сертификата "Бухгалтера".

- Применение сертификатов пользователя. Установка полученных сертификатов и СОС на компьютере пользователя. Подписание документов на компьютере пользователя. Проверка ЭП на компьютере получателя.

РАЗДЕЛ 6. Конфигурирование "КриптоПро УЦ" для оказания услуг крупным предприятиям и организациям

- Особенности оказания услуг удостоверяющего центра крупному бизнесу.

- Пример корпоративной информационной системы. Схема взаимодействия участников КИС. Использование сертификатов в КИС. Управление ключами и сертификатами.

- Пример регламента. Регистрация пользователя в УЦ и изготовление сертификата ключа подписи. Аннулирование (отзыв) сертификата ключа подписи Пользователя УЦ. Приостановление действия сертификата ключа подписи Пользователя УЦ. Возобновление действия сертификата ключа подписи Пользователя УЦ. Подтверждение подлинности ЭП в электронном документе. Подтверждение подлинности ЭП уполномоченного лица УЦ в изданных сертификатах. Прочие условия. Структура сертификатов ключей подписей и сроки действия ключевых документов.

- Техническая реализация регламента.

- Создание нового модуля подключения центра регистрации "КриптоПро УЦ". Создание новой базы данных Центра регистрации КриптоПро УЦ. Создание нового WEB-сайта. Создание нового модуля подключения центра регистрации "КриптоПро УЦ".

- Разработка ролевой модели управления ключами и сертификатами. Регистрация необходимых объектных идентификаторов (OID). Формирование шаблонов сертификатов.

- Настройка ЦС для издания сертификатов с данными областями использования ключа и расширениями. Добавление областей использования ключа. Добавление расширений сертификатов.

- Настройка политик выдачи и отзыва сертификатов. Подготовка к выпуску сертификата в соответствии с регламентом централизованной регистрации и централизованного управления ключами.

- Настройка разрешений в соответствии с ролевой моделью. Настройка разрешений для роли "RemoteOper".

- Настройка CDP и AIA для издаваемых сертификатов. Настройка правил формирования CDP и AIA для издаваемых сертификатов. Настройка регламентных заданий для переноса СОС на CDP.

- Издание сертификатов привилегированных пользователей и подключение АРМ администратора. Получение сертификатов "Аудитора" и "RemoteOper"

- Создание удаленного АРМа администратора "КриптоПро УЦ". Установка сертификата "RemoteOper". Подключение Удаленного АРМ.

- Издание сертификатов пользователей. Получение сертификата “Сертификат входа со смарт-картой” и “Сертификат контроллера домена (winlogon)”.

- Настройка домена. Настройка контроллеров домена. Настройка входа пользователя со смарт-картой.

- Применение сертификатов пользователя. Вход в Windows по сертификатам. Использование сертификатов для запуска программ от имени другого пользователя. Терминальный доступ с аутентификацией на сертификатах.

- Защищенная электронная почта. Техническая реализация защищенной электронной почты на платформе Apple iOS. Установка по на мобильное устройство: PKI клиент и Защищенная Почта для iOS. Установка сертификатов на iPad. Предварительные требования к рабочей станции администратора. Формирование запроса на сертификат. Выпуск сертификата пользователя на Удостоверяющем Центре "КриптоПро УЦ". Установка сертификата пользователя на мобильное устройство iPad. Экспорт сертификата с токена. Экспорт сертификата с токена "eToken – Алладин Р.Д.". Экспорт сертификата с токена "Рутокен - Актив"

- КриптоПРО IPSEC. Назначение КриптоПро IPSEC. Сертификаты соответствия КриптоПро IPsec ФСБ России. Настройка КриптоПро ЦР и КриптоПро ЦС для выпуска сертификатов IPsec. Выпуск сертификатов в КриптоПро УЦ.

- Использование дополнительных служб в инфраструктуре открытых ключей.

- Установка и настройка OCSP сервера. Создание экземпляра Службы. Разграничение доступа к Службе. Управление операторами Службы. Настройка Службы. Режим работы с базой данных Центра регистрации КриптоПро УЦ. Режим работы со списком отзыва сертификатов. Параметры запуска.

- Установка и настройка "КриптоПро Revocation Provider". Настройка через групповые политики Windows.

- Установка и настройка TSP (Time Stamping Protocol) сервера. Создание экземпляра Службы. Разграничение доступа к Службе. Права доступа к Службе. Управление операторами Службы. Управление сертификатами оператора. Настройки Службы. Запуск Службы. Проверка работоспособности Службы.

РАЗДЕЛ 7. Конфигурирование "КриптоПро УЦ" для оказания услуг удаленным клиентам

- Особенности оказания услуг УЦ удаленным клиентам.

- Пример корпоративной информационной системы (КИС). Схема взаимодействия участников КИС. Использование сертификатов в КИС. Управление ключами и сертификатами.

- Пример регламента. Корпоративная информационная система (КИС). Схема взаимодействия участников КИС. Использование сертификатов в КИС. Управление ключами и сертификатами. Регламент (выписка). Порядок предоставления и пользования услугами УЦ. Регистрация пользователя в УЦ и изготовление первого сертификата ключа подписи. Изготовление и получение ключей подписей и сертификата ключа подписи. Аннулирование (отзыв) сертификата ключа подписи Пользователя УЦ. Приостановление действия сертификата ключа подписи Пользователя УЦ. Возобновление действия сертификата ключа подписи Пользователя УЦ. Подтверждение подлинности ЭЦП в электронном документе. Подтверждение подлинности ЭЦП уполномоченного лица УЦ в изданных сертификатах. Прочие условия. Структура сертификатов ключей подписей и сроки действия ключевых документов.

- Техническая реализация регламента.

- Создание нового модуля подключения Центра регистрации "КриптоПро УЦ". Создание новой базы данных ЦР "КриптоПро УЦ". Создание нового WEB-сайта. Создание нового модуля подключения ЦР "КриптоПро УЦ".

- Разработка ролевой модели управления ключами и сертификатами. Регистрация необходимых объектных идентификаторов (OID). Формирование шаблонов сертификатов.

- Настройка ЦС для издания сертификатов с данными областями использования ключа и расширениями.

- Настройка политик выдачи и отзыва сертификатов. Подготовка к выпуску сертификата в соответствии с регламентом централизованной регистрации пользователей и централизованного управления ключами.

- Настройка CDP и AIA для издаваемых сертификатов. Настройка правил формирования CDP и AIA для издаваемых сертификатов. Настройка регламентных заданий для переноса СОС на CDP.

- Настройки оборудования и программного обеспечения "КриптоПро УЦ" для работы с удаленными клиентами.

- Издание сертификатов пользователей.

- Заключительные рекомендации.

Итоговый зачет.

Рейтинг: 4.2/5.0 (1887 проголосовавших)

Рейтинг: 4.2/5.0 (1887 проголосовавших) Регистрация 25.07.2012 Сообщений 3 Сказал(а) спасибо 2 Поблагодарили:

Регистрация 25.07.2012 Сообщений 3 Сказал(а) спасибо 2 Поблагодарили: Регистрация 17.12.2015 Сообщений 2 Сказал(а) спасибо 0 Поблагодарили:

Регистрация 17.12.2015 Сообщений 2 Сказал(а) спасибо 0 Поблагодарили: