.jpg)

.jpg)

Рейтинг: 4.3/5.0 (1530 проголосовавших)

Рейтинг: 4.3/5.0 (1530 проголосовавших)Категория: Windows: Сканеры, сниферы

У системных администраторов довольно часто возникает необходимость просканировать локальную сеть по IP-адресам с целью обнаружить уже имеющиеся сетевые устройства или найти новые, чтобы узнать их IP- или MAC-адрес. При этом, при обнаружении устройства, как правило, возникает необходимость что-то еще о нем узнать (например, DNS- или WINS-адрес, обнаружить открытые TCP-порты и т.п.), а также выполнить какую-либо операцию с ним: посмотреть время отклика или выполнить трассировку маршрута. В таких случаях администратору приходят на помощь многофункциональные программы-сканеры сетей. Одной из таких программ является бесплатная утилита «10-Страйк: сканирование сети» от российского производителя сетевого ПО — компании 10-Strike Software. Программа автоматически сканирует заданные диапазоны адресов в сети, находит все доступные устройства, определяет их тип, считывает некоторые свойства и позволяет быстро произвести базовые операции администрирования (если это ПК, то можно произвести перезагрузку, управлять службами, посмотреть реестр, журнал событий и т.п.).

Сканирование осуществляется с использованием множества поддерживаемых сетевых протоколов: ICMP, SNMP, TCP, ARP, UPnP. Многопоточный сканер опрашивает хосты в несколько потоков, сокращая время поиска. С помощью интеллектуального алгоритма распознавания типов хостов программа может определить такие устройства, как рабочие станции, сетевые принтеры, серверы баз данных, роутеры, коммутаторы, веб-камеры, точки доступа.

После завершения поиска программа позволяет получать различную информацию с хостов и предоставляет администратору возможность управлять устройствами из списка. На управляемом коммутаторе можно посмотреть таблицы адресов, списки сетевых интерфейсов, объемы трафика, тип ОС, версию прошивки и прочие параметры по протоколу SNMP. На компьютерах под управлением Windows можно просматривать реестр и журнал событий, получить списки пользователей, установленных программ, запущенных процессов и служб. Можно включить, выключить или перезагрузить удаленный компьютер, а также управлять службами на нем.

Таким образом, программа «10-Страйк: сканирование сети» является незаменимым помощником администраторов сетей на предприятиях и даже дома подскажет, какой IP-адрес получил телевизор или планшет от WiFi-роутера.

Источник: пресс-служба компании 10-Strike Software

Дата публикации: 31 October 2014

Здесь могла бы быть ваша реклама

Теперь, когда вы уже наверняка второпях отправили свой запрос,

я расскажу вам простой секрет, который сэкономит вам уйму ожиданий,

даже если первый ответ по теме последуем сразу же.

Само собой я знаю что ответят мне тут же, и если я посмотрю

на сообщения на форуме, то пойму что в общем то я и не ошибаюсь.

Но еще я точно замечу, что очень мало тем, в которых всего два ответа :

вопрос автора и еще два сообщение вида Ответ + Спасибо

После этого приходится начинать уточнять этим неграмотным что мне надо.

Они что, сами читать не умеют? А уточнять приходится.

Что нужно получить

Как я пытался

Почему или что у меня не получилось.

На последок как оно происходит на форумах

Новичок: Подскажите пожалуста самый крепкий сорт дерева! Весь инет перерыл, поиском пользовался!

Старожил: Объясни, зачем тебе понадобилось дерево? Сейчас оно в строительстве практически не используется.

Новичок: Я небоскрёб собираюсь строить. Хочу узнать, из какого дерева делать перекрытия между этажами!

Старожил: Какое дерево? Ты вообще соображаешь, что говоришь?

Новичок: Чем мне нравиться этот форум - из двух ответов ниодного конкретного. Одни вопросы неподелу!

Старожил: Не нравится - тебя здесь никто не держит. Но если ты не соображаешь, что из дерева небоскрёбы не строят, то лучше бы тебе сначала школу закончить.

Новичок: Не знаите - лучше молчите! У меня дедушка в деревянном доме живёт! У НЕГО НИЧЕГО НЕ ЛОМАЕТСЯ.

Но у него дом из сосны, а я понимаю, что для небоскрёба нужно дерево прочнее! Поэтому и спрашиваю. А от вас нормального ответа недождёшся.

Прохожий: Самое крепкое дерево - дуб. Вот тебе технология вымачивания дуба в солёной воде, она придаёт дубу особую прочность:

Новичок: Спасибо, братан! То что нужно.

Отредактировано модератором: Uchkuma, 26 Апреля, 2011 - 10:21:12

mak592 Оракул (57946) 5 лет назад

@ удали из ссылки

Проверка безопаности вашего компьютера (сканирование открытых портов)

Данный сервис позволяет быстро проверить какие есть открытые порты на вашем компьютере. Следует однако понимать, что мы можем проверить лишь порты на том IP-адресе, с которым вы видны в сети Интернет. Это означает, что если вы зашли на наш сайт через прокси-сервер, или вы получаете доступ в Интернет из локальной сети, то проверка будет происходить не на вашем компьютере, а на том прокси-сервере или маршрутизаторе, через который вы попали в Интернет. Как правило, если вы выходите в Интернет с домашнего компьютера — данный сервис позволит определить уязвимость именно вашего компьютера.

тут как открыть порты-но наверно и как закрыть

Если на вашем компьютере будут найдены открытые порты, постарайтесь закрыть их с помошью программы Firewall, чтобы защитить свой компьютер от потенциального взлома или атак злоумышленников и вирусов.

Первый и самый простой вариант - это завершить работу программ или служб, которые используют эти порты (можно сказать открывают). В первую очередь это порты 135-139, 445, Это можно сделать вручную, что требует определенных знаний и навыков. Чтобы немного упростить вам эту задачу мы рекомендуем использовать небольшую программку Windows Worms Doors Cleaner, объемом всего 50 kB. Скачав ее и запустив, вы увидите следующее окошко

Многие трояны с легкостью определяются программой Netstat. Для ее запуска, находясь в онлайне, откройте пункт стартового меню Windows Выполнить и введите netstat -a 50 (параметры -a 50 заставят программу обновлять информацию каждые 50 секунд). Данная программа проверяет все открытые порты (пятизначные числа) и сообщает вам о том, что за приложение использует их. Если вы видите порты 12345 и 12346 открытыми, то знайте, что это работа трояна NetBus, а если 31337 — перед вами Back Orifice. Список портов, используемых троянами приведен выше. Если вы нашли свой порт в этом списке, значит ваш компьютер заражен.

Цель: научиться анализировать сетевые компьютеры и выявлять потенциальные опасности в их настройках.

Средства для выполнения работы:В Интернетe применяют два основных протокола транспортного уровня: TCP. ориентированный на создание соединений, и UDP (User Datagram Protocol – пользовательский дейтаграммный протокол ) - без установления соединения.

Протокол UDP позволяет приложениям отправлять инкапсулированные IP-дейтаграммы без установления соединений. Он практически представляет собой протокол IP с добавлением небольшого заголовка. Его отличие от использования IP заключается в указании портов источника и приемника.

Протокол TCP взаимодействует через межуровневые интерфейсы с ниже лежащим протоколом IP и выше лежащими протоколами прикладного уровня или приложениями. Его задача заключается в передаче данных между любыми прикладными процессами, выполняющимися на любых узлах сети. Т.е. доставленный в компьютер-получатель средствами IP-протокола пакет должен быть направлен конкретному процессу-получателю.

Пакеты, поступающие на транспортный уровень, организуются операционной системой в виде множества очередей к точкам входа различных прикладных процессов. В терминологии TCP/IP такие системные очереди называют портами. Т.о. адресом назначения. который используется протоколом TCP. является идентификатор (номер) порта прикладной службы. Номер порта в совокупности с номером сети и номером конечного узла однозначно определяют прикладной процесс в сети, который имеет название сокет (socket).

В 1995 году корпорация Netscape Communications представила систему безопасности под названием SSL (Secure Sockets Layer — протокол защищенных сокетов ). Протокол SSL используется очень широко (в том числе Internet Explorer ).

SSL создает защищенное соединение между двумя сокетами, позволяющее:По сути дела, между прикладным и транспортным уровнями появляется новый уровень, принимающий запросы от браузера и отсылающий их по TCP для передачи серверу. После установки защищенного соединения основная задача SSL заключается в поддержке сжатия и шифрования. Если поверх SSL используется HTTP. этот вариант называется HTTPS (Secure HTTP — защищенный HTTP ) несмотря на то, что это обычный протокол HTTP.

Область применения SSL не ограничивается исключительно веб-браузерами, но это наиболее распространенное применение. Существует несколько версий протокола SSL. Третья версия протокола SSL поддерживает множество разных алгоритмов и может обладать разными функциями, среди которых сжатие, тот или иной алгоритм шифрования, а также некоторые компоненты, связанные с ограничениями экспорта в криптографии. SSL состоит из двух субпротоколов. один из которых предназначен для установления защищенного соединения, а второй — для использования этого соединения. SSL поддерживает разнообразные криптографические алгоритмы. Наиболее сильный из них использует для шифрации тройной стандарт шифрования DES (Data Encryption Standard – стандарт шифрования данных ) с тремя отдельными ключами и функция вычисления профиля сообщения SHA-1 (Secure Hash Algorithm – надежный алгоритм хэширования ) для обеспечения целостности данных. Такое сочетание алгоритмов работает медленно, поэтому применяется в основном в приложениях, в которых требуется высокий уровень защиты. В обычных приложениях для шифрации применяется 128-разрядный ключ, а для аутентификации — алгоритм MD5 (Message Digest 5 – профиль сообщения 5 ). В качестве исходных данных алгоритму RC4 передается 128-разрядный ключ, который разрастается во много раз при работе алгоритма. Это внутреннее число используется для создания ключевого потока. Последний суммируется по модулю 2 с открытым текстом, в результате чего получается обычный потоковый шифр.

Для реальной передачи данных используется второй субпротокол. Сообщения, поступающие от браузера, разбиваются на единицы данных размером до 16 Кбайт. Если сжатие включено, каждая из этих единиц независимо сжимается. Затем по двум нонсам вычисляется закрытый ключ, подготовительный ключ объединяется со сжатым текстом и результат хэшируется по согласованному алгоритму (чаще всего MD5 ). Хэш добавляется к каждому фрагменту в виде MAC (Message Authetication Code — код аутентификации сообщения ). Этот сжатый фрагмент вместе с MAC кодируется согласованным алгоритмом с симметричным ключом (обычно это суммирование по модулю 2 с ключевым потоком RC4 ). Наконец, присоединяется заголовок фрагмента, и фрагмент передается по ТСР-соединению.

Назначение номеров портов прикладным процессам осуществляется либо централизованно. если эти процессы представляют собой популярные общедоступные службы (21 – служба удаленного доступа к файлам FTP, 23 – служба удаленного управления Telnet), либо локально для тех служб, которые еще не стали распространенными, чтобы закрепить за ними зарезервированные номера. Локальное присвоение номера порта заключается в том, что разработчик некоторого приложения просто связывает с ним любой произвольно выбранный числовой идентификатор, обращая внимание на то, чтобы он не входил в число зарезервированных. В дальнейшем все удаленные запросы к этому приложению от других приложений должны адресоваться с указанием назначенного ему номера порта.

Номера портов делят на три категории:

Ниже приведены некоторые соответствия портов и служб/протоколов:

Сетевые порты могут дать важнейшую информацию о приложениях, которые обращаются к компьютерам по сети. Зная приложения, которые используют сеть, и соответствующие сетевые порты, можно составить точные правила для брандмауэра и настроить хост-компьютеры таким образом, чтобы они пропускали только полезный трафик.

Задача администратора состоит в том, чтобы выявить недостатки в функционировании сети и устранить их. Самый распространенный способ – сканирование портов — процесс обнаружения прослушивающих приложений путем активного опроса сетевых портов компьютера или другого сетевого устройства. Результаты сканирования и сравнения сетевых отчетов с результатами хост-опроса портов позволяет составить ясную картину трафика, проходящего через сеть. Например, сканируя диапазон внешних IP-адресов, можно собрать ценные данные о взломщике, проникшем из Интернет. Поэтому следует чаще сканировать сеть и закрыть все необязательные сетевые порты. Построив профиль сети и разместив инструменты для распознавания сетевого трафика, можно более эффективно обнаруживать взломщиков, анализируя генерируемый ими сетевой трафик. Можно значительно уменьшить вероятность проникновения в систему, если отключить сетевую активность приложений (служб) или заблокировать неиспользуемые порты компьютера.

Каждый открытый порт — потенциальная лазейка для взломщиков, которые используют пробелы в хост-приложении или тайком обращаются к приложению с именем и паролем другого пользователя (либо применяют другой законный метод аутентификации). Можно обнаружить открытые порты с помощью стандартных приложений ОС. Например, в ОС Windows можно воспользоваться утилитой Netstat. Она служит для отображения активных подключений TCP. портов, прослушиваемых компьютером, статистики Ethernet. таблицы маршрутизации IP. статистики IPv4 (для протоколов IP, ICMP, TCP и UDP ) и IPv6 (для протоколов IPv6, ICMPv6, TCP через IPv6 и UDP через IPv6 ). Запущенная без параметров, команда netstat отображает подключения TCP. Результатом сканирования c параметром -an является список с открытыми портами компьютера и название служб/протоколов, работающих на этом порту. Windows XP содержит ряд утилит для диагностики, отслеживания производительности и восстановления сетевых подключений. Большая часть из них включена в ее состав, некоторые хранятся в наборе Windows Support Tools. который можно установить из папки \Support\ Tools на диске Windows XP .

Сканировать можно с помощью специальных программ, называемых сетевыми сканерами.

Сканер локальной сети NetView - программа-заменитель Сетевого Окружения Windows - ведет лог со списком машин, адресами и описаниями и регулярно проверяет его на наличие выключенных машин, ведет лог активных сетевых соединений (имеет функцию черного и белого списков). Имеет быстрый поисковик файлов в расшаренных (распределенных) ресурсах, сканер портов и диапазона IP-адресов, встроенный PortListener - монитор, отслеживающий соединения на заданные порты (полезен для обнаружения IP-адресов, с которых проводятся попытки установить соединения на троянские порты или сканирования портов), а также возможность посылать сообщения по сети. Может составлять посегментную карту сети (через traceroute ), а также визуализировать сеть (картинки для компьютеров, линии, фоновая текстура). Позволяет открывать компьютеры как по имени, так и по IP-адресам.

Сканер портов Nmap – утилита для обследования сетей и аудита защиты. В ней поддерживается сканирование на основе запроса отклика (определение жизнеспособности узлов), много методов сканирования портов (определение сервисов, доступных на узлах), определение версий (какие приложения/службы работают на порте) и анализ трафика TCP/IP (fingerprinting. идентификация типа устройства или ОС узла). Имеются гибкие возможности спецификации целевых устройств и портов, сканирование на предмет ловушек и замаскированных угроз, сканирование SunRPC и многое другое. Для большинства платформ Unix и Windows поддерживаются режимы командной строки и графического интерфейса.

Монитор портов TCPView - показывает все процессы, использующие интернет-соединения. Запустив TCPView . можно узнать, какой порт открыт и какое приложение его использует, а при необходимости и немедленно разорвать соединение.

Комплекс утилит IP-Tools представляет собой набор программ (19 утилит) для сетевого мониторинга: сканеры, мониторы, трассировщик и другие программы. Допустимо использовать сразу несколько утилит, причем сканеры могут работать как с отдельным хостом, так и по диапазону IP-адресов или по списку адресов. Всю информацию, выдаваемую программой, можно записывать в текстовые файлы (а некоторую - и в HTML-файлы).

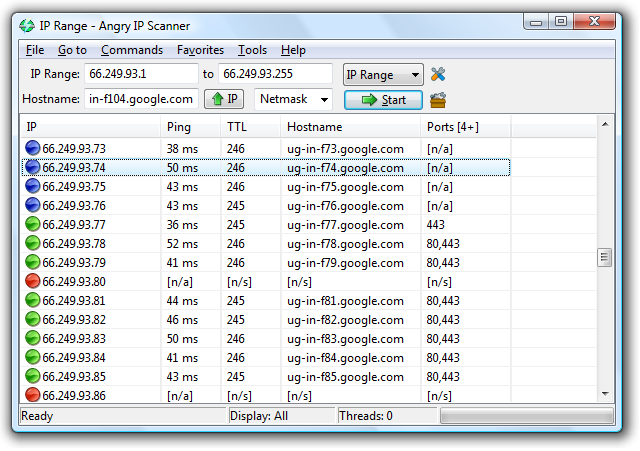

Выполнение работы Задание 1. Исследуйте локальную сеть.На экран через некоторое время будет выдана информация об открытых портах из диапазона 1…1657 .

Например, выведенная информация может выглядеть так:

Рисунок 1. Пример вывода программы nmap

Почти 6 лет назад исследователь в области безопасности Antirez опубликовал новую технику сканирования TCP портов. Idlescan (скрытое сканирование) позволяет полностью просканировать порты компьютера-цели. При чем для этого атакующему не надо посылать ни одного пакета к компьютеру-цели с реального адреса атакующего! При этом системы обнаружения вторжений (IDS) не смогут определить истинного адреса атакующего. Вместо этого источником атаки будет считаться абсолютно "невинный" компьютер.

Для понимания процесса скрытого сканирования вам не надо быть экспертом в области компьютерных технологий. Вам надо учесть следующее:Большинство сетевых серверов прослушивают TCP порты, например, 80 - веб-сервер, 25 - почтовый. Порт считается открытым, если какой-либо процесс "висит" на нем и "слушает" этот порт, в противном случае порт считается закрытым.

Один из способов определить, открыт порт или нет, это послать "SYN" пакет (запрос на установление соединения) на этот порт. Целевая машина ответит на это пакетом "SYN|ACK" (уведомление о принятом запросе), если порт открыт, или пакетом "RST" (сброс), если порт закрыт.

Компьютер, получивший "ничей" пакет SYN|ACK ответит на него пакетом RST. "Ничьи" RST пакеты игнорируются.

Каждый IP пакет имеет свой "идентификатор фрагмента" IPID. Большинство операционных систем просто увеличивают это значение для каждого следующего пакета, посылаемого в сеть. Таким образом, проверка номеров пакетов может дать информацию, сколько пакетов было послано с предыдущего момента.

Осознав эти особенности становиться возможным сканировать сеть, прикрываясь чужим адресом. Эта техника описана на рисунке ниже. Атакующий A сканирует цель Target прикрываясь хостом-зомби Z. Прямоугольники представляют компьютеры, стрелки - пакеты.

Преимущества IdleScanТехника IdleScan предоставляет атакующему массу преимуществ по сравнению с классическими медодами сканирования, такими, как SYN или FIN-сканирование. Вот почему мы настоятельно рекомендуем обратить внимание на главу "Меры по защите от IdleScan". Ниже мы приводим причины, по которым хакеры могут воспользоваться этим методом:

Абсолютная невидимость сканирования. Речь идет не о незаметности сканирования для систем IDS, а о сокрытии атакующим своего реального IP адреса. Существуют некоторые методы, позволяющие атакующему "укрыться" от идентификации своего IP в процессе сканирования. Это метод "ложных хостов" (runmap -D) или полу-открытое сканирование (runmap -sS). Но даже эти методы требуют, чтобы атакующий отправил жертве несколько пакетов со своим реальным IP-адресов. IdleScan лишен этого недостатка: НИ ОДНОГО ПАКЕТА от атакующего не приходит жертве!

Обман файрволлов и пакетных фильтров. Фильтрация пакетов по признаку адреса источника - это широко распространенный метод защиты, используемый для ограничения числа машин, способных подключиться к защищаемому хосту. Например, сервер баз данных компании может разрешать подключения только от www-сервера. Домашний пользователь может разрешить только ssh-канал к своему рабочему месту. Более тяжелые последствия могут возникнуть, например, когда в компании bigwig руководство прикажет сетевым администраторам открыть дыру в файрволле для доступа к ресурсам внутренней сети с домашних IP-адресов (если они не хотят использовать VPN).

Выявление доверительных отношений на базе IP-адресов. Так, например, сканирование упомянутого выше сервера баз данных при помощи зомби-рабочего места может не дать результата. Однако если в качестве зомби выбран веб-сервер, мы получим открытый порт. Испльзуя эту информацию, атакующий может расставлять приоритеты в выборе целей для дальнейшей атаки.

Использование IdleScan в NmapПервым делом необходимо найти подходящий хост-"зомби". Хост не должен гнать большой трафик (отсюда и название - сканирование "вхолостую") и должен иметь предсказываемые значения IPID. Принтеры, ОС Windows, старые Linux-хосты, FreeBSD и MacOS обычно превосходно работают. Последние версии Linux, Solaris и OpenBSD имунны как зомби, однако любой хост может использоваться в качестве жертвы. Один из методов определить уязвимость хоста - это запустить Nmap с параметрами IdleScan. Nmap сам проверит хост-"зомби" и сообщит о его пригодности.

Выполнить эту операцию очень просто. Необходимо лишь указать имя "зомби" после опции -sI - и Nmap сделает все остальное. Вот пример:

Idlescan using zombie kiosk.adobe.com (192.150.13.111:80); Class: Incremental

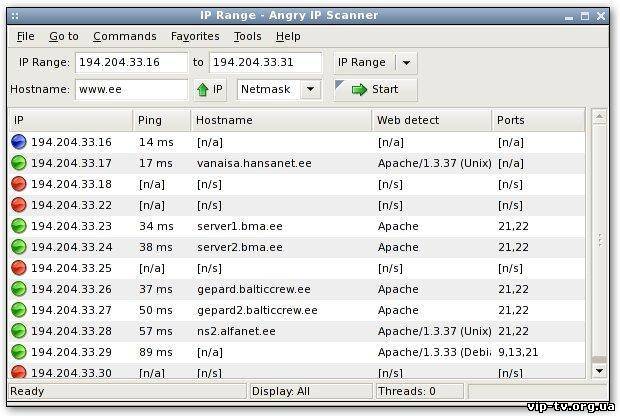

Тема: Re: Сканирование всех IP в локалке

Эта программа является пакетом, который содержит 19 утилит для Интернета.

В IP-tools входят следующие программы:

- Local Info — исследует localhost и отображает информацию о процессоре, памяти, данных Winsock и т.д.

- Connection Monitor — отображает информацию о текущем TCP и UDP соединениях.

- NetBIOS Info — получает информацию NetBIOS, об интерфейсах сети (местные и отдаленные компьютеры).

- NB Scanner — сканирует общие доступы ресурсов.

- SNMP Scanner — сканирует сеть для SNMP устройств.

- Name Scanner — сканиурет весь hostnames в пределах диапазона IP адресов.

- Port Scanner — сканирование TCP портов сети.

- UDP Scanner — сканирование UDP портов сети.

- Ping Scanner — проверяет задержку отправления пакетов до удаленных компьютеров.

- Trace — прослеживает маршрут до хост-компьютера.

- WhoIs — получает информаию о internet host или имени домена из NIC (Network Information Center).

- Finger — восстанавливает информацию о пользователе от отдаленного "хоста".

- LookUp — ищет из области домайна или области IP адресов.

- GetTime — получает время от время сервера.

- Telnet — Telnet клиент.

Nmap — популярный сканер сетей, который может активно исследовать узлы или сети для получения о них подробной информации. С помощью Nmap можно обнаруживать активные узлы, сканировать сервисы и определять их версии, определить версию операционной системы, проверять порты и т д. Nmap это не только консольная утилита, у нее также есть графический интерфейс — Zenmap.

Установка Nmap в LinuxНа этом скриншоте главное окно программы:

Сканирование конкретного узлаС помощью Zenmap можно просканировать определенный узел. Просто укажите ip узла в поле Target и выберите нужный профиль сканирования в выпадающем списке Profile. Затем нажмите кнопку Scan. Для сканирования нескольких узлов укажите их через запятую.

Для просмотра подробной информации об узле выделите узел в левой панели и перейдите на вкладку Host Details:

Сравнение двух результатов сканированияКогда сканирование узла завершено, можно запустить новое, для того же хоста либо для другого в этом же окне. Все результаты будут собираться Zenmap. Как только у вас будут результаты для больше чем одного узла вы сможете их сравнить. Для этого откройте меню «Tools»->»Compare Results» и выберите узлы для сравнения.

Здесь приведены несколько примеров использования Nmap, от самых простых до более изощренных. Некоторые реально существующие IP адреса и доменные имена использованны для того, чтобы сделать примеры более конкретными. На их место вы должны подставить адреса/имена из вашей собственной сети.. В то время как сканирование портов некоторой сети не является незаконным, некоторым администраторам сетей может не понравиться своевольное сканирование их сетей и они могут пожаловаться. Для начала постарайтесь получить разрешение.

В целях тестирования у вас есть разрешение сканировать scanme.nmap.org. Вы можете использовать сканирование с помощью Nmap, но не тестировать эксплоиты или производить атаки отказа в обслуживании. Для того чтобы не перегружать канал, пожалуйста, не производите более дюжины сканирований этого хоста в день. В случае злоупотребления этим свободным для сканирования хостом, он будет отключен и Nmap выдаст Failed to resolve given hostname/IP: scanme.nmap.org (не могу разрешить данное имя/IP: scanme.nmap.org). Все выше сказанное также относится и к хостам scanme2.nmap.org. scanme3.nmap.org. и так далее, несмотря на то, что эти хосты еще не существуют.

nmap -v scanme.nmap.org

Этой командой будут просканированы все TCP порты машины scanme.nmap.org. Опция -v активирует вербальный режим.

nmap -sS -O scanme.nmap.org/24

Этой командой будет произведено скрытное SYN сканирование всех 255 машин сети “ класса C ”. в которой расположена машина Scanme. Также будет произведена попытка определения операционной системы на каждом работающем хосте. Из-за SYN сканирования и опции определения ОС данная команда требует привилегий суперпользователя (root).

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

Запускает перебор хостов и TCP сканирование первой половины всех (из доступных 255) 8 битных подсетей адресного пространства 198.116 класса B. Также проверяет запущены ли SSH, DNS, POP3 или IMAP с использованием их стандартных портов, а также использует ли какое-нибудь приложение порт 4564. Если какой-нибудь из этих портов открыт, то будет произведена попытка определения работающего с этим портом приложения.

Указывает Nmap выбрать случайным образом 100,000 хостов и просканировать их на наличие запущенных на них веб-серверов (порт 80). Перебор хостов отключен опцией -PN. т.к. посылка пары предварительных запросов с целью определения доступности хоста является нецелесообразной, когда вас интересует всего один порт на каждом хосте.

nmap -PN -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

Этой командой будут просканированы 4096 IP адресов (без предварительного пингования), а выходные данные будут сохранены в фомате XML и формате, удобном для просмотра утилитой grep (grepable формат).