Рейтинг: 4.9/5.0 (1734 проголосовавших)

Рейтинг: 4.9/5.0 (1734 проголосовавших)Категория: Windows: Firewalls

Kerio WinRoute Firewall является набором инструментов для управления подсоединения локальной сети ко Всемирной паутине. Кроме того, утилита блокирует попадание в систему вирусов, отражает внешние атаки и запрещает переход на опасные ресурсы.

Kerio WinRoute Firewall является набором инструментов для управления подсоединения локальной сети ко Всемирной паутине. Кроме того, утилита блокирует попадание в систему вирусов, отражает внешние атаки и запрещает переход на опасные ресурсы.

Приложение является подобием межсетевого экрана, который выполняет контроль и фильтрует все данные, проходящие через него, ссылаясь на определенные правила. Программа предназначена для создания безопасного доступа к глобальной сети, обеспечения полноценной защиты. Также Kerio WinRoute Firewall позволяет экономить трафик и рабочее время сотрудников. Этого удалось добиться путем ограничения доступа к запрещенному интернет-контенту.

Это стало причиной того, что это приложение стало самым популярным антивирусным ПО, которое используется на предприятиях малого и среднего бизнеса. В состав программы входит роутер с файерволом.

Кроме того, приложение располагает URL-фильтрами, IP-роутером, серверами DNS и DHCP, универсальным планировщиком. Новые версии Kerio WinRoute Firewall обладают прокси-сервером http и простым интерфейсом. В общем, программа располагает всем необходимыми средствами для обеспечения безопасного выхода в глобальную сеть.

Как работает программа?

Первым делом необходимо скачать и инсталлировать программу на компьютер. Разобраться с особенностями работы и принципом обеспечения защиты будет легче, если ознакомиться со структурой и системой отражения атак файервола. Собственная защита программы и всех пользователей организовывается путем настройки пакетных фильтров, на что понадобится некоторое время, но с помощью этого можно провести корректировку сетевых правил.

Используя большое количество фильтров можно ограничить появление всплывающих окон, доступ к FTP и другое. Качественное глубинное сканирование, которое выполняет файервол, проводя анализ трафика, позволяет получить максимальную защиту для все локальной сети или отдельных компьютеров, подключенных к ней. Все статистические данные отображаются в журнале, которыми можно воспользоваться для устранения возникших проблем. программа способна работать на все операционных системах Windows.

Kerio WinRoute Firewall способен блокировать доступ ко всем

запрещенным ресурсам. Кроме того, программа дает возможность проводить администрирование с удаленного компьютера и поддерживает VPN. Помимо этого, приложение распределяет нагрузку между каналами. Также утилита отслеживает и фиксирует деятельность пользователей в глобальной сети. Локальная сеть подключается к интернету, используя сетевую карту или модем.

Преимущества и недостатки

Программа обладает встроенным прокси-сервером. Также Kerio WinRoute Firewall располагает интегрированной антивирусной программой Sophos. Приложений обладает улучшенной функцией просмотра сетевого окружения. Интерфейс утилиты мультиязычный, в списке которого есть русский. Кроме того, программа очень часто обновляется, что обеспечивает более качественную защиту.

Из недостатков можно отметить, пользоваться приложением могут только опытные специалисты, поскольку при установке неправильных параметров доступ к глобальной сети будет невозможен.

В общем, Kerio WinRoute Firewall является отличной программой для корпоративного использования. Приложение способно вести учет трафика, а также проводить мониторинг деятельности пользователей локальной сети в интернете. Сравниться с этим приложением может только программа Agnitum Outpost Firewall Pro, выполняющая практически те же функции.

Похожие статьи

Запись опубликована 20.08.2015 автором katrinas11 в рубрике Антивирусы. Отблагодари меня, поделись ссылкой с друзьями в социальных сетях:

Автор: vmsams  4-02-2012, 19:19

4-02-2012, 19:19

В локальной сети выход в Интернет осуществляется через шлюз с Kerio Winroute Firewall. в котором включен непрозрачный прокси-сервер.

Одно из правил Политики трафика Kerio Winroute Firewall разрешает доступ в Интернет не аутентифицированным пользователям сети для получения почты с помощью почтового клиента. Но в этом случае растет трафик «Неопознанных пользователей» в статистике Kerio Winroute Firewall. Как избавиться от трафика неопознанных пользователей и более точно контролировать трафик каждого конкретного пользователя?

Для решения этой проблемы данное правило было отключено. Однако пользователи, не прошедшие авторизацию в Kerio Winroute Firewall, в этом случае не могут получать и отправлять почту с помощью почтового клиента.

Здесь следует отметить, что авторизация пользователей в Kerio Winroute Firewall при доступе в Интернет в сети происходит автоматически при запуске Internet Explorer.

Для автоматической авторизации:

• В Kerio Winroute Firewall по пути Пользователи и группы - Пользователи – Параметры аутентификации выбираем опцию «Включить автоматическое выполнение аутентификации пользователя веб-обозревателями».

• В групповой политике домена по пути Конфигурация пользователя – Политики - Конфигурация Windows – Настройка Internet Explorer – Безопасность – Зоны безопасности и оценка содержимого – Безопасность Интернет – Другой – Проверка подлинности пользователя – Вход включаем Автоматический вход в сеть с текущим именем пользователя и паролем.

Таким образом, чтобы получить или отправить почту в почтовом клиенте пользователь сначала должен запустить браузер IE, перейти на какую либо страницу и пройти автоматическую аутентификацию в Kerio Winroute Firewall. Что не очень красиво.

Как проблема была решена.

На просторах Интернета был найден скрипт, запускающий Internet Explorer, который, в свою очередь, выполняет переход по определенному адресу. В качестве этого адреса в моем случае был использован адрес корпоративного сайта.

Запуск самого скрипта, при включении компьютера, выполняем с помощью групповой политики домена. Для этого идем по пути Конфигурация пользователя – Политики - Конфигурация Windows – Сценарии (вход/выход из системы) – Вход в систему и добавляем этот скрипт.

Скрипт Logon.vbs

Таким образом, при загрузке Windows выполняется скрипт, который авторизует пользователя в Kerio Winroute Firewall и пользователь получает доступ к почте с помощью почтового клиента, не запуская лишний раз IE.

Сергей Кошель

Защита локальной сети от вторжений извне — необходимое условие функционирования локальной сети любого предприятия или домашней сети. Однако функцией защиты от вторжений сейчас никого не удивишь, а кроме исполнения своей первейшей функции, от брандмауэра (межсетевого экрана) очень часто требуется выполнение дополнительных функций, а именно: ограничения на выход в Интернет из внутренней сети, защиты межсетевого трафика антивирусным ПО, учета статистики трафика, ограничения объема трафика и т.п. В данной статье предлагается краткое описание брандмауэра Kerio Winroute Firewall (KWF), который надлежащим образом выполняет все перечисленные функции, и не только.

Функциональность брандмауэра определяется развитостью управления трафиком. Удобное и логичное управление трафиком уменьшает вероятность ошибок со стороны администратора, сокращает сроки проектирования и реализации межсетевого взаимодействия, упрощает повседневное сопровождение системы. Кроме логичной системы управления, важную роль здесь играет качественная и полная документация, причем имеется в виду именно техническое руководство, а не справочная online-система (help), которая описывает кнопки в отдельном диалоговом окне. Цельная документация, построенная по принципу «зачем это нужно», «почему надо так, а не иначе», «как построить полную систему» — отличительная черта брандмауэра от Kerio.

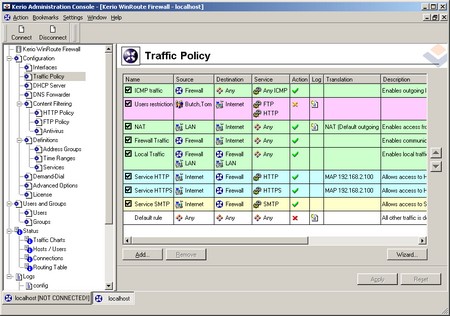

В KWF управление межсетевым трафиком определяется набором пакетных правил. Каждый сетевой пакет на пути от одного интерфейса сервера к другому (в том числе и к самому серверу) проходит через своего рода сито правил для определения того, подпадает ли пакет под действие определенного правила или нет. Критерием соответствия пакета правилу являются три параметра: источник пакета, адресат (адрес назначения) пакета, протокол (тип и порт). Правило, которому соответствует пакет, определяет дальнейшую судьбу пакета: пропустить, запретить с уведомлением отправителя, сбросить без уведомления отправителя. Если для какого-либо пакета не нашлось соответствующего пакетного правила, то пакет будет сброшен самым последним обязательным правилом («сбросить все»), которое действует в отношении всех пакетов, дошедших до него.

Гибкость управления межсетевым экраном в случае KWF обусловлена разнообразием вариантов, которые допустимы в качестве адреса источника и получателя пакета. Кроме банального значения IP-адреса (адресов) или его диапазонов, можно указать группу (группы) IP-адресов, их диапазонов, сетей и самих групп (рекурсия, то есть вложенные группы — это мощное средство), а также пользователя (пользователей) и группы пользователей. Таким образом, в определениях пакетных правил уже заложена возможность управления трафиком определенных пользователей, а не только хостов.

К тому же атрибутом пакетного правила может выступать временно й интервал, что дает возможность управлять трафиком в зависимости от времени суток или дня недели. Адресные группы, временны е интервалы и протоколы, естественно, определяются заранее. Кстати, в KWF изначально предопределено довольно много протоколов, что облегчает их использование, поскольку нет необходимости знать номер порта, а достаточно знать название, например, FTP.

Резервирование каналаДля многих организаций надежность канала выхода в Интернет играет решающую роль. К сожалению, иногда даже канал надежного провайдера падает, а потому многие организации для надежности арендуют два канала, а KWF обеспечивает резервное переключение каналов.

Работает это так. Один из каналов назначается первичным, и до тех пор, пока он находится в работоспособном состоянии, используется именно он. Если же KWF обнаруживает (а он это умеет), что первичный канал не обеспечивает связь, то переключает весь трафик на вторичный (запасной) канал. Пока работа ведется через вторичный канал, KWF постоянно опрашивает первичный канал, чтобы определить восстановление его работоспособности. Как только первичный канал поднимается, KWF переключает весь трафик обратно на него, закрывая вторичный канал. При такой схеме организация может позволить себе в качестве вторичного дорогой и надежный канал, поскольку трафик через него будет минимальным.

Другая схема взаимодействия с внешним миром с помощью двух каналов (выравнивание нагрузки) реализована в KWF по принципу резервирования аппаратуры. Брандмауэр может быть установлен на кластер, состоящий из двух серверов Windows, каждый из которых использует собственный канал для выхода во внешний мир.

Фильтрация пакетов — с помощью антивирусовФильтрация пакетов (входящих и исходящих) посредством антивирусного ПО — обязательная функция KWF. При этом брандмауэр поддерживает одновременную работу двух антивирусов: один из них — это McAfee, который присутствует в стандартной поставке, а второй — любой другой из списка доступных к установке. Антивирусное ПО прекрасно справляется со своей задачей, так что можно не беспокоиться о проникновении в локальную сеть вирусов через Интернет. Единственное, что может заботить администратора в такой ситуации, — это всевозможные навязчивые рекламы, с которыми, однако, вполне можно бороться, подобрав наиболее подходящий антивирусный модуль. KWF регулярно обновляет антивирусные базы встроенного модуля McAfee (по умолчанию — каждые восемь часов), а внешний антивирус должен сам обеспечивать свое обновление. Кстати, KWF регулярно проверяет наличие своей новой версии на сайте www.kerio.com .

АдминистрированиеДля администрирования KWF предназначена отдельная утилита — консоль администрирования. Связь между консолью и KWF устанавливается в защищенном режиме, поэтому канал безопасен для передачи пароля. По умолчанию администрирование разрешено только из локальной сети, то есть со стороны интерфейса, представляющего локальную сеть. При необходимости администрирования из других сетей необходимо создать пакетное правило, разрешающее соединение с сервером по предопределенному протоколу KWF Admin. Поскольку данное правило принципиально ничем не отличается от любого другого, то для его реализации могут быть применены все обычные защитные механизмы: можно (и нужно) ограничить источник подключения только определенными сетями, можно определить допустимое время подключения.

К администрированию допускаются только пользователи, которым разрешен административный доступ (полный либо только на чтение). Следует отметить, что по отношению к администрированию каждый пользователь имеет одно из следующих прав: полное (для администраторов), только чтение административных данных, запрет доступа к административным данным. В процессе установки KWF создает первого пользователя с полными административными правами. Административная консоль представляет собой довольно удобный инструмент и обладает интуитивно понятным интерфейсом, что, по-видимому, является следствием логичной структуры управления самим KWF.

ПользователиПользователи (и группы пользователей) в KWF определяются (или могут определяться) для целей безопасности и статистики.

С точки зрения безопасности пользователи могут выступать в качестве адреса источника и назначения пакета. Такая особенность определения пакетных правил дает возможность администратору управлять ограничениями или разрешениями в терминах конкретных пользователей независимо от того, за каким хостом работает пользователь. Другие особенности безопасности, касающиеся пользователей и их групп, связаны с фильтрацией трафика независимо от пакетных правил. При создании фильтров для HTTP- и FTP-трафика можно указывать пользователей (группы), на которых будет распространяться данный фильтр. Таким образом можно ограничить Интернет-серфинг, основываясь на URL, и ограничить FTP-передачу, основываясь на типе файла.

Пользователи создаются администратором во внутренней базе пользователей KWF или импортируются брандмауэром из Windows Active Directory или домена Windows NT. В последнем случае KWF регулярно обращается к контроллеру домена для чтения базы данных пользователей домена Windows. В результате такой интеграции KWF в Active Directory отпадает необходимость вручную синхронизировать пользователей KWF и домена Windows. В общем случае в KWF могут сосуществовать пользователи из локальной базы и из нескольких доменов Windows.

Статус и статистикаНаличие развитых средств статистики является огромным плюсом KWF. Статистика ведется по интерфейсам, пользователям, хостам (IP-адресам), протоколам. В разрезе времени информация присутствует по таким интервалам: два часа, сутки, неделя, месяц, все время с момента запуска KWF. Статистические данные могут использоваться для контроля данных провайдера и трафика пользователей. Следствием этого является возможность управлять квотами трафика для каждого пользователя, при этом можно ограничить как ежедневный трафик, так и ежемесячный. При достижении 75, 90 и 100% квоты KWF может отправить уведомление по почте администратору и самому пользователю. К тому же пользователь сам может посмотреть (если ему это разрешено) свой трафик по Web-интерфейсу.

Протоколирование работы KWF осуществляется в нескольких журналах. В частности, в журнале «Безопасность» отображаются все попытки несанкционированных проникновений в сеть, факты поимки вирусов, а в журнал «Фильтр» попадают сообщения от пакетных правил, для которых разрешено протоколирование работы. В отдельном журнале «Тревога» фиксируются самые серьезные нарушения (в том числе о пойманных вирусах), извещения об этих событиях могут быть отправлены брандмауэром по электронной почте на предопределенный адрес, причем возможны два формата сообщений: яркий, бросающийся в глаза — для стационарной почты и краткое текстовое сообщение — для почты, проверяемой на мобильном телефоне.

В качестве межсетевого экрана KWF представляет собой, как нынче модно говорить, масштабируемое решение. Другими словами, этот продукт прекрасно справится со своей задачей как в организации с несколькими сотнями рабочих мест, так и в домашней сети. Наглядность и логичность управления, наличие антивирусных фильтров, управление резервированием канала, развитая статистика трафика, гибкое управление пользователями, удобное и безопасное администрирование — вот те особенности, которые делают целесообразным использование KWF.

В наследство от предыдущего администратора мне осталась очень хитрая система раздачи интернета. На windows XP был установлен UserGate 2.8. Сама машина имела 2 сетевых интерфейса (локальная сеть и интернет). Крутилось все это на обычном десктопе. Логическая структура раздачи тоже была очень интересна:

1. Все пользователи были разбиты по группам в зависимости от квоты выдаваемого трафика (т.е 100mb, 200mb, 300mb, только ICQ и др.) Групп было порядка 10.

2. Авторизация пользователей происходила по ip адресу компьютера (когда в фирме было 20 компьютеров в рабочей группе со статическими адресами все было еще терпимо, сейчас же пользователей порядка 150 соответственно компьютеров примерно столько же).

Назревали с течением времени и другие проблемы:

1. Количество пользователей росло.

2. Авторизация по ip приносила много проблем. Очень трудно отслеживать перемещение пользователей, да и трафик пользователя оставался незащищенным.

3. Инфраструктура компании с рабочей группы была переведена в домен.

4. Стабильность работы провайдера оставляла желать лучшего. Поэтому был подключен Интернет от еще одного провайдера.

5. Железо на котором крутилось прокси оставалось жить недолго.

Мной был подготовлен план по переходу на другой прокси сервер.

Начнем. Планирование

1. Необходимо определиться что мы хотим (т.е. какой функционал нам необходим).

2. На какой платформе все это будет работать.

3. Как проводить авторизацию пользователей

4. Как разделить пользователей.

5. Прочие плюшки.

Ответы по пунктам.

1. Необходимо:

1.1 Нам необходим прокси-сервер который слушает локальный интерфейс на определенном порту и делает запросы на 2 других сетевых интерфейса, которые смотрят в интернет.

1.2 Так же нужно распределение нагрузки между 2 провайдерами и перенаправление запросов одному провайдеру при отказе другого.

1.3 Так же необходима поддержка NAT для работы почтового сервера.

1.4 Группы пользователей должны браться из AD и проходить аутентификацию по паролю своих учетных записей.

1.5 Возможность выдачи пользователю квоты по количеству полученных мегабайт.

1.6 Гибкие политики HTTP и FTP.

1.7 Web-сервер статистики с для пользователей

2. Платформа:

В качестве платформы была выбрана виртуальная машина на Xen Server.

В качестве связки ОС+прокси рассматривались следующие варианты.

Windows+UserGate 5 (www.usergate.ru/ )

Windows+Kerio Winroute Firewall 6 (www.kerio.ru/ru/firewall )

Выбор был остановлен на Windows+Kerio Winroute Firewall 6 (почему именно Kerio расскажу в следующей статье)

3 Авторизация пользователей.

Решено было использовать Active Directory в качестве базы данных пользователей и проводить авторизацию по логину и паролю из AD.

4. Система квот была упрощена до 4 групп - 300mb, 500mb, unlim, ICQ+корпоративные сайты.

Развертывание и эксплуатация.

1. Так как было принято решение переносить proxy-сервер на сервер виртуализации (о котором рассказывалось в предыдущих постах ). Необходимо было добавить 2 сетевых карты (для подключения интернета). Как это делается описано тут .

2. Создаем VM и останавливаем Windows XP. Для ОС делаем все необходимые настройки.

3. Настраиваем сеть. Первый локальный интерфейс получает все настройки от DHCP (который работает на контроллере домена)

Второй интерфейс выносим в подсеть 192,168,1,0

Третий интерфейс выносим в подсеть 192,168,2,0

К ним подключаются модемы.

Проверяем работоспособность сети командой traceroute и ping.

4. Устанавливаем Kerio Winroute Firewall

5. И настраиваем его (документацию берем с сайта kerio ).

В настройках нет ничего трудного. Но есть некоторые подводные камни.

1. При настройки nat для почтовго сервера мы весь трафик идущий на 110 и 25 порт заворачиваем на ip адрес почтового сервера. Проблема возникает если кто-то из пользователей пользуется почтой на сторонних сервера (например mail.ru и google.ru) через почтовые клиенты. Решением этой проблемы может быть или пользование почтой через web - интерфейс этих сайтов, либо настройка переадресации почты со стороннего сайта на корпоративный почтовый сервер.

2. Т.к. идет распределение нагрузки и отказоустойчивость 2 каналов то в ДНС-записи вашего почтового домена имеет смысл сделать некоторые изменения.

у вас есть запись в ДНС

MX xxx.xxx.xxx.xxx 10 mail.domen.ru

где ххх.ххх.ххх.ххх - это ip адрес выданый вам провайдером

вносим еще одну запись

MX ххх.ххх.ххх.ххх 20 mail.domen.ru

где ххх.ххх.ххх.ххх - это ip адрес выданый вам вторым провайдером.

При таких ДНС записях сервера почтовой пересылки будут проверять доступность первого ip и при его недоступности доставлять письма по второму ip адреса.

3. Если вы поменяете порт и адрес прокси сервера, то чтобы не бегать по офису достаточно в групповых политиках указать настройки прокси-серверов которые будут применяться автоматически. Но это касается тех браузеров у которых в настройках стоит параметр Брать настройки прокси из системы. Если например у юзера в Mozilla стоит ручная настройка прокси, то идти к нему все таки придется. Хотя. Не могу сказать точно т.к. все юзеры в моей компании используют IE.

4. У керио есть один большой минус. Нет возможности назначать квоту группе. Есть шаблон квоты для всех пользователей или необходимо выставлять квоту вручную каждому пользователю.

Ну вроде бы все.

Сейчас сервер находиться в переходном режиме т.е. мы отключаем клиентов от старого и подключаем к новому. На сегодняшний день Kerio используют порядка 65 пользователей. Особых проблем кроме вышеописанных не замечено.

Так что всем спасибо за внимание. Ждите продолжения.

Мощный комплекс для управления подключением локальной сети к интернету. Состоит из роутера и файрволла, есть кэширующий прокси-сервер (http, ftp, gopher), серверы DHCP и DNS, IP router, URL-фильтры, планировщик и многое другое, включая удаленное администрирование и поддержку VPN и VoIP, короче говоря, в программе имеется практически все, что требуется для организации качественного и безопасного подключения к Интернету, причем подключение локалки может быть осуществлено с помощью модема, ISDN или сетевой карты. Чуть не забыл еще об одной опции - функции "невидимости", позволяющей спрятать локальную сеть от Интернета.

Kerio WinRoute Firewall 6.4.1 build 3519 теги

Kerio WinRoute Firewall 6.4.1 build 3519 Мощный комплекс для управления подключением локальной сети к интернету.

OFFICE MAIL SERVER 0.7.10 "Простой, компактный, но полнофункциональный почтовый сервер для локальной сети с dial-up подключением к Интернету.

WinGate 6.2.1.1133 RU Русская версия интернет-прокси для подключения локальной сети к Интернету посредством одного соединения.

Дата добавления: 2009-11-12

Автор: Евгений Степанов

Kerio WinRoute Firewall - это мощный комплекс для управления подключением локальной сети к интернету. Разработанный для использования в корпоративных сетях, продукт защищает от внешних атак и вирусов, обеспечивает возможность определения правил доступа для блокировки, проверки и фильтрации трафика, а также позволяет ограничивать доступ пользователей к ряду сайтов на основе анализа их содержимого. Состоит из роутера и файрволла, есть кэширующий прокси-сервер, серверы DHCP и DNS, планировщик и многое другое, включая удаленное администрирование и поддержку VPN. При ремонте компьютеров в офисе я часто вижу шлююз под Kerio.

11 ноября у меня заканчивалась годовая подписка на продукт Kerio WinRoute Firewall. Продление подписки на 20 пользователей со встроенным антивирусом McAfee стоит примерно 375 евро. Было решено продлить подписку без макафи. Стоит это приблизительно 6500 рублей. Но так как изначально приобреталась лицензия с антивирусом, перед заказом подписки обязательно нужно было изменить тип базовой лицензии, иначе после генерации нового ключевого файла он просто не подцепится к нашему продукту.

Я написал письмо на info@kerio.ru с просьбой изменить тип базовой лицензии. На основании этого запроса лицензия была изменена и я через консоль сгенерировал новый лицензионный ключ. Подписка была успешно продлена. Теперь мне нужно было хотя бы частично решить проблему фильтрации интернет трафика от вирусов и вредоносных программ. Так как макафи больше не активен, а все другие антивирусные плагины являются платными, мой выбор пал на ClamWin антивирус. А эксперимент я поставил при ремонте компьютера в Крылатском .

ClamWin - свободный антивируcный сканер для платформ Microsoft Windows 98/Me/2000/XP/2003/Vista.

Скачав и установив последнюю версию ClamWin 0.95.3, я попытался активировать нужный плагин, но запускаться он отказался.

В логах сыпались ошибки типа:

Для начала я решил обновить Kerio. На данный момент была установлена версия 6.4.1. Последняя актуальная 6.7.1. В техподдержке посоветовали выполнить обновление в два этапа. Так я и сделал. Сначала обновился до версии 6.5.2, а уже потом до 6.7.1.

Выполнять обновление несложно. Скачиваем с сайта производителя нужную версию продукта, подключаемся к шлюзу и начинаем установку. При этом инсталлятор обнаружит предыдущую версию и выполнит ее обновление. В процессе обновления происходит обновление ядра, конфигурации и необходимых компонентов. Несмотря на то, что бекапы конфигурационных файлов при обновлении сохраняются автоматически в каталоге по умолчанию (у меня это C:\Program files\Kerio\UpgradeBackups), я все таки сделал образ жесткого диска, используя Acronis True Image.

IP-TV через Kerio Winroute Firewall в InterZet

Рассмотрим реализацию на примере домашней подсети 192.168.1.ХХХ

Для начала нам нужно прописать новое правило на нашем сервере для IP_TV сети, вещающей в multicast в Kerio Winroute Firewall в Traffic Policy, которое именуем IP_TV и в качестве источника указываем наш внешний сетевой интерфейс сервера, в качестве назначения указываем диапазон multicast от 224.0.0.0 по 239.255.255.255 и разрешаем всё. В качестве контроля я поставил флаг - вести лог соединений (это по вкусу). Очень может быть, что для InterZet вполне достаточно 235.10.10.X подсети, но правильнее указать весь диапазон мультикаст сети IP_TV. Итак имеем следующее:

Далее нам необходимо, т.к. KWF не работает с multicast, настроить UDP to HTTP Proxy. который входит в пакет IP-TV_Player, либо скачайте его с интернета. Найти эту софтину не сложно. Все, что нам нужно - это запустить прокси на нашем сервере, на котором уже прописано правило в KWF и выбрать внешний и внутренний интерфейсы. Порт можно не менять. Я оставил таким, как было предложено по умолчанию, т.е. 7781 .

После чего нужно запустить этот прокси сервер в качестве сервиса, нажав кнопку установить. в разделе запускать как сервис. Сервис установится и запустится, после чего вы увидите следующее:

Теперь нам нужно всего лишь настроить сам IP-TV плеер. Для этого запускаем его, вводим логин и пароль, сгенерированные предварительно в личном кабинете, и идем в настройки. Там в качестве сетевого интерфейса указываем IP адрес нашего сервера с KWF и UDP_to_HTTP_Proxy (192.168.1.1) и указываем через двоеточие порт, который ввели при настройках. У меня он по дефолту остался 7781.

Потом нажимаем закрыть и наслаждаемся IP телевидением.

Дата написания статьи: 20.11.2010

Автор статьи: Емелин Владимир Николаевич

Все вопросы на catman [собака]catmanspb.ru

При публикации статьи на своих ресурсах просьба указывать первоисточник http://www.softjoys.pro/interesting/3/

FAQ Kerio Control - UKAIP от V ITJAN:

как применить патч под Windows.

Для исправления большинства ограничений в функциях продуктов Kerio лучшим инструментом является утилита (патч) под названием Universal Kerio And Icewarp Patch FiNAL - UKAIP автор которого - незнакомый мне, но очень мной уважаемый VITJAN. известный по многим сайтам. (Версия 2.6 4 для Kerio 7.2.х. версия 2.65 для Kerio 7.3.x - суть применения не меняется, главное - правильно выбрать версию Kerio и соответствующую версию патча).

Патч является многофункциональным инструментом для исправления нескольких программных продуктов под разными операционными системами. При всех своих достоинствах у него есть один недостаток вследствие его универсальности - инструкция к нему способна вынести мозг любому.

Попробуем исправить это дело, сделав максимально понятными необходимые действия.

Учтем несколько моментов:

- для исправления разных версий Software Appliance в пакете выложены индивидуальные подробные инструкции, поэтому про эти продукты не будем говорить;

- тот, кто использует продукты IceWarp Сorporation, сам способен разобраться в оригинальной инструкции, поэтому об этом тоже упоминать не будем;

- все функции, подлежащие исправлению - проверка лицензии, антивирус McAfee. антивирус Sophos. система IDS\IDL Snort и WebFilter - могут сосуществовать только в одной версии Kerio Control - 7.0.1 build 1098. поэтому будем говорить про нее ( в более свежих версиях также все работает, но требуются дополнительные действия в зависимости от номера версии ) ;

- там, где действия будут зависеть от версии Kerio, будем уточнять особенности;

- для исправлений антивирусов и Snort требуется локальное зеркало - веб-сервер. Vitjan использует для целей создания и наполнения контента такого сервера пакет KSUK.v1.02-ViTYAN, в который включены утилиты для обработки исходных файлов Sophos. Мы применим утилиты из этого пакета, но с ограничениями - веб-сервер создадим по-своему, наполнять его также будем по своим правилам, работу с Snort вообше сделаем самостоятельно.

Мы предполагаем, что создаваемая нами система должна жить долго и счастливо, а потому будем поступать надежно - берем подходящее по производительности железо, берем лучшую на данный момент для этих целей операционную систему Windows 2008 Server R2 SP1. устанавливаем ее и конфигурируем для получения максимальной производительности серверных процессов. Для будущих целей устанавливаем роли Hyper-V, IIS7 -сервера. DNS- сервера и можно установить роль WSUS. По горячим следам установки создаем две виртуальные машины с гостевой осью не ниже Windows 7 32- и 64-бит. Выключаем на всех трех машинах ненужные службы, УАК, Дефендер и проч. радости. Если хотим обновлять виртуалки - настраиваем их на обновление с нашего WSUS. Убеждаемся, что сетевые карты установлены, подключены и работоспособны. (я ничего не говорю про настройку виртуальных сетей - полагаю, что этот вопрос затруднений не вызвал). У нас есть доступ к интернету и все необходимые сведения от провайдера.

Все, мы готовы к любым передрягам на долгие годы.

Скачиваем и устанавливаем дополнительные антивирусные программы - McAfee Enterprise 8.8 и Clam Antivirus

Создаем и настраиваем локальный веб-сервер для будущих обновлений. Не задумываемся о том, как бы обойти этот этап - это глупо.

Скачиваем и распаковываем пакет К UAS для управления будущими обновлениями.

А вот тут надо соблюсти несколько несложных условий:

ПЕРВОЕ И ГЛАВНОЕ - НА ДАННОМ КОМПЬЮТЕРЕ НЕ ДОЛЖЕН БЫЛ БЫТЬ УСТАНОВЛЕН РАНЕЕ НИКАКОЙ ПРОДУКТ Kerio. НИКАКОЙ и НИКОГДА . Если ваша установка Kerio пройдет с ошибкой - переустанавливайте систему без сомнений. Именно поэтому мы создали две виртуалки, чтобы можно было легко изобразить новенькую машинку, не отмеченную Kerioтством.

ВТОРОЕ ПРИНЦИПИАЛЬНОЕ - мы будем ставить Kerio Control в директорию

C:\Program Files\Kerio

и ни в какую другую, что бы нам не предлагал инсталлятор. Не пропустите этот момент при установке =- очень пригодится впоследствии, поверьте на слово.

ТРЕТЬЕ ВАЖНОЕ - мы отключили УАК и мы - админы на нашем хосте. Никогда не работайте под встроенной учетной записью Администратор, создайте нового админа с именем латинскими буквами и устанавливайте Kerio под его профилем.

Обычно установка проходит без особых проблем. Повлиять может только глупое вмешательство в настройки системы - изменение настроек NTFS вроде отключения длинных имен и проч. подобные глупости. После установки весьма желательно компьютер перегрузить.

НИЧЕГО НЕ ПАТЧИМ.

КОНФИГ НЕ МЕНЯЕМ.

В триальной версии настраиваем доступ в интернет БЕЗ КАКИХ-ЛИБО ОГРАНИЧЕНИЙ и ОБЯЗАТЕЛЬНО РЕГИСТРИРУЕМ ТРИАЛЬНУЮ ВЕРСИЮ Kerio - фиксируем полученный номер типа TW029-RT4EW.

После регистрации обязательно обновляем Sophos, Snort и обязательно убеждаемся, что WebFilter активен.

ОБЯЗАТЕЛЬНО ПЕРЕГРУЖАЕМСЯ и проверяем еще раз, что все дополнительные модули активны - и Sophos, и Snort, и WEBFilter.

Все эти манипуляции придется производить не раз на чистой виртуальной машине, поэтому к отработке навыков по первичным действиям надо отнестись очень серьезно потому, что любая ошибка на виртуалке приведет к бану вашего основного хоста, а это уже серьезно.

Kerio установлен, запускается и останавливается по командам диспетчера служб без ошибок, система не тормозит - значит, пришло время исправлять недостатки.

1. Останавливаем службу Kerio Control или через диспетчер задач, или через KerioMonitor.

Физически отключаемся от Интернета.

Не пожалеете об этом - береженого Бог бережет, не береженого конвой стережет.

2. Создадим папку C:\BACKUP и скопируем туда файлы

C:\Program Files\Kerio\WinRoute Firewall \ winroute.exe

C:\Program Files\Kerio\WinRoute Firewall\avirplugins \avir_-sophos.dll

мы сохраним на всякий несчастливый случай оригинальные файлы перед исправлением.

3. Из папки .\Windows (X64) пакета UKAIP копируем оба файла ukaip64.exe и ukaip4alt.exe в

C:\Program Files\Kerio\WinRoute Firewall и C:\Program Files\Kerio\WinRoute Firewall\avirplugins

Смысл в двух файлах - на некоторых относительно старых компах и на некоторых типах процессоров файл ukaip64.exe отрабатывает с ошибкой. В таком случае надо использовать файл ukaip4alt.exe. повторно введя такую же команду.

4. На рабочем столе создадим ярлык для cmd.exe - командного интерпретатора. Через ПКМ запустим его от имени администратора.

5. В появившемся окне наберем руками или через копи-паст команду для перехода в директорию Kerio:

c:\windiws\system32>cd C:\Program Files\Kerio\WinRoute Firewall

6 . Нам требуется WebFilter, поэтому первым действием будет его исправление (если данный компонент не требуется, то действие можно пропустить - но зачем отказывать себе в лишних возможностях?).

Тут несколько пояснений:

- мы используем созданный нами локальный сервер обновлений. расположенный на этом же хосте, где и Kerio. В принципе, таким сервером может выступать абсолютно любой веб-сервер, в том числе - встроенный сервер Kerio. Совершенно неважно - какой порт слушает этот сервер и где он расположен, он должен быть доступен по имени или адресу и его доступность мы должны проверить через браузер. Главное требование - в корне этого веб-сервера должен находиться файл getkey.php. в котором помещена информация о номере ключа лицензии.

- структура файла getkey.php проста

<?php echo "0:ko:53729:620755653:86400";?>

то, что является номером ключа. представляет собой цифры 53729:620755653. Этот код регулярно меняется и его надо эпизодически вручную перезаписывать в этот самый файл. Мы попозже выясним, что и как надо делать. А пока мы просто его скопируем и все.

Таким образом, при патче мы обязаны указать УРЛ-адрес веб-сервера. Какой? Общее требование - формат http(s)://< имя_или_адрес >:< номер_порта >. Особенность - если указан протокол https. то веб-сервер должен иметь сертификат, выданный одним из мировых поставщиков, а Kerio должен иметь возможность его проверить через Интернет - мы это исключаем полностью. Поэтому указывать надо только протокол Http - вопреки расхожему мнению для обновлений используются оба протокола - если недоступно шифрование, оно не используется. Т.е. при использовании встроенного веб-сервера Kerio Control можно указать адрес http://localhost:4080/. при использовании встроенного веб-сервера Kerio коннект - http://localhost:4040/. для нашего сервера - http://updater/ и т.д.

При создании локального веб-сервера обновлений мы определились с возможными именами ( сервер слушает на порту 80) :

Выбираем любое - для WebFilter это неважно, например http://updater/.

Для исправления WebFilter в окне смд набираем одну из команд:

C:\Program Files\Kerio\WinRoute Firewall > ukaip 64 .exe winroute.exe --force-trial-for-plugins-with-license --enable-kerio-to-esoft-redirect --enable-custom-license-server-for-webfilter= http://updater/

ВНИМАНИЕ. В версии патча 2.63 не следует использовать

ключ -А - он не работает.

Разница между командами - в подробностях. Со свичом -А патч начнет работать, задавая по ходу дела кучу непонятных вопросов, на которые надо давать ответы. Среди прочего будет запрошен УРЛ-адрес, по которому можно получить скрипт с действующим ключом и сам этот ключ, все остальное - ненужный мусор.

- при патче большинство вопросов относится к генерации файла getkey.php - месте его расположения, содержании и проч. Поскольку у нас есть образец этого файла getkey.php мы просто скопируем его в корень веб-сервера и этим пока ограничимся.

- при вводе ключа по ходу патча надо заменить двоеточие на прямой слэш, т.е. вводить так: 53729 / 620755653. Можно вводить любые цифры в указанном формате, это ни на что не повлияет.

Таким образом, мы можем на все вопросы патча давать любые ответы, но обязаны указать УРЛ-адрес веб-сервера.

Во втором случае или никаких вопросов не последует, или будет запрошен номер ключа. В любом случае будет установлен указанный адрес для получения файла getkey.php. Свич -А предназначен для любопытных, второй вариант - для опытных.

ВАЖНО: этот метод работает и в более ранних версиях Kerio Winroute Firewall. но в версиях Kerio Control 7.1.x есть ноанс - изменен механизм активации лицензии в Kerio, влияющий на активацию Вебфильра при использовании веб-серверов, не поддерживающих PHP. например - на созданном нами локальном зеркале обновлений. Суть изменений состоит в порядке обработки полученного от веб-сервера содержания файла getkey.php ,

Для нормальной работы WebFilter с таким сервером обновлений следует изменить содержание этого файла:

<?php echo "0:ko:53729:620755653:86400";?>

должно быть

0:ko:53729:620755653:86400

Измененный файл может использоваться на любых серверах, в т.ч. поддерживающих PHP. например - во встроенном веб-сервере Керио.

ВАЖНО: мы можем не использовать совсем локальный сервер обновлений и воспользоваться встроенным веб-сервером самого Kerio - никакой разницы для активации веб-фильтра это не имеет и может оказаться более удобным во многих случаях. В этом случае в качестве адреса целесообразно использовать адрес http://localhost:4080 /. отключив в консоли Kerio перенаправление на защищенное соединение для веб-интерфейса. Файл getekey.php необходимо расположить по адресу

7. Закончим необходимые действия с файлом winroute.exe. Сгенерируем лицензию для отображения информации в заставке консоли Kerio. В окне интерпретатора наберем команду:

Патч попросит указать название организации и имя пользователя - указывайте что угодно. Название организации будет отображаться в консоли Kerio, имя - нигде.

Эта команда сгенерирует файл лицензии license.key (название принципиально), который мы в проводнике перенесем в папку C:\Program Files\Kerio\WinRoute Firewall \ license.

ВАЖНО: никогда не пытайтесь устанавливать эту лицензию через менеджер лицензий в консоли Kerio. Суть данного патча - лицензия вообще не нужна, она просто есть картинка и ничего более.

Ну и, наконец, главное - снимем триальный период (если мы не активировали WebFilter). Это самая простая команда:

ВАЖНО: Если проводился патч WebFilter, то данное действие не требуется и скорее всего оно завершится с ошибкой, поскольку указанные свичи уже обеспечивают снятие триального периода. Ничего страшного в таком сообщении нет.

После этого Kerio работоспособен.

8. Если нам потребуется McAfee - а зачем же отказываться от отличного антивируса - то скачиваем необходимые для этого элементы и размещаем их в соответствии с рекомендациями.

9. Переходим к антивирусам. В окне интерпретатора вводим команды:

Нам опять потребуется указать на этот раз имя (или адрес) нашего веб-сервера обновлений. а для McAfee еще и относительный путь. Мы определились, что полный УРЛ для McAfee - http://updater/ mcafee/ поэтому, несмотря на то рекомендации Vitjan "UKP вопросит вас ввести DNS имя вашего сервера и относительный путь к папке обновлений" мы укажем именно УРЛ.

C:\Program Files\Kerio\WinRoute Firewall \avirplugins>ukaip64.exe avir_mcafee.dll --enable-custom-update-mirror-for-mcafee

именно так, со слешем.

Для версий 7.1.х и новее эта процедура не требуется. В качестве второго антивируса плагин может быть отредактирован прямо из консоли Kerio !

Ну, а теперь Sophos:

Патч запросит два параметра - имя сервера обновлений и имя файла, описывающего структуру веб-сервера. где размещены обновления для Sophos. Т.е. - не полный путь, как у McAfee. и не УРЛ как у WebFilterа, а IP- адрес или ДНС-имя. Это недоработка автора патча. Ответим:

> updater / ( antivirus-updater.MyLocalDomain.ru / - как еще один пример )

Файл ukerav.php свое имя и свое содержание получил от Vitjan. вообще он может называться как угодно - у Kerioтов он называется update.php и структура его может быть самой разнообразной. Чтобы не плодить разнообразие, сохраним и имя, и структуру.

ВАЖНО. В версии Kerio Control 7.1.х УРЛ сервера обновлений не должен быть корочк 23 знаков, поэтому для этой версии необходимо использовать другой из наших возможных адресов: http://antivirus-updater.MyLocalDomain.ru/ В версиях 7.2.х этого уже не требуется.

10. Остается Snort, но для него патч не требуется - читаем здесь.

С исправлениями все - и ничего сложного, вся сложность в подготовительной работе.

НО ЭТО ЕЩЕ НЕ КОНЕЦ.

НИ В КОЕМ СЛУЧАЕ НЕ ПОДКЛЮЧАЕМ Kerio К ИНТЕРНЕТУ !

Сначала осознаем - а что мы сделали? Мы изменили некоторые параметры Kerio и его отдельных модулей, но не все возможные (и недекларированные) параметры. Что-то осталось нетронутым. Мы указали пути к локальному серверу, но в принципе - его еще может и не быть, мы задали условия, но можем их не выполнять. Мы сделали главное - создали возможность для использования Kerio нестандартных параметров.

Если у нас есть файлы конфигурации от предыдущих рабочих инсталляций - копируем их в папку с Kerio. Еще раз проверяем, что Интернет не подключен и стартуем службу Kerio.

Если служба запустилась без ошибок, открываем консоль управления и соединяемся с Kerio. Проверяем заставку - там все без ограничений на имя организации, которую вы указали при патче. Тогда все отлично, и немедленно делаем главное действие - запрещаем доступ к сайтам, которые могут распознать нашу незаконную конфигурацию.

Для этого создаем группу IP- адресов, в которую заносим те адреса и диапазлны, которые указаны вот здесь. В правилах трафика верхними строчками запрещаем любой доступ к \ от этой группе(-ы). Это принципиально важное действие.

Если у нас уже создан и актуализирован сервер обновлений Snort, то запускаем скрипт control_snort.bat из пакета KUAS и проверяем лог на наличие ошибок.

Только после этих процедур можно подключить Интернет и начать настройку Kerio согласно вашим потребностям. В консоли управления подключаем внешний антивирусный плагин - McAfee или ClamAV. в настройках Snort отключаем обновленния - они нам больше не нужны, в правилах фильтрации http- трафика настраиваем WebFilter. Все проблемы устраняем правильной настройкой соответствующих модулей по описаниям, изложенным в факе.

команды для патча Kerio при заданных условиях:

C:\Program Files\Kerio\WinRoute Firewall > ukaip 64 .exe winroute.exe --force-trial-for-plugins-with-license --enable-kerio-to-esoft-redirect --enable-custom-license-server-for-webfilter= http://updater/

C:\Program Files\Kerio\WinRoute Firewall \avirplugins>ukaip64.exe avir_mcafee.dll --enable-custom-update-mirror-for-mcafee

Осталось напомнить о виртуальных машинах. А все просто - вы восстановите любые повреждения, повторив весь этот путь на чистой машине и перекопировав потом папку Kerio на боевой сервер :) при сохраненных конфигах, разумеется. В критических случаях вы обновите все в нужный момент без всяких ухищрений. Да и потренироваться всегда сможете.