Рейтинг: 4.5/5.0 (1920 проголосовавших)

Рейтинг: 4.5/5.0 (1920 проголосовавших)Категория: Windows: Сканеры, сниферы

рекомендуем!

Программа для наблюдения за компьютерами служащих в локальной сети. Позволит выявить деятельность, не имеющую отношения к работе, покажет, насколько рационально ваши сотрудники используют рабочее время.

Бесплатная программа, которая позволяет сканировать WiFi сети и проводить их диагностику.

Advanced Port Scanner - это компактный, быстрый, надёжный и простой в использовании сканер портов для Windows

Простой в использовании сканер портов и IP адресов локальной сети. Используя данную программу можно сканировать заданный диапазон IP-адресов и их портов. Она проста в использовании и не требует установки.

Программа для мониторинга и анализа сетевых пакетов в беспроводных сетях стандартов 802.11 a/b/g/n, объединяющая в себе производительность, гибкость и удобство использования.

Программа для слежения за компьютером. Собирает данные о запущенных программах, сохраняет всё, что было набрано на клавиатуре, делает снимки экрана, перехватывает сообщения и пароли, посещённые сайты

Бесплатная программа для проверки прокси-серверов. Определяет не только протокол, но также страну и город. Это становится возможным благодаря взаимодействию с нашим сервером. Программа многопоточная!

Представляет собой удобный, интуитивный интерфейс для отслеживания и анализа активности пользователей за вашим компьютером.

AnProxy - беплатная программа для поиска рабочих прокси серверов

AnProxy загружает из интернета список прокси серверов, проверяет их, и выводит информацию о работоспособности серверов, и др.

Sniffing — Sniff ing, n. (Physiol.) A rapid inspiratory act, in which the mouth is kept shut and the air drawn in through the nose. [1913 Webster] … The Collaborative International Dictionary of English

Sniffing — Sniff Sniff, v. i. [imp. & p. p.

Sniffing — Sni?ffing [englisch] das, s, das Schnuffeln. * * * Sni?f|fing, das; s [engl. sniffing] (Jargon): Sniff … Universal-Lexikon

Sniffing — Snif|fing das; [s] <aus gleichbed. engl. sniffing> (Jargon) das Sniffen … Das gro?e Fremdworterbuch

sniffing — snE?f n. short inhalation through the nose; sound of a sniff; odor, scent v. inhale through the nose; smell; express disapproval by making a sniffing sound; take into the the nose by inhaling; perceive, sense … English contemporary dictionary

Sniffing — Dieser Artikel oder Abschnitt bedarf einer Uberarbeitung. Naheres ist auf der Diskussionsseite angegeben. Hilf mit, ihn zu verbessern, und entferne anschlie?end diese Markierung. Ein Sniffer (engl. „to sniff“ fur riechen, schnuffeln) ist eine… … Deutsch Wikipedia

sniffing — noun A sniff sound or action … Wiktionary

sniffing — ? n. m. >SECU Ecouter une ligne par laquelle transitent des paquets de donnees pour recuperer a la volee (et illegalement) les paquets qui peuvent etre interessants (qui contiennent par exemple le mot password. ) … Dictionnaire d'informatique francophone

Sniffing — Sni?f|fing ?n.; Gen. od. s; Pl. unz.? Einatmen der Dampfe bestimmter Stoffe (z. B. Klebstoffe, Losungsmittel), um einen Rauschzustand herbeizufuhren, Schnuffeln [Etym. engl. »Schnuffeln«] … Lexikalische Deutsches Worterbuch

sniffing — n.m. Inf. Technique de piratage de donnees confidentielles … Le dictionnaire des mots absents des autres dictionnaires

sniffing — sniff?ing noun and adjective • • • Main Entry: ^sniff … Useful english dictionary

Понедельник, 26 января 2009 г.

Просмотров: 9115

Сниффинг - это перехват пакетов, передающихся между двумя компьютерами. Перехват может произойти в любой точке маршрута данных. В локальной сети перехватчиком может быть любой узел сети, в интернет - провайдер.

Проблема сниффинга в Интернете решается очень просто. Нужно передавать приватные данные в зашифрованном виде (протоколы SSH и SSL). Для понимания поцесса посмотрим на сниффинг в локальной сети.

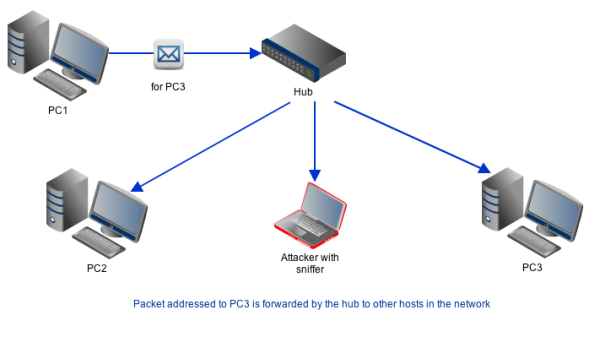

Перехватить пакет в Ethernet-сети очень просто. В Ethernet-сети любой отправленный пакет предназначается каждому компьютеру. Компьютер смотрит поле адреса получателя и сравнивает его со своим адресом. Если адреса совпадают, пакет будет принят, иначе - отброшен. Это в сети с концетраторами. Концентратор сети - это устройство, которое просто повторяет принятый от машины пакет на все свои порты. Если компьютер определит, что пакет предназначен для него, он его примет.

Если пакет не предназначен для него, он будет отброшен. Но если перевести сетевой плату в специальный режим (promiscuous mode), то она будет принимать все полученные пакеты, независимо от того, кому они предназначались.

Самая большая угроза сниффинга состоит в перехвате паролей часто используемых протоколов - Telnet, FTP, POP3, HTTP, которые передают информацию о пароле в сети в открытом виде. С помощью сниффинга можно перехватывать даже передаваемые по сети файлы, прикрепленые к какому-нибудь письму.

Популярный сниффер пакетов для Linux - программа Ethereal. Программа обладает удобным графическим интерфейсом, позволяет просматривать как список всех перехваченных пакетов, так и отдельно содержимое каждого пакета. Имеется версия Ethereal и для Windows.

Сниффер можно не устанавливать на каждой машине сети. Достаточно установить его на одной взломаной машине или на своей машине - если машина находится в локальной сети.

Если нужна текстовая версия программы, то удобнее использовать текстовый сниффер - например Ettercap или tcpdump .

# tcpdump -n -i eth0

tcpdump: listening on eth0

11:00:10.791318 172.16.3.1.ssh > 172.16.3.9.4768: P 2499905071:2499905139(68) ack 574707570 win 6432 (DF) [tos 0x10]

Sniffing — Sniff ing, n. (Physiol.) A rapid inspiratory act, in which the mouth is kept shut and the air drawn in through the nose. [1913 Webster] … The Collaborative International Dictionary of English

Sniffing — Sniff Sniff, v. i. [imp. & p. p.

Sniffing — Sni?ffing [englisch] das, s, das Schnuffeln. * * * Sni?f|fing, das; s [engl. sniffing] (Jargon): Sniff … Universal-Lexikon

Sniffing — Snif|fing das; [s] <aus gleichbed. engl. sniffing> (Jargon) das Sniffen … Das gro?e Fremdworterbuch

sniffing — snE?f n. short inhalation through the nose; sound of a sniff; odor, scent v. inhale through the nose; smell; express disapproval by making a sniffing sound; take into the the nose by inhaling; perceive, sense … English contemporary dictionary

Sniffing — Dieser Artikel oder Abschnitt bedarf einer Uberarbeitung. Naheres ist auf der Diskussionsseite angegeben. Hilf mit, ihn zu verbessern, und entferne anschlie?end diese Markierung. Ein Sniffer (engl. „to sniff“ fur riechen, schnuffeln) ist eine… … Deutsch Wikipedia

sniffing — noun A sniff sound or action … Wiktionary

sniffing — ? n. m. >SECU Ecouter une ligne par laquelle transitent des paquets de donnees pour recuperer a la volee (et illegalement) les paquets qui peuvent etre interessants (qui contiennent par exemple le mot password. ) … Dictionnaire d'informatique francophone

Sniffing — Sni?f|fing ?n.; Gen. od. s; Pl. unz.? Einatmen der Dampfe bestimmter Stoffe (z. B. Klebstoffe, Losungsmittel), um einen Rauschzustand herbeizufuhren, Schnuffeln [Etym. engl. »Schnuffeln«] … Lexikalische Deutsches Worterbuch

sniffing — n.m. Inf. Technique de piratage de donnees confidentielles … Le dictionnaire des mots absents des autres dictionnaires

С помощью входящей в состав BackTrack утилиты arpspoof. проспуфим ARP-таблицу, для перехвата трафика:

arpspoof -i wlan0 -t 192.168.0.103 192.168.0.1

Click to expand.

где IP 192.168.0.103 – машина жертвы

IP 192.168.0.1 – интернет шлюза.

Собственно, теперь весь трафик жертвы идет через нашу машину и мы можем вылавливать логины и пароли даже при авторизации через «защищенный протокол» HTTPS. Сама программка SSLstrip при запуске создает в “Home folder” лог файл sslstrip.log. но для верности и удобства пользования можно дополнительно запустить Wireshark .

Вот живой пример авторизации жертвы через HTTPS на сайте вКонтакте:

Выводим sslstrip.log:

Смотрим логин с паролем вКонтакта через Wireshark:

Таим же способом может, быть успешно перехвачена авторизация на mail.ru, yandex.ru и т.п.

В этом топике находиться мануал по сниффингу HTTPS, при помощи Ettercap входящей в состав BackTrack 5. ТЫК

// добавлено в карту раздела.

Packet sniffing is used within a network in order to capture and register data flows. Packet sniffing allows you to discern each individual packet and analyze its content based on predefined parameters.

Packet sniffing allows for very detailed network monitoring and bandwidth usage analysis. It, however, requires a broader knowledge of networks and their inner functions, in order to be able to recognize the relevance of the data being monitored.

Advantages of Packet Sniffing How to Set up Packet SniffingPacket sniffing sensors generally use the host machine's network card, but can be configured to use monitoring ports found on some networking devices using port mirroring / forwarding in order to monitor the overall network bandwidth utilization.

Using a device equipped with a "monitoring port" or "port mirroring" you can use packet sniffing to monitor all the traffic in your network. Most unmanaged switches do not have this feature, many managed switches do.

Port mirroring is used on a network switch to send a copy of all network packets seen on one switch port to a monitoring network connection on another switch port. This is commonly used for network appliances that require monitoring of network traffic, such as an intrusion-detection system. Port mirroring on a Cisco Systems switch is generally referred to as SPAN. You can also use an old-fashioned hub. Hubs send all network packets to all ports, but they are a lot slower than switches.

Note: If you have several switches/routers you may not see all traffic if you only monitor one device

Further information on setting up PRTG's build in packet sniffer can be found in the manual and in the knowledge base .

Дата публикации: 05.04.2003

Количество просмотров: 39337

(). Вступление.Вообще говоря, у меня были некоторые сомнения в том, что информация о сниффинге (sniffing) должна быть опубликована. Однако, для провайдеров это относительно небольшой вред. Ведь никто не обещал защищать трафик клиента на просторах Интеренет, где он доступен каждому любопытному админу (другое дело, что никому это обычно не интересно).

У серьезных мультисервисных сетей есть ответ сниффингу - тегированные VLANы. Физически не ломается со стороны Ethernet. В то же время, к бичу домашних сетей, воровству трафика, просмотр чужих пакетов имеет достаточно отдаленное отношение (хотя заметное неудобство доставляет). Да и частная защита для оборудования провайдера есть сравнительно надежная - фиксация ARP-таблицы.

Но пользователь выглядит совсем беззащитным. Понятно, что задача оператора связи - дать абоненту нужную услугу, и постараться повысить при этом свой доход. А поэтому - стоит ознакомиться с арсеналом средств сниффинга. Хотя бы для понимания серьезности проблемы.

В общем, надеюсь что статья-перевод Rafter'а окажется полезен и провайдерам, и пользователям. А кому про сниффинг знать не желательно, увы, давно все знают.

Сниффинг сети на коммутаторах.Для большинства организаций угроза сниффинга является в значительной степени внутренней угрозой. Хакеру из Интернет, например, нелегко использовать снифферы для прослушивания трафика локальной сети. Но это не должно вас успокаивать.

В последнее время наметилась тенденция обновления сетевой инфраструктуры, при которой хабы (концентраторы) заменяются на свитчи (коммутаторы). При этом часто приводится довод, что локальная сеть на коммутаторах будет обладать и повышенной безопасностью. Однако, как мы увидим ниже, уязвимы и такие сети. Сниффинг в локальных сетях, построенных на коммутаторах, возможен! Любой, имея ноутбук и соответствующее программное обеспечение, может, подключившись к свободному порту коммутатора, перехватывать пакеты передаваемые от одного компьютера к другому.

Утилиты для сниффинга появились с первых дней появления самих локальных сетей и предназначались для облегчения сетевого администрирования. Однако в соответствующих руках эти утилиты - снифферы - стали мощным инструментом хакеров, позволяющие перехватывать пароли и другую информацию, передаваемую по локальной сети.

Традиционно снифферы считаются довольно сложными утилитами, требующими определенного умения для работы с ними, зачастую еще и с непростыми руководствами. Все это изменилось в последние несколько лет, когда появились и стали широко применяться легкие в использовании специализированные снифферы паролей. Многие из этих утилит нового поколения свободно доступны в Интернет. Имея встроенную базу данных, позволяющую понимать многие сетевые протоколы, снифферы фильтруют сетевой трафик на лету, выделяя только требуемую информацию (такую как связку usernames - passwords).

Сниффинг в локальной сети без коммутаторов - хорошо проработанная технология. Большое количество коммерческих и некоммерческих утилит делает возможным прослушивание сетевого трафика и извлечение необходимой информации. Идея заключается в том, что для прослушивания сетевого трафика, сетевая карта компьютера переводится в специальный режим "promisc mode". После этого весь сетевой трафик (несмотря на его предназначение), достигший сетевой карты, может быть доступен снифферу. Подробное объяснение того как работает сниффер можно найти здесь (Graham, Robert. "Sniffing (network wiretap, sniffer) FAQ". Version 0.3.3. 14 September 2000.

В локальной сети с коммутаторами для прослушивания сетевого трафика потребуется больше изобретательности, поскольку коммутатор направляет только тот трафик, который предназначен для конкретного компьютера (Tyson, Jeff. "How LAN Switches Work"). Однако, существует ряд технологий, которые позволяют преодолеть это ограничение.

Сниффинг в локальной сети без коммутаторов.

В ЛВС без коммутаторов последнее поколение снифферов является высокоэффективным средством для получения паролей и другой необходимой информации из сети. Большинство обычно используемых протоколов либо передают данные явным образом (так называемый plaintext, который может быть легко перехвачен), либо не используют достаточно стойкую криптографию для предотвращения перехвата и расшифровки. Примерами протоколов, передающих данные явным образом, являются SMTP, POP3, SNMP, FTP, TELNET и HTTP. Также, и хорошо известный Microsoft's LM (LAN Manager) криптопротокол, используемый для аутентификации Windows клиентов - беззащитен от перехвата и расшифровки. Microsoft пыталась преодолеть уязвимость в протоколае LM, введением протокола NTLM (v1 и v2). NTLM улучшился, но все еще незащищен от сниффинга и крэкинга. (Seki, Hidenobu. "Cracking NTLMv2 Authenication") .

Утилиты для сниффинга в локальной сети без коммутаторов.

Поиск в Интернет дает большое количество свободно доступных снифферов. Имеет смысл рассмотреть хотя бы две утилиты dsniff и ScoopLM, которые особенно хороши для перехвата паролей.

Для протоколов, осуществляющих передачу явным образом, для перехвата username, password и другой информации очень полезна утилита dsniff (Song, Dug. "dsniff"). Она доступна для различных клонов Unix, а также портирована (правда, более ранняя версия) для Windows (Davis, Michael. "dsniff").

В дополнение к возможности перехвата информации, передаваемой с использованием протоколов, передающих информацию явным образом, dsniff исключительно хорош и как фильтр перехватываемого трафика. Он отображает на дисплее только интересующую информацию, например, usernames и passwords. Dsniff можно охарактеризовать как "Пароль на блюдечке с голубой каемочкой", поскольку эта утилита делает перехват необходимой информации тривиальным упражнением для начинающих. Пример работы утилиты (портированной под Windows) и собирающей необходимую информацию в небольшой сети изображен на рисунке:

L0phtcrack - хорошо известная утилита, способная перехватывать имена пользователей и зашифрованные пароли Win'NT/2k из сети. К сожалению, это коммерческая утилита, доступная отсюда ("L0phtcrack 4"). Однако существуют и другие, freeware программы, способные выполнять ту же работу и очень простые в использовании.

Великолепный пример - утилита ScoopLM (Seki, Hidenobu. "ScoopLM". January 2002). которая является freeware и может быть загружена из Интернет. ScoopLM может перехватывать имена пользователей и LM/NTLM зашифрованные пароли Win'NT/2k.

Ее собрат - BeatLM (Seki, Hidenobu. "ScoopLM". February 2002) может вскрывать зашифрованные пароли, которые собирает ScoopLM, как методом прямого перебора (brute-force), так и с использованием словарей. Вместе эти утилиты представляют значительную угрозу безопасности сети без коммутаторов с компьютерами под управлением Win. Рисунок отображает работу утилиты ScoopLM, перехватывающей имена пользователей и их зашифрованные пароли, которые затем могут быть сохранены в файл и загружены в BeatLM для расшифровки.

Приведенные выше примеры показывают, насколько легко раскрыть информацию, перехватывая трафик в сети без коммутаторов. Это стало одним из побудительных мотивов для модернизации сетей и замены хабов на коммутаторы. Существует и много других доводов в пользу этого - как, например, увеличение производительности модернизированной сети. Но стоит помнить, что решить проблему сниффинга не удастся. Следующий раздел покажет почему.

Сниффинг в локальной сети с коммутаторами.

Казалось бы, что замена хабов на коммутаторы в локальной сети должна в значительной степени смягчить угрозу сниффинга. Ведь коммутатор направляет сетевой трафик только тому компьютеру сети, которому он предназначен, и если компьютер "A" обменивается пакетами с компьютером "B", то компьютер "С" по идее, не способен перехватывать этот трафик.

Коммутатор гарантирует, что этот трафик не попадает на порты, для которых не предназначен. Передача пойдет только на те порты, к которым подключены компьютеры "A" и "B". Однако существует ряд технологий, разрушающие приведенную выше идеальную схему, позволяя компьютеру "С" перехватывать сетевой трафик между компьютерами "A" и "B".

Как осуществить сниффинг в сети с коммутаторами.

Cуществует ряд технологий, которые делают возможным сниффинг в сетях с коммутаторами и которые включают такие элементы, как ARP spoofing, MAC flooding и MAC duplicating (Whalen, Sean. "An Introduction to ARP Spoofing". Revision 1. April 2001). Все утилиты, приводимые в статье, используют технологию ARP spoofing.

ARP spoofing - относительно новая технология, классическая атака "man-in-the-middle" (Cohen, Fred. "The All.Net Security Database". May 1999). Для понимания ее сути рассмотрим следующий пример. Возьмем предыдущую схему с тремя компьютерами, подключенными к коммутатору, в которой компьютер "С" собирается перехватывать сетевой трафик между компьютерами "A" и "B". Для этого "С" представляется "A" как "B". Затем, когда "A" посылает трафик для "B" он перехватывается "C". "С" пересылает полученную информацию "B" представляясь как "А". "С" также выполняет подобную роль при передаче трафика от "B" к "А".

Сначала, однако, нам необходимо понять, как происходит нормальный обмен между компьютерами "А" и "В". Для этого компьютеру "А" необходим МАС адрес компьютера "В". Для его получения, компьютер "А" проверяет в своем ARP кэше, имеется ли там уже МАС адрес компьютера "В". Если да, то используется МАС адрес, полученный из ARP кэша. Если нет, то компьютер "А" посылает широковещательный (broadcast) ARP запрос.

Компьютер "В" отвечает, посылая свой MAC (и IP) адреса. IP адрес компьютера "В" и соответствующий ему МАС адрес сохраняются в ARP кэше компьютера "А" для дальнейшего использования. Теперь можно начинать посылать пакеты с данными для компьютера "В". Аналогичные процессы происходят и на компьютере "В", собирающегося обмениваться пакетами с компьютером "А". Предположим, что компьютеры "А" и "В" установили МАС адреса друг друга и обмениваются пакетами через коммутатор. Как компьютер "С" может перехватить этот трафик? Именно здесь приходит на помощь ARР spoofing.

Первым шагом будет представление компьютера "С" под видом компьютера "В" компьютеру "А". Если это будет достигнуто, сетевой трафик, предназначенный для "В" изменит маршрут и попадет к компьютеру "С". Таким же образом, необходимо все проделать и по отношению к компьютеру "В".

Как всего этого достигнуть? Ответ прост - компьютер "С" должен как бы "отравить", переписать АRP кэш как на компьютере "А", так и на компьютере "В". ARP - это протокол, не требующий аутентификации, так что ARP просто повторяет посылку пакетов каждому хосту сети для обновления его кэша (Montoro, Massimiliano. "Introduction to ARP Poison Routing (APR)") Revision 1.0. .

Так, компьютер "С", посылая ложный ARP пакет для компьютера "А", как бы инструктирует компьютер "А" посылать пакеты, предназначенные для компьютера "В", на компьютер "С". Ложный ARP пакет для компьютера "А" приводит к принудительному обновлению его ARP кэша. В обновленном ARP кэше IP адрес компьютера "В" будет соотнесен с МАС адресом компьютера "С". Это означает, что весь трафик, предназначенный компьютеру "В" попадет сначала на компьютер "С". Следующая таблица показывает, что случилось с ARP кэшем компьютера "А":

ARP кэш "А" до посылки ложного ARP пакета с "С"

Эта статья сделана сугубо в ознакомительных целях и автор не несёт какой либо ответственности за последствия использования материалов данной статьи

Статья не закончена

Немного теории Я не буду заново изобретать велосипед, статей на эту тему масса, но для меня они были не удовлетворительные и непонятными, потому пишу свой вариант с пояснениями и дословным How-To, буду рад дополнениям и поправкам, так как пишу на основе своих знаний и без большой компетентности и опыта в вопросе Давайте разберёмся, sniffing это отлавливание пакетов с некой информацией из сети, в данном случае беспроводной. Пакеты содержат в себе некоторую зашифрованную информацию. Если кто-то пытался «стать хакером» то думаю вы знакомы с понятием Брутфорс, но для тех кто никогда не занимался этим поясняю: Брутфорс - перебор паролей, часто по словарю. Вот так просто, без извращений вроде инжекции и MitB. В случае с Wi-Fi брутфорс у нас не простой, а с рюшечками. Т.е. При взломе Wi-Fi мы не можем просто пытаться подключится к точке с разными паролями, поскольку она при подключении высчитывает с паролем какую то кэш сумму, из-за этого проверка каждого пароля займёт около 1 сек, что если пароль состоит минимум из 8 знаков, хотя бы только цифрами займёт 10^8=100 000 000 сек =

27780 часов. Потому для взлома wi-fi применяют различные способы в зависимости от типа точки доступа и типа шифрования WEP, WPA/WPA2, а также наличия WPS. Я же хотел бы описать все способы, но в свете наличия на своей точке только WPA/WPA2 опишу ниже лишь её.

Нам понадобиться не без-известная программа aircrack-ng, она должна быть в репозиториях. (Дальше и вообще в пределах этой статьи используем только консоль, GUI и другие рюрешечки я не оцениваю и не смог прикрутить).

Отлично, имеем пакет, на основе моих знаний разберём состав: airmon-ng необходим для перевода карточки Wi-Fi в режим мониторинга без него никак. airodump-ng необходим для прослушивания и сохранения прослушанных пакетов. aireplay-ng необходим для разных «Хуков», в частности для дисконекта клиента/ов от точки доступа. aircrack-ng собственно сама программа для брутфорса и перебора, к ней нужно иметь набор словарей, кои можно сделать самому или найти в интернетах - *Тысячи их!*.