Рейтинг: 4.8/5.0 (1878 проголосовавших)

Рейтинг: 4.8/5.0 (1878 проголосовавших)Категория: Windows: Пароли

Инструкция

Пароль BIOS – традиционный способ защиты ПК от посторонних несанкционированных вмешательств. Перепрограммировать BIOS можно без дополнительных технических инструментов двумя способами. Они оба вполне доступны и не требуют больших усилий.

Первый способ. Настройки BIOS находятся в памяти CMOS. Чтобы обнулить память CMOS, выключите свой ПК и установите перемычку, которая замкнет контакты джампера.

После этого включите ПК – он загружаться не будет, но вот настройки в CMOS будут обнулены.

Снимите перемычку и опять включите ПК. На мониторе появится окошко с просьбой нажать F1 – это нужно для того, чтобы произвести новую установку параметров BIOS.

В том случае, если вам нравятся настройки по умолчанию - нажмите клавишу F1, в меню BIOS выберите кнопку «Save and exit» и нажмите на нее. Ваш ПК загрузится полностью.

А если хотите – введите свои личные настройки и уже после этого выберите кнопку «Save and exit».

Второй способ - хорош для всех материнских плат.

Ваш ПК выключен, но на его материнскую плату даже в отключенном состоянии подается питание через маленькую батарейку, расположенную на плате. Это способствует тому, чтобы ПК помнил настройки BIOS, в том числе пароль входа в компьютер.

Выключите ПК из розетки – это обязательно. Левую крышку системного блока аккуратно снимите и найдите батарейку – ее хорошо видно, вы легко ее обнаружите.

При помощи отвертки вытащите батарейку и через пару минут снова поставьте ее на место. Пароль BIOS снят.

Поставьте крышку системного блока на место.

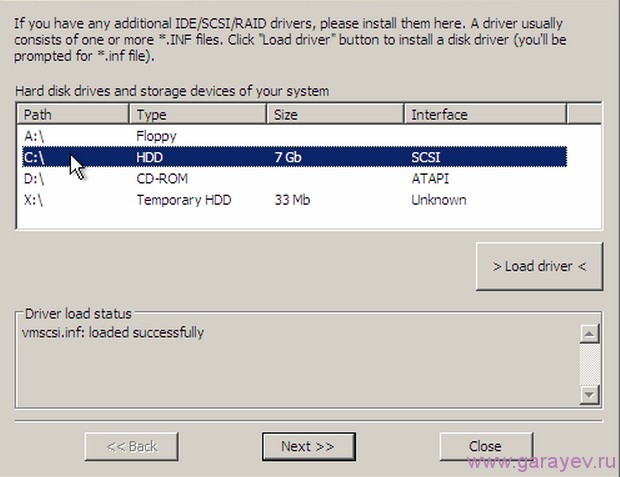

Если BIOS не сможет самостоятельно определить, с какого именно носителя будет загружаться ваша операционная система – пропишите это.

При этом используется простой файл, содержащий слова, которые можно, сюрприз-сюрприз, найти в словаре. Другими словами, атаки такого типа перебирают именно слова, которые многие люди используют в качестве пароля.

Такая "хитрость", как умело сгруппированные вместе слова, например, "симсимоткройся" или "ясуперадминистратор", не спасут пароль от взлома – возможно, хакеры всего лишь потратят несколько лишних секунд.

2. Атака методом полного перебора (грубой силы)Этот метод похож на атаку по словарю, но с дополнительным бонусом - конечно, для хакера, который позволяет обнаружить слова, не содержащиеся в словаре, перебирая все возможные буквенно-цифровые комбинации от aaa1 до zzz10.

Это не быстрый способ, особенно, если ваш пароль состоит из нескольких символов, но, в конечном счете, пароль будет раскрыт. Метод полного перебора может быть упрощен с помощью использования дополнительных вычислительных мощностей компьютера, в том числе, с использованием возможностей Вашей видеокарты GPU - и, например, использования распределенных вычислительных моделей и зомби-ботнетов.

3. Атака с использованием радужной таблицыРадужная таблица - это список предварительно вычисленных хэшей (числовых значений зашифрованных паролей), используемых большинством современных систем. Таблица включает в себя хэши всех возможных комбинаций паролей для любого вида алгоритма хэширования. Время, необходимое для взлома пароля с помощью радужной таблицы, сводится к тому времени, которое требуется, чтобы найти захэшированный пароль в списке. Тем не менее, сама таблица огромна и для просмотра требует серьезных вычислительных мощностей. Также она будет бесполезна, если хэш, который она пытается найти был усложнен добавлением случайных символов к паролю до применения алгоритма хеширования.

Стоит сказать о возможности существования усложненных радужных таблиц, но они были бы настолько велики, что их было бы трудно использовать на практике. Они, скорее всего, работали бы только с набором заранее заданных "случайных величин", при этом пароль должен состоять менее чем из 12 символов, иначе размер таблицы будет непомерно велик, даже для хакеров государственного уровня.

Самый простой способ взлома - спросить у пользователя его/ее пароль. Фишинговое сообщение приводит ничего не подозревающего читателя на поддельные сайты онлайн-банкинга, платежных систем или иные сайты, на которых нужно обязательно ввести личные данные, чтобы "исправить какую-то страшную проблему с безопасностью".

Зачем утруждать себя взломом пароля, когда пользователь с радостью сообщит его сам?

5. Социальная инженерияСоциальная инженерия придерживается той же концепции, что и фишинг - "спросить у пользователя пароль", но не с помощью почтового ящика, а в реальном мире.

Любимый трюк социальной инженерии – позвонить в офис под видом сотрудника ИТ-безопасности и просто попросить пароль доступа к сети. Вы будете удивлены, как часто это работает. Некоторые преступники даже испытывают потребность - надеть костюм и бейдж прежде, чем придти в компанию, чтобы задать администратору в приемной тот же вопрос лицом к лицу.

6. Вредоносное программное обеспечениеПрограмма перехвата вводимой с клавиатуры или выводимой на экран информации может быть установлена вредоносным ПО, которое фиксирует всю информацию, которую Вы вводите, или создает скриншоты во время процесса авторизации, а затем направляет копию этого файла хакерам.

Некоторые вредоносные программы ищут существующий файл с паролями веб-браузера клиента, затем копируют этот файл, который (кроме хорошо зашифрованных) будет содержать легкодоступные сохраненные пароли из истории страниц, посещенных пользователем.

7. оффлайн хакингЛегко представить себе, что пароли в безопасности, когда они защищены системами блокировки, которые блокируют пользователей после трех-четырех неудачных попыток набора пароля, что также позволяет блокировать приложения автоматического подбора паролей. Это было бы верно, если бы не тот факт, что большинство взломов паролей происходит в оффлайне, с использованием набора хэшей в файле паролей, которые были "получены" от скомпрометированной системы.

Часто, рассматриваемая жертва оказывается скомпрометирована через взлом третьей стороны, которая тем самым обеспечивает доступ хакерам к системе серверов и всех важных файлов пользователя с хэшированными паролями. Взломщик паролей может работать столько времени, сколько ему нужно, чтобы попытаться взломать код без оповещения целевой системы или отдельных пользователей.

8. Подглядывание через плечоНаиболее самоуверенные хакеры под видом курьеров, специалистов по техническому обслуживанию кондиционеров или любых других служащих проникают в офисные здания.

Как только они попадают в офисное здание, униформа обслуживающего персонала предоставляет им своего рода бесплатный билет на беспрепятственный доступ во все уголки офисного здания. Это позволяет им записывать пароли, вводимые реальными сотрудниками, а также предоставляет отличную возможность увидеть все те пароли, которые многие так любят писать на стикеры и клеить прямо на мониторы своих компьютеров.

9. Метод "пауков"Опытные хакеры поняли, что многие корпоративные пароли состоят из слов, которые связаны с бизнесом. Изучение корпоративной литературы, материалов веб-сайтов, сайтов конкурентов и даже список клиентов могут обеспечить хакеров "боеприпасами" для построения пользовательского списка слов, который затем используется для взлома методом грубой силы.

Действительно опытные хакеры автоматизировали процесс и запускают "паутинные" приложения, аналогичные тем, которые применяются ведущими поисковыми системами, чтобы определить ключевые слова, собрать и обработать списки для взлома.

10. ДогадкиЛучшим другом взломщиков паролей, конечно, является предсказуемость пользователей. Если действительно случайный пароль был создан с помощью программного обеспечения, предназначенного для этой задачи, то пользовательский "случайный" пароль, вряд ли будет напоминать что-то подобное.

Вместо этого, благодаря нашей эмоциональной привязанности к вещам, которые нам нравятся, скорее всего, те "случайные" пароли, которые мы создадим, будут основаны на наших интересах, хобби, именах домашних животных, семье и так далее. На самом деле, пароли, как правило, строятся на основе всех тех вещей, о которых мы так хотели бы поговорить в социальных сетях и даже включить в наш профиль. Взломщики паролей, вполне вероятно, посмотрят на эту информацию и сделают несколько, часто правильных, догадок при попытке взломать пароль потребительского уровня, не прибегая к словарю или методу грубой силы.

Все соц.сети очень серьёзно защищены!

Никаких действенных способов для целенаправленного взлома конкретной страницы не существует!

Кто-то может возразить, и сказать, что это не правда, ведь есть масса людей, жалующихся на то, что их страницы были взломаны. Да, массово обычно страницы "взламывают" через подложные страницы и сайты, на которых ничего не подозревающие владельцы страниц вводят свои логины и пароли (об этом способе написано ниже). Потом эти логины и пароли продают спамерам, которые используют эти страницы для спама, пока их не заблокируют. Т.е. такой взлом носит чисто случайный характер. И фактически нет шансов взломать этим или другим способом конкретную страницу. Поэтому:

Запомните, чтобы вам не обещали.

99,999% ВСЕХ ПРЕДЛОЖЕНИЙ ВЗЛОМАТЬ СТРАНИЦУ - ЭТО ОБМАН !!!

Не попадайтесь на удочку "взломщиков страниц"!

В абсолютном большинстве случаев - это просто мошенники! (как правило школьники-бездельники)

===================

Для правдивости "взломщик" скажет, что вы ничем не рискуете, когда страница будет взломана он предоставит доказательства и только после этого возьмёт деньги. В качестве доказательств - вам дадут фото экрана с личными сообщениями со взломанной страницы. Не покупайтесь на это! Это будет 100% обман, такое фото элементарно подделывается в любом графическом редакторе!

Если вы всё-таки действительно верите, что кто-то может взломать интересующую вас страницу, ИСПОЛЬЗУЙТЕ СЛЕДУЮЩУЮ ЭЛЕМЕНТАРНУЮ ПРОВЕРКУ:

Когда взломщик отрапортует, что взломал страницу!

В качестве доказательства пусть он отправит вам личное сообщение с той страницы, которую он якобы взломал. Личное сообщение должно быть с указанным вами уникальным текстом, например, несколько цифр или фраз. И лучше не потом, а в течении 5 минут.

А ещё лучше, чтобы не тратить своё время, сразу говорите взломщику, что в качестве доказательства, вы попросите его прислать со взломанной страницы личное сообщение с определённым вами текстом.

"Взломщик" который хотел вас обмануть просто исчезнет после этого и пойдёт искать других лохов. А вы в ответ - заходите на его страницу и оставляете жалобу, что он мошенник.

===================

Вообще получить доступ к чужой странице зачастую получается весьма не сложно и для это не нужно владеть чудесами программирования.

Если вам интересны подходы к взлому страниц, в том числе и в целях своей безопасности,

можете почитать эту статью.

Задолбало читать статьи и смотреть видео. Ничего не получается.

Плачу 100$ человеку, который меня сам лично на практике

пошагово научит взламывать сети WiFi.

Шифрование WPA/WPA2.

snakemc

Wi-Fi сейчас есть практически в каждой квартире. Невидимые нити беспроводных каналов опутали мегаполисы и села, дома и дачи, гаражи и офисы. Несмотря на кажущуюся защищенность (“как, я же задавала пароль?!”) ушлые работники темной стороны IT каким-то образом обходят все эти ваши защиты и нагло влезают в вашу частную беспроводную собственность, чувствуя себя там как дома. При этом для многих простых юзеров эта технология так и остается загадкой, передаваемой из одного поколения хакеров другому. На просторах сети можно найти десятки обрывочных статей и сотни инструкций о том как взломать вай-фай, страждущим предлагается просмотреть обучающее видео с подбором пароля “qwerty123”, но полноценного руководства что называется “от и до” по этой теме я пока не встречал. Что собственно и решил восполнить.

Глава 1. Ищи кому выгодно

Давайте разберемся, зачем же добропорядочные (и не очень) граждане пытаются взломать Wi-Fi соседа? Итак, тому может быть несколько причин:

Окинув беглым взглядом весь список причин и взвесив все "за" и "против" можно смело приступать. нет, не к практической части и не к водным процедурам, а для начала к теоретической подготовке.

Глава 2. WEP, WPA, HMAC, PBKDF2 и много других страшных слов

На заре развития беспроводного доступа, в далеком 1997 году, британские ученые как-то не слишком заморачивались с вопросами безопасности, наивно полагая что 40-битного WEP-шифрования со статическим ключем будет более чем достаточно, LOL. Но злостные хакеры на пару с талантливыми математиками (среди них отметился также и наш соотечественник Андрей Пышкин, что приятно) быстро разобрались что к чему, и сети защищенные даже длинным WEP-ключом в целых 104 бита в скором времени стали почему-то приравниваться к открытым. Однако с развитием компьютерной грамотности среди простого населения найти WEP-сеть сейчас стало чуть ли не сложнее чем открытую, поэтому основное внимание мы уделим более часто (т.е. повсеместно) встречающемуся WPA/WPA2.

Основное заблуждение рабочего класса - “я использую WPA2, его не взломать”. В жизни все оказывается совсем иначе. Дело в том, что процедура аутентификации (это страшное слово означает проверку что клиент “свой”) клиента беспроводной сети и в WPA, и WPA2 делится на два больших подвида - упрощенная для персонального использования (WPA-PSK, PreShared Key, т.е. авторизация по паролю) и полноценная для беспроводных сетей предприятий (WPA-Enterprise, или WPA-EAP). Второй вариант подразумевает использование специального сервера авторизации (чаще всего это RADIUS) и, к чести разработчиков, не имеет явных проблем с безопасностью. Чего нельзя сказать об упрощенной “персональной” версии. Ведь пароль, задаваемый пользователем, как правило постоянен (вспомните когда в последний раз вы меняли пароль на своем Wi-Fi

и передается, пусть и в искаженном виде, в эфире, а значит его может услышать не только тот, кому он предназначен. Конечно разработчики WPA учли горький опыт внедрения WEP и нашпиговали процедуру авторизации разными крутыми динамическими алгоритмами, препятствующими рядовому хакеру быстро прочитать пароль “по воздуху”. В частности, по эфиру от ноутбука (или что там у вас) к точке доступа передается конечно же не сам пароль, а некоторая цифровая каша (хакеры и им сочуствующие называют этот процесс “хендшейк”, от англ. handshake - “рукопожатие”), получаемая в результате пережевывания длинного случайного числа, пароля и названия сети (ESSID) с помощью пары вычислительно сложных итерационных алгоритмов PBKDF2 и HMAC (особенно отличился PBKDF2, заключающийся в последовательном проведении четырех тысяч хеш-преобразований над комбинацией пароль+ESSID). Очевидно, основной целью разработчиков WPA было как можно сильнее усложнить жизнь кулхацкерам и исключить возможность быстрого подбора пароля брутфорсом, ведь для этого придется проводить расчет PBKDF2/HMAC-свертки для каждого варианта пароля, что, учитывая вычислительную сложность этих алгоритмов и количество возможных комбинаций символов в пароле (а их, т.е. символов, в пароле WPA может быть от 8 до 63), продлится ровно до следующего большого взрыва, а то и подольше. Однако принимая во внимание любовь неискушенных пользователей к паролям вида “12345678” в случае с WPA-PSK (а значит и с WPA2-PSK, см.выше) вполне себе возможна так называемая атака по словарю, которая заключается в переборе заранее подготовленных наиболее часто встречающихся нескольких миллиардов паролей, и если вдруг PBKDF2/HMAC свертка с одним из них даст в точности такой же ответ как и в перехваченном хендшейке - бинго! пароль у нас.

и передается, пусть и в искаженном виде, в эфире, а значит его может услышать не только тот, кому он предназначен. Конечно разработчики WPA учли горький опыт внедрения WEP и нашпиговали процедуру авторизации разными крутыми динамическими алгоритмами, препятствующими рядовому хакеру быстро прочитать пароль “по воздуху”. В частности, по эфиру от ноутбука (или что там у вас) к точке доступа передается конечно же не сам пароль, а некоторая цифровая каша (хакеры и им сочуствующие называют этот процесс “хендшейк”, от англ. handshake - “рукопожатие”), получаемая в результате пережевывания длинного случайного числа, пароля и названия сети (ESSID) с помощью пары вычислительно сложных итерационных алгоритмов PBKDF2 и HMAC (особенно отличился PBKDF2, заключающийся в последовательном проведении четырех тысяч хеш-преобразований над комбинацией пароль+ESSID). Очевидно, основной целью разработчиков WPA было как можно сильнее усложнить жизнь кулхацкерам и исключить возможность быстрого подбора пароля брутфорсом, ведь для этого придется проводить расчет PBKDF2/HMAC-свертки для каждого варианта пароля, что, учитывая вычислительную сложность этих алгоритмов и количество возможных комбинаций символов в пароле (а их, т.е. символов, в пароле WPA может быть от 8 до 63), продлится ровно до следующего большого взрыва, а то и подольше. Однако принимая во внимание любовь неискушенных пользователей к паролям вида “12345678” в случае с WPA-PSK (а значит и с WPA2-PSK, см.выше) вполне себе возможна так называемая атака по словарю, которая заключается в переборе заранее подготовленных наиболее часто встречающихся нескольких миллиардов паролей, и если вдруг PBKDF2/HMAC свертка с одним из них даст в точности такой же ответ как и в перехваченном хендшейке - бинго! пароль у нас.

Весь вышеперечисленный матан можно было бы и не читать, самое главное будет написано в следующем предложении. Для успешного взлома WPA/WPA2-PSK нужно поймать качественную запись процедуры обмена ключами между клиентом и точкой доступа (“хендшейк”), знать точное название сети (ESSID) и использовать атаку по словарю. если конечно мы не хотим состариться раньше чем досчитаем брутом хотя бы все комбинации паролей начинающихся на “а”. Об этих этапах и пойдет речь в последующих главах.

Глава 3. От теории - к практике

Что же, поднакопив изрядный багаж теоретических знаний перейдем к практическим занятиям. Для этого сначала определим что нам нужно из “железа” и какой софт в это самое “железо” надо загрузить.

Для перехвата хендшейков сгодится даже самый дохлый нетбук. Все что от него требуется - свободный порт USB для подключения “правильного” адаптера Wi-Fi (можно конечно ловить и встроенным, но это только если атаковать соседа по общаге, т.к. хилый сигнал встроенного адаптера и его непонятная антенна вряд ли смогут пробить хотя бы одну нормальную бетонную стенку, не говоря уже о паре сотен метров до жертвы, которые очень желательно выдерживать чтобы не спалиться

. Очень хорошим преимуществом нетбука может стать малый вес (если придется работать на выезде) и способность долго работать от батареи. Для решения задачи подбора пароля вычислительной мощности нетбука (да и полноценного ноутбука) уже будет недостаточно, но об этом мы поговорим чуть позже, сейчас необходимо сосредоточиться на хендшейке и методах его поимки.

. Очень хорошим преимуществом нетбука может стать малый вес (если придется работать на выезде) и способность долго работать от батареи. Для решения задачи подбора пароля вычислительной мощности нетбука (да и полноценного ноутбука) уже будет недостаточно, но об этом мы поговорим чуть позже, сейчас необходимо сосредоточиться на хендшейке и методах его поимки.

Чуть выше я упомянул про “правильный” адаптер Wi-Fi. Чем же он так “правилен”? В первую очередь он должен иметь внешнюю антенну с коэффициентом усиления минимум 3 dBi, лучше 5-7 dBi, подключаемую через разъем (это позволит при необходимости подключить вместо штатного штырька внешнюю направленную антенну и тем самым значительно увеличить убойную дистанцию до жертвы), мощность выходного сигнала адаптера должна быть не менее 500 мВт (или 27 dBm что одно и то же). Сильно гнаться за мощностью адаптера тоже не стоит, так как успех перехвата хендшейка зависит не только от того, насколько громко мы кричим в эфир, но и от того насколько хорошо слышим ответ жертвы, а это как правило обычный ноутбук (или еще хуже - смартфон) со всеми недостатками его встроенного Wi-Fi.

Среди вардрайверов всех поколений наиболее “правильными” являются адаптеры тайваньской фирмы ALPHA Network, например AWUS036H или подобный. Помимо альфы вполне работоспособны изделия фирмы TP-LINK, например TL-WN7200ND, хотя стоит он вдвое дешевле по сравнению с альфой, да и тысячи моделей других производителей, похожих друг на друга как две капли воды, благо вайфайных чипсетов в природе существует не так уж и много.

Итак с “железом” разобрались, ноутбук заряжен и готов к подвигам, а в ближайшей компьютерной лавке закуплен нужный адаптер. Теперь пару слов о софте.

Исторически сложилось, что самой распространенной операционной системой на наших ноутбуках была и остается Windows. В этом и состоит главная беда вардрайвера. Дело в том, что к большинству кошерных адаптеров (а точнее их чипсетов) отсутствуют нормальные виндовые драйвера с поддержкой жизненно-необходимых функций - режима мониторинга и инжекции пакетов, что превращает ноутбук разве что в потенциальную жертву, но ни как не в охотника за хендшейками. Справедливости ради стоит отметить, что некоторые чипы таки поддерживаются весьма популярной в узких кругах виндовой прогой CommView, но список их настолько убог по сравнению со стоимостью самой программы (или угрызениями совести скачавшего кракнутую версию), что сразу напрочь отбивает желание заниматься “этим” под Windows. В то же время выход давно придуман, и без ущерба для здоровья вашего ноутбука - это специальный дистрибутив BackTrack Linux, в который майнтейнеры заботливо упаковали не только все необходимые нам драйвера вайфайных чипсетов со всякими хитрыми функциями, но и полный набор утилит пакета aircrack-ng, (который скоро ох как нам пригодится), да и много еще чего полезного.

CommView в действии - посмотрели и забыли как страшный сон

Итак, качаем текущую версию BackTrack 5R1 (далее BT5 или вообще просто BT, т.к. к этому названию нам придется возвращаться еще не раз): http://www.backtrack-linux.org/downloads/

Регистрироваться совсем не обязательно, выбираем оконный менеджер по вкусу (WM Flavor - Gnome или KDE), архитектуру нашего ноутбука (скороее всего 32-битная), Image - ISO (не надо нам никаких виртуалок), и метод загрузки - напрямую (Direct) или через торрент-трекер (Torrent). Дистрибутив является образом Live-DVD, т.е. загрузочного диска, поэтому можно его просто нарезать на болванку и загрузиться, или затратить еще немного времени и калорий и сделать загрузочную флешку с помощью вот этой утилиты: Universal USB Installer (качать здесь: www.pendrivelinux.com). Очевидная прелесть второго решения в том, что на флешке можно создать изменяемый (Persistent) раздел с возможностью сохранения файлов, что в будущем окажется весьма кстати. Не буду подробно останавливаться на самом процессе создания загрузочной флешки, скажу только что желательно чтобы ее объем был не менее 4 Гб.

Вставляем флешку (диск, или что там у вас получилось) в ноут и загружаемся с нее. Вуаля, перед нами страшный и ужасный (а на самом деле жутко красивый) рабочий стол BT5! (Когда попросит имя пользователя и пароль введите root и toor соответствено. Если рабочий стол не появился дайте команду startx. Если опять не появился - значит не судьба вам работать в линукс, курите мануалы).

BackTrack: Finish him!

Итак, все прекрасно загрузилось, начинаем изучать что у нас где. Для начала давайте нащупаем наш Wi-Fi адаптер, для этого открываем окно командной строки (Terminal или Konsole в зависимости от типа оконного менеджера) и даем команду

Наверное, чаще всего в сети задают вопрос о том, как узнать чужой пароль «ВКонтакте». Кто-то хочет проверить свою девушку или парня на верность, кто-то хочет расширить свое поле деятельности, таким вот нечестным способом рассылая  рекламу потенциальным клиентам, а кто-то - просто из любопытства. Однако сегодня взломать аккаунт "ВК" не так просто, как это можно было сделать несколько лет назад - постоянные обновления способствуют совершенствованию структуры данной социальной сети и повышению ее безопасности. Ниже будут описаны несколько способов, с помощью которых можно попытаться попасть на чужую страничку.

рекламу потенциальным клиентам, а кто-то - просто из любопытства. Однако сегодня взломать аккаунт "ВК" не так просто, как это можно было сделать несколько лет назад - постоянные обновления способствуют совершенствованию структуры данной социальной сети и повышению ее безопасности. Ниже будут описаны несколько способов, с помощью которых можно попытаться попасть на чужую страничку.

Способ №1: как узнать пароль ВКонтакте при помощи настроек браузера

Самый простой способ, знакомый, наверное, даже школьнику. Для его реализации не потребуется специальных знаний и виртуозного оперирования языками

программирования. Все, что нужно - это компьютер, подключенный к сети, и браузер "Мозилла" с предустановленными параметрами. Для того чтобы нужным образом настроить браузер, на верхней панели откройте вкладку "Инструменты"/"Настройки"/"Защита", где напротив пункта "Сохранять пароли" поставьте галочку. Теперь остается лишь пригласить домой потенциальную жертву и любезно предоставить ей  возможность посидеть в "ВК" со своего компьютера.

возможность посидеть в "ВК" со своего компьютера.

Способ №2: как узнать пароль «ВКонтакте» через форму восстановления пароля

Еще один довольно известный способ взлома страниц. Сейчас на вопрос о том, как узнать пароль «ВКонтакте», зная логин, можно ответить, что это невозможно. Если раньше восстановление утерянного пароля было доступно через почтовый ящик, который можно было взломать, ответив на несложный контрольный вопрос, то теперь обязательно потребуется отправка цифрового кода с привязанного к странице номера телефона. Но если вы имеете к нему доступ, то для вас не составит никакого труда изменить пароль.

Способ №3: как узнать пароль «ВКонтакте» при помощи специальных программ

Существует тысячи разных программ, якобы "стопроцентно работающих и абсолютно бесплатных", с помощью которых это можно сделать. Ни для кого уже  давно не секрет, что большинство из них - вирусы, главная цель которых - вымогание денег у доверчивых пользователей. Рабочие программы, конечно, существуют, однако они действуют лишь после их инсталляции на компьютере, с которого необходимо считать информацию. Принцип их действия таков: сканируя систему, они копируют все сохраненные и временные пароли, передавая их хозяину.

давно не секрет, что большинство из них - вирусы, главная цель которых - вымогание денег у доверчивых пользователей. Рабочие программы, конечно, существуют, однако они действуют лишь после их инсталляции на компьютере, с которого необходимо считать информацию. Принцип их действия таков: сканируя систему, они копируют все сохраненные и временные пароли, передавая их хозяину.

Как узнать пароль «ВКонтакте» другими способами

Существует множество различных способов взлома чужих аккаунтов «ВКонтакте». Среди них можно упомянуть следующие: отправка сообщений от имени администратора с просьбой (конечно, под каким-нибудь серьезным предлогом) выслать логин и пароль от страницы (но нужно очень постараться, чтобы найти человека, который согласится добровольно "слить" свою страничку); создание сайта-двойника с похожим адресом, когда человек, не чувствуя подмены, сам оставляет свои данные злоумышленнику (но для того чтобы реализовать подобный проект, необходимы хоть какие-то знания по веб-программированию).

Андрей Скворцов Мастер (2390) 8 лет назад

нашел статеечку!

Если вдруг забыл пароль. Ломаем пароль в Windows XP!

Это руководство подскажет, как поступить, если вы забыли пароль Windows XP и как решить эту проблему без переустановки операционной системы. Кроме того, мы рассмотрим и другие возможные проблемы с паролями. Операционные системы Windows 2000 и Windows XP обладают улучшенными возможностями безопасности по сравнению с более ранними системами Windows 9x/Me.

У них более эффективная система паролей, рассчитанная на применение в бизнесе, чтобы никто без необходимых полномочий не смог получить доступ к информации на вашем компьютере. Это палка о двух концах. Большинство пользователей хотя бы раз забывает какой-то важный пароль. И тогда "врагом без прав доступа" для своего компьютера становится сам пользователь.

Естественно, для каждого способа защиты есть способ его обойти, особенно, если у вас есть физический доступ к компьютеру.

В этой статье мы рассмотрим различные методы защиты компьютера с помощью пароля и способы их обойти. Начнем мы не с паролей учетных записей пользователей, но с не менее важных паролей, таких, как пароли BIOS и Internet Explorer.

Как "обойти" пароль BIOS?

Пароль BIOS - один из самых старых способов защиты компьютера от несанкционированного доступа и один из самых распространенных. Почему? Это одно из самых эффективных средств, если пользователь не имеет доступа к системному блоку. В противном случае, это все равно, что запереть дом на множество замков и оставить открытым окно.

Установки BIOS по умолчанию во всех системных платах не хранят информацию о паролях. Так что все, что нужно сделать, чтобы убрать пароль BIOS, - просто сбросить текущие установки, восстановив конфигурацию по умолчанию. Но помните, что сброс текущих настроек BIOS уничтожит не только пароль, но и все те настройки, которые вы устанавливали самостоятельно.

Есть два способа сбросить настройки BIOS. У большинства системных плат есть специальный джампер для очистки CMOS (память, в которой хранятся настройки BIOS). Обычно этот джампер находится около батарейки на системной плате, но для полной уверенности желательно обратиться к инструкции от материнской платы. На некоторых материнских платах вместо джампера есть просто два контакта, которые для сброса CMOS нужно замкнуть металлическим предметом, например, отверткой.

Если на вашей плате есть джампер, то для очистки CMOS выключите компьютер, установите перемычку так, чтобы она замыкала контакты джампера, и нажмите кнопку включения компьютера. Ваш компьютер не начнет загружаться, но установки в CMOS будут сброшены. Уберите перемычку и снова включите компьютер. Скорее всего, вы увидите на экране просьбу нажать F1, чтобы произвести установку параметров BIOS. Если вас устраивают установки по умолчанию, нажмите F1, а в меню BIOS выберите пункт 'Save and exit' (сохранить и выйти). После этого компьютер загрузится как обычно, за исключением пароля BIOS.

Если вы не знаете, где на вашей плате находится необходимый джампер или его вообще нет, что вполне возможно, придется пойти другим путем. На каждой системной плате есть батарейка, которая является источником питания для памяти CMOS, позволяя сохранять информацию. Как правило, это стандартная батарейка CR2032.

Чтобы очистить CMOS, выключите компьютер и извлеките батарейку (возможно, вам понадобится тонкая отвертка). Через 5-10 минут установите батарейку на место и включите компьютер. В BIOS будут установлены параметры по умолчанию, а пароля не будет. Для продолжения загрузки нужно будет нажать клавишу F1, и если вас устраивают установки по умолчанию, выбрать в появившемся меню BIOS пункт 'Save and exit'.

Сброс паролей пользователей в режиме администратора

короче если кому надо могу выслать полностью статью. ОБРАЩАЙТЕСЬ.

Rar Password Unlocker позволяет в кратчайшие сроки вскрыть любой запароленый архив, включая SFX-архивы (самораспаковывающиеся) с ПРОИЗВОЛЬНОЙ длиной пароля (как цифрового, так и буквенного содержания) и размера файла не более 3 ГБ.

Работает с ЛЮБЫМ из способов шифрования содержимого RAR-архива (с зашифрованными/незашифрованными именами файлов). Имеет большое количество настроек и опций, позволяющих наиболее быстро и эффективно добиться нужного результата.

Взлом осуществляется путем удаления пароля из реестра архива. Данный метод не требует суточных, а иногда и годовых ожиданий в зависимости от др. программ, взлом в которых осуществляется методом перебора значений. Данная программа была разработана зарубежной компанией Хaksoft и недавно попала на Российский рынок (июль 2008 г.), завоевав огромный авторитет у отечественных пользователей. Данная версия программы оснащена английским интерфейсом, но это не затруднит её использование.

RAR Password Unlocker 3.0 is to find the lost password for the RAR file for you to extract the files in the archive easily. This RAR password remover supports all versions of RAR archives. It can recover password no matter how long and how complex it is. Enhanced by brute-force attack, brute-force with mask attack, dictionary attack, it works effectively and efficiently. Moreover, it is the ever easiest-to-use program even a new user can get used to it in less than a minute.

This is a little tool solely for recovering RAR passwords. With simple interfaces and clear instructions to guide you through the whole process of using it, you are fully easy to use it. Additionally, the manipulation is simple too. With 3 simple steps to enter full path of the RAR archive, select an attack type and start the processing will help you start the program to recover the password. Both integrated User Manual and online guide are available for you to refer to if run into any problems while using it.

Скриншоты Rar Password Unlocker :

Многие пользователи социальных сетей не раз сталкивались с проблемой утери пароля. Некоторые прибегали к услугам программистов, предлагающих взломать пароль за определенную плату, а некоторые успешно осуществляли распознавание пароля при помощи специальных программ, скачать которые можно бесплатно (или платно) в интернете. Если вы тоже интересуетесь тем, как вскрыть пароль в Одноклассниках, Вконтакте, а также в почте и других социальных сетях, тогда воспользуйтесь вот этой ссылкой. получить доступ к паролю WinRar или взломать пароль архива (подробно описано здесь -

Взлом пароля ВконтактеС целью ознакомления пользователей соц. сети с тем, насколько уязвимы могут быть личные странички, ниже приводится информация о том, как вскрыть пароль без посторонней помощи, не прибегая к услугам программистов.

В первую очередь хочется отметить, что если хоть немного знаешь человека, то подбор пароля, открывающего его страницу, не займет слишком много времени. Чаще всего в качестве пароля люди отдают предпочтение числовому формату, отображающему важные для него цифры (год рождения, возраст, телефон и пр.), либо устанавливают абсолютно банальные и простые пароли.

Если таковое не подойдет, то пытайтесь совершить те же действия с вводом электронного адреса. Если же не получилось подобрать пароль к почте, то можно ввести ответ на секретный вопрос. Чаще всего таковым может быть кличка домашнего питомца, модель машины пользователя и прочее. Открыв доступ к почте, немедленно заказывайте восстановление пароля к страничке в контакте. Все, доступ к личной информации будет получен.

Если вас во всех приведенных действиях все же постигла неудача, то можно, либо начать изучать программирование, либо отыскать программы или скрипты (картинки) для взлома, что будет гораздо быстрее осуществить.

К примеру, на форуме представлены различные программы для взлома паролей.

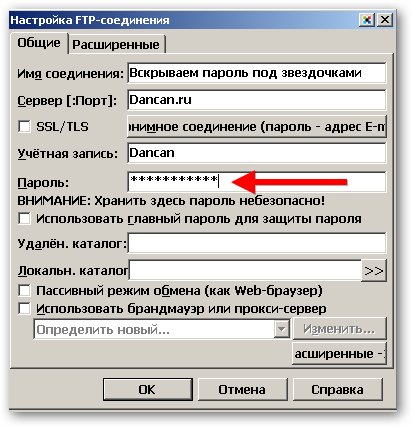

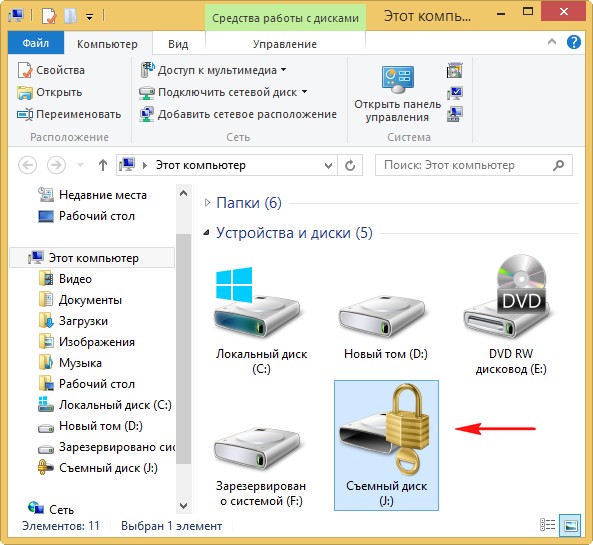

Как вскрыть пароль со звездочкамиВосстановить свои забытые пароли, скрытые за звездочками будет совсем не сложно, если воспользоваться программами View Password, Hidden Password, Password Cracker, Hackpass, Open Pass, Asterisk Logger, Asterisk Key.

Для каждого практикующего программиста, работающего с языком программирования Delphi, не представляет никакой тайны тот факт, что компонент Edit имеет такое свойство, как PasswordChar (символ ввода пароля). В настройках по умолчанию значение этого свойства равно “#0″. Это говорит о том, что нет никакого символа (просто читабельный текст).

Когда же символ меняют на * (или любой другой символ), то в период работы программы каждый символ, вводимый пользователем, будет отображаться в строке как звездочки. При этом сам текст не подвергнется никакому влиянию, и в момент ввода просто будет отображаться в заданном виде (звездочки или др.).

Тестовая же программа оснащена кнопкой “Вручную открыть пароль”, при нажатии на которую, в свойстве PasswordChar компоненты Edit изменяются в то самое значение по умолчанию. То есть пароль становится читабельным и его можно увидеть.

Такие программы-просмотрщики работают над изменением свойства PasswordChar в других программах на “#0″. Потом, естественно, делают перерисовку (обновление) окна требуемой программы или изымают значения, с последующей вставкой паролей в свои окна.