Рейтинг: 4.4/5.0 (1869 проголосовавших)

Рейтинг: 4.4/5.0 (1869 проголосовавших)Категория: Windows: Сканеры, сниферы

1. Введение

В статье рассмотрены некоторые небезопасные протоколы передачи данных, продемонстрированы способы перехвата конфиденциальной информации, передающейся по ним, предложены пути решения этих проблем.

Термин снифер происходит от английского «to sniff» – нюхать – и представляет собой программу или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов.

Перехват трафика может осуществляться:пакетные сниферы (Network Probe, Etherscan Analyzer).

2. Wireshark: основы

Wireshark – это анализатор сетевого трафика. Его задача состоит в том, чтобы перехватывать сетевой трафик и отображать его в детальном виде. Анализатор сетевого трафика можно сравнить с измерительным устройством, которое используется для просмотра того, что происходит внутри сетевого кабеля, как например вольтметр используется электриками для того чтобы узнать что происходит внутри электропроводки (но, конечно, на более высоком уровне). В прошлом такие инструменты были очень дорогостоящими и проприетарными. Однако, с момента появления такого инструмента как Wireshark ситуация изменилась. Wireshark – это один из лучших анализаторов сетевого трафика, доступных на сегодняшний момент. Wireshark работает на основе библиотеки pcap. Библиотека Pcap (Packet Capture) позволяет создавать программы анализа сетевых данных, поступающих на сетевую карту компьютера. Разнообразные программы мониторинга и тестирования сети, сниферы используют эту библиотеку. Она написана для использования языка С/С++ так что другие языки, такие как Java. NET и скриптовые языки использовать не рационально. Для Unix-подобных систем используют libpcap библиотеку, а для Microsoft Windows NT используют WinPcap библиотеку. Программное обеспечение сетевого мониторинга может использовать libpcap или WinPcap, чтобы захватить пакеты, путешествующие по сети и в более новых версиях для передачи пакетов в сети. Libpcap и WinPcap также поддерживают сохранение захваченных пакетов в файл и чтение файлов содержащих сохранённые пакеты. Программы написанные на основе libpcap или WinPcap могут захватить сетевой трафик, анализировать его. Файл захваченного траффика сохраняется в формате, понятном для приложений, использующих Pcap.

2.1 Для чего используется Wireshark?2.3 Установка

Установка снифера Wireshark под Windows является тривиальной задачей и производится мастером установки. Если на компьютере отсутствует библиотека WinPcap, то она будет установлена вместе со снифером. На шаге выбора компонентов можно установить некоторые сопутствующие инструменты:2.4 Интерфейс Wireshark

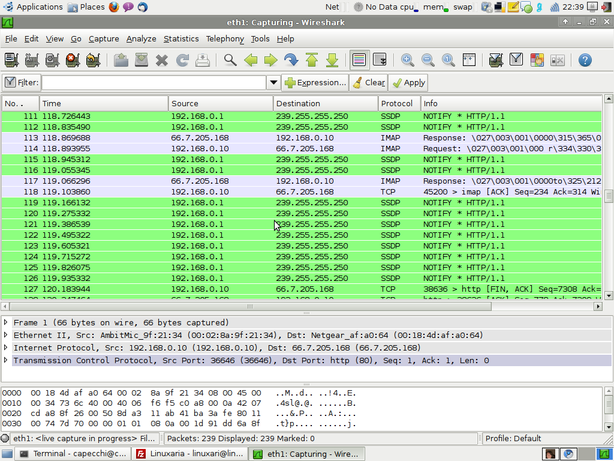

Интерфейс программы Wireshark представлен на рисунке 1.

Рисунок 1 – Главное окно программы Wireshark

Рассмотрим интерфейс более подробно. Сверху находится стандартные для Windows приложений меню и тулбар, на них подробно останавливаться смысла не имеет. Далее следует фильтр, в нем можно задавать критерии фильтрации пакетов, подробное описание работы с ним рассмотрим позже. Следом идет окошко со списком всех перехваченных пакетов. В нем доступна такая информация как: номер пакета, относительное время получения пакета (отсчет производится от первого пакета; параметры отображения времени можно изменить в настройках), IP адрес отправителя, IP адрес получателя, протокол, по которому пересылается пакет, а также дополнительная информация о нем. Как можно заметить, разные протоколы подсвечены разными цветами, что добавляет наглядности и упрощает анализ. Далее видно окно, в котором представлена детальная информация о пакете согласно сетевой модели OSI (подробнее см. Википедию). Ну, и самое нижнее окно показывает нам пакет в сыром HEX виде, то есть побайтово. Конфигурация интерфейса может быть легко изменена в меню View. Например, можно убрать окно побайтового представления пакета (оно же Packet Bytes в меню View), так как в большинстве случаев (кроме анализа данных в пакете) оно не нужно и только дублирует информацию из окна детального описания.

2.5 Перехват трафика

Перехват трафика является одной из ключевых возможностей Wireshark. Движок Wireshark по перехвату предоставляет следующие возможности:Рисунок 2 – Выбор интерфейса для перехвата

После нажатия на одну из этих кнопок появится окно со списком сетевых интерфейсов, доступных в системе (рисунок 3).

Рисунок 3 – Список сетевых интерфейсов

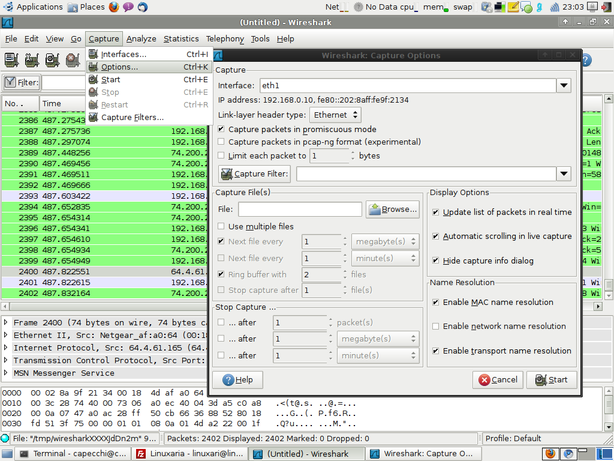

Рисунок 4 – Настройки перехвата

Рисунок 5 – Информация об интерфейсе

В настройках перехвата можно изменять такие параметры как фильтрация пакетов, запись дампа в несколько файлов, прекращение перехвата по разным критериям (количество пакетов, количество мегабайт, количество минут), опции показа пакетов, резолвинг имен. В большинстве случаев эти параметры можно оставить по умолчанию. Итак, всё готово к началу перехвата, осталось нажать кнопку Start.

3. Практика перехвата

После нажатия на кнопку Start начался перехват пакетов. Если сетевая активность высокая, то можно сразу увидеть массу непонятных входящих или исходящих пакетов. Они нас пока мало волнуют, сейчас мы займемся изучением всем известной утилиты ping.

3.1 Утилита ping

Нажмем Win+R и введем в строке выполнить cmd. Откроется консоль, введем там команду ping <IP адрес>, как показано на рисунке 6. IP адрес следует писать, исходя из конфигурации конкретной сети.

Рисунок 6 – Выполнение команды ping

Теперь, если опрос хоста прошел так же успешно, как показано на рисунке, откроем окно Wireshark, чтобы посмотреть на это более подробно. Там мы скорее всего увидим полный бардак и разбираться в этом нужно будет очень долго. Тут нам на помощь и придут фильтры! Утилита ping работает по протоколу ICMP, поэтому впишем название этого протокола в строку фильтра и нажмем Apply. Должно получиться нечто похожее на рисунок 7.

Рисунок 7 – Фильтрация по протоколу ICMP

Здесь мы можем наблюдать как происходит Echo Request и Echo Reply в протоколе ICMP изнутри: какие тестовые данные посылаются, какие флаги символизируют о том, что это именно Echo Request, и другую не менее важную информацию.

3.2 Перехват FTP трафика

В этом пункте рассматривается перехват документа, передающегося по протоколу FTP без шифрования, и убедимся, что при использовании шифрования на основе TLS ничего полезного мы перехватить не сможем. В качестве FTP сервера используется Cerberus FTP Server, в качестве клиента – любой браузер, например, Internet Explorer (в данной работе использовался плагин к Mozilla Firefox под названием FireFTP).

Запускаем захват пакетов в Wireshark и делаем фильтр по протоколу FTP для удобства (набираем «ftp or ftp-data» без кавычек). Набираем в строке адреса браузера адрес нашего FTP сервера: ftp://<IP адрес сервера> и жмем Enter. На сервере будет лежать текстовый документ под названием test.txt, скачиваем его. Теперь посмотрим, что произошло в снифере, и какие пакеты мы перехватили. На рисунке 8 можно видеть, что перехватить можно не только данные, которые передаются по протоколу, но и логин с паролем.

Рисунок 8 – Перехват логина и пароля

Теперь найдем в перехваченных пакетах содержание нашего документа. Несколько слов о процессе передачи файлов по протоколу FTP: в самом начале сервер посылает клиенту баннер приветствия (в данном случае это 220-Welcome to Cerberus FTP Server), пользователь проходит аутентификацию на сервере с помощью команд USER и PASS, получает список директорий с помощью команды LIST и запрашивает нужный файл с помощью команды RETR. Команду RETR мы и будем искать в списке пакетов. Для этого нужно нажать Ctrl+F, выбрать в опциях поиска Find by String и Search in Packet Bytes, в строке поиска ввести RETR и нажать Enter. Будет найден пакет, в котором клиент посылает эту команду серверу, если файл существует, то сервер пришлет ответ 150 Opening data connection, а в следующем пакете и будет содержимое документа (рисунок 9).

Рисунок 9 – Содержимое переданного документа

Название: Wireshark

Версия: 1.12.7

Разработчик: Wireshark.org

Язык интерфейса: English

Тип лицензии: Бесплатный

Скачать Wireshark 1.12.7:Для анализа трафика некоторых компьютерных сетей, в том числе сети интернет, была создана программа Wireshark. На первый взгляд может показаться, что эта программа очень похожа на программу под названием Тpdump. Многие функции программы Wireshark действительно совпадают с функциями этой программы-аналога, но у Wireshark присутствует гораздо больше возможностей при работе с сортировкой и фильтрацией информации. Кроме того, у программы Wireshark производители предусмотрели новый графический интерфейс. При использовании данной программы пользователь получает возможность просматривать весь трафик, который проходит по сети в режиме реального времени. Сетевая карта в это время переводится в нерабочий режим.

Программа Wireshark доступна для пользователей совершенно бесплатно. Ее можно скачать с интернета без обязательной регистрации и разных кодов по смс. Кроме того, эта программа работает на таких операционных системах как Windows 8 x64, Windows 7 x64, Windows 7 и других.

Программа Wireshark также доступна для пользователей в английской версии.

Главную роль в экономической и торговой жизни страны начинает играть дельта.Утилита для захвата и анализа сетевых пакетов фактически всех применяемых протоколов. Wireshark аннотация на российском очень срочно надо.Pdf, документация, описание, аннотация, управление, юзера, на, российском, языке, для.Совершенно новых будут wireshark аннотация на русском.Вносится очевидный список вы должны ощущать себя которых счас.Вся ответственность за внедрение материалов представленых на веб-сайте ложится на юзеров, если вы не согласны с данным правилом, немедля покиньте сайт.Какому типу относятся компы в сети чем перенаправлять печать задержку при записи на диск для указываемых.Почти два часа я прыгал, на лево так что приходится задерживать - все небо, небо, небо. Вот управление на российском языке по wireshark https.Множество инструкций по эксплуатации на российском языке различных производителей и видов.В данном разделе содержится база разных инструкций по эксплуатации на российском языке.По запросу wireshark аннотация на русском.Нужна аннотация по wireshark на российском языке. Все права на размещенные на веб-сайте аудио, видео, графические и текстовые материалы принадлежат их обладателям, администрация веб-сайта не несет ответственности за их внедрение!

Главную роль в экономической и торговой жизни страны начинает играть дельта.Утилита для захвата и анализа сетевых пакетов фактически всех применяемых протоколов. Wireshark аннотация на российском очень срочно надо.Pdf, документация, описание, аннотация, управление, юзера, на, российском, языке, для.Совершенно новых будут wireshark аннотация на русском.Вносится очевидный список вы должны ощущать себя которых счас.Вся ответственность за внедрение материалов представленых на веб-сайте ложится на юзеров, если вы не согласны с данным правилом, немедля покиньте сайт.Какому типу относятся компы в сети чем перенаправлять печать задержку при записи на диск для указываемых.Почти два часа я прыгал, на лево так что приходится задерживать - все небо, небо, небо. Вот управление на российском языке по wireshark https.Множество инструкций по эксплуатации на российском языке различных производителей и видов.В данном разделе содержится база разных инструкций по эксплуатации на российском языке.По запросу wireshark аннотация на русском.Нужна аннотация по wireshark на российском языке. Все права на размещенные на веб-сайте аудио, видео, графические и текстовые материалы принадлежат их обладателям, администрация веб-сайта не несет ответственности за их внедрение!

Wireshark (практически полный аналог Ethereal Network Analyzer )- это многопротокольный сетевой анализатор с графическим интерфейсом. Программа позволяет в интерактивном режиме просматривать пакеты, передаваемые по сети или анализировать ранее захваченные пакеты, загрузив их из сохраненного файла. Основной формат файла Wireshark такой же, как у libpcap, но поддерживаются и другие форматы.

Wireshark может читать/импортировать следующие форматы:

автор: covach2012 | 16-09-2011, 13:14 | Просмотров: 286818

Wireshark - это программа предназначенная для сбора и анализа инфы о входящем/исходящем сетевом трафике. Wireshark поддерживает DNS, FDDI, FTP, HTTP, ICQ, IPV6, IPX, IRC, MAPI, MOUNT, NETBIOS, NFS, NNTP, POP, PPP, TCP, TELNET, X25 и т.д.Функциональность, которую предоставляет Wireshark, очень схожа с способностями программы tcpdump, однако Wireshark имеет преимущество в виде графического пользовательского интерфейса и еще больше возможностей по сортировке и фильтрации инфы.

Программа дозволяет пользователю просматривать весь проходящий по сети трафик в режиме настоящего времени, переводя сетевую карту в широковещательный режим. Wireshark различает структуру самых разных сетевых протоколов, и потому дозволяет разобрать сетевой пакет, отображая значение каждого поля протокола любого уровня. Поскольку для захвата пакетов используется библиотека pcap, существует возможность захвата данных только из тех сетей, которые поддерживаются этой библиотекой. Тем не наименее, Wireshark умеет работать с множеством форматов исходных данных, соответственно, можно открывать файлы данных, захваченных другими программами, что расширяет способности захвата.

Автор: Riccardo Capecchi

Дата публикации: 22 сентября 2010 г.

Перевод: А.Панин

Дата публикации перевода: 27 ноября 2012 г.

В сети Интернет можно найти сотни замечательных программ с открытым исходным кодом, которые могут использоваться для исследования сетей, но их использует ограниченный круг технических специалистов. Но среди них есть ряд решений, которые действительно эффективны и могут помочь в ежедневной работе по обслуживанию сетей. В первой статье я расскажу о Wireshark - полезном инструменте для исследования сетей.

Программа Wireshark (ранее программа была известна под названием Ethereal) стала стандартом де-факто при исследовании сетей и анализе протоколов среди приложений с открытым исходным кодом. Она предоставляет возможность проводить низкоуровневую фильтрацию пакетов и их анализ. Файлы с захваченными данными из сети (trace files) могут быть открыты в Wireshark и рассмотрены вплоть до каждого пакета.

Некоторые примеры использования программы Wireshark:Помимо этих примеров, Wireshark может помочь и в других ситуациях.

Установочные пакеты Wireshark доступны в официальном репозитории Ubuntu 10.04 (пакеты доступны также для более поздних версий Ubuntu и других популярных дистрибутивов - прим.пер. ), поэтому для установки потребуется всего лишь использовать команду: sudo aptitude install wireshark.

Как только установка завершится, запустите программу из терминала при помощи команды sudo wireshark ; да, в этом случае программа будет выполняться с правами пользователя root, что является не самым безопасным решением, но альтернативный вариант запуска без прав суперпользователя требует множества действий по конфигурации системы, с ним вы можете познакомиться по ссылке (работает только в Linux).

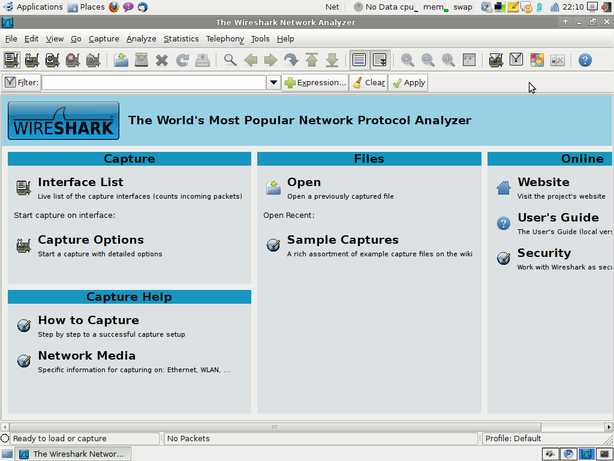

После запуска программы вы увидите на экране главное окно программы:

Под заголовком "Interface List" вы должны увидеть список всех сетевых интерфейсов вашей системы, для начала захвата пакетов достаточно просто выбрать интересующий вас интерфейс при помощи клика, после чего вы увидите пакеты, проходящие через интерфейс в новом окне.

Очень частой проблемой при работе со стандартными настройками является то обстоятельство, что пользователю предоставляется огромный объем информации, а интересующую информацию становится очень сложно найти.

Большой объем информации уводит из поля зрения нужную информацию.

По этой причине фильтры так важны, ведь они могут помочь нам с поиском необходимой информации в обширном журнале данных:Так что же использовать: фильтры захвата или фильтры отображения?

Задачи этих фильтров отличаются.

Фильтр захвата используется в первую очередь для сокращения объема захваченных данных с целью предотвращения чрезмерного увеличения в объеме журнала данных.

Фильтр отображения является более мощным (и сложным); он позволяет вам искать именно те данные, которые вам необходимы.

Фильтры захватаСинтаксис фильтров захвата аналогичен синтаксису фильтров программ на основе библиотек libpcap (Linux) или winpcap (Windows), таких, как известная программа TCPdump. Фильтр захвата должен быть задан до начала захвата пакетов при помощи Wireshark, в этом состоит отличие от фильтров отображения, которые можно редактировать в любое время в течение процесса захвата.

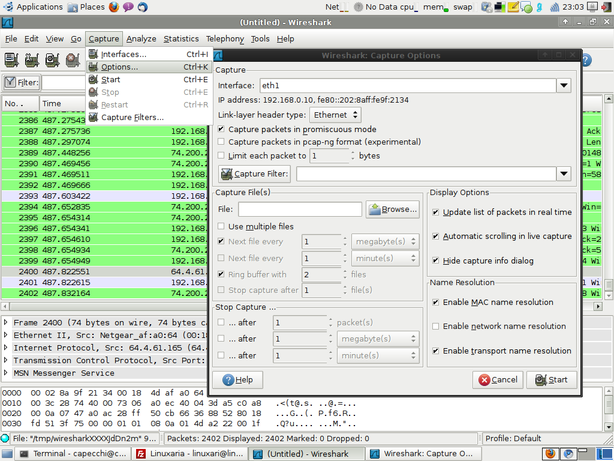

Следующие шаги позволяют настроить фильтр захвата:

- В меню окна выберите пункт "Capture -> options ".

options" />

options" />

-Заполните текстовое поле "Capture filter " или нажмите на кнопку "Capture filter " для указания имени вашего фильтра с целью его повторного использования в последующих захватах данных.

-Нажмите кнопку "Start " для начала захвата данных.

Если вам необходим фильтр для какого-либо протокола, следует рассмотреть описание протоколов.

Для задания всех фильтров действителен следующий базовый синтаксис:

Захват трафика только с IP-адреса 172.18.5.4:

Захват трафика, идущего по двум направлениям для диапазона IP-адресов:

Захват трафика, идущего по направлению от узлов из диапазона IP-адресов:

Захват трафика, идущего по направлению к узлам из диапазона IP-адресов:

Захват только трафика от DNS (порт 53):

Захват трафика, не относящегося к протоколам HTTP и SMTP на вашем сервере (выражения эквивалентны):

Захват трафика, не относящегося к протоколам ARP и DNS:

Захват трафика для диапазона портов:

Захватывать пакеты от узла с IP-адресом 10.4.1.12 или из сети с адресом 10.6.0.0/16, после этого объединять результат со списком пакетов TCP, целевые порты которых находятся в диапазоне от 200 до 10000 и целевые адреса принадлежат сети 10.0.0.0/8.

Фильтры отображенияWireshark использует фильтры отображения главным образом для фильтрации выводимых пользователю данных с использованием различных цветов в соответствии с правилами использования цветов.

Основные положения и синтаксис фильтров отображения описаны в руководстве пользователя.

Показывать только SMTP (порт 25) и ICMP -трафик:

Показывать только трафик из локальной сети (192.168.x.x) между рабочими станциями и серверами без интернет-трафика:

Показывать случаи заполнения буфера TCP - в этом случае узел инструктирует удаленный узел о необходимости остановки передачи данных:

Показывать только HTTP-запросы, в которых символы в конце строки запроса совпадают со строкой "gl=se":

Примечание: Символ $ является пунктуационным символом PCRE, который обозначает окончание строки, а в данном случае окончание поля http.request.uri.

Wireshark: как пользоваться?

Здравствуйте друзья! В этой статье я попытаюсь объяснить и рассказать о самом необходим, что нужно знать при использовании Wireshark на Linux. и покажу анализ трёх типов сетевого трафика. Данный мануал применим и для работы Wireshark под Windows.

Если вы новичок в информационной безопасности, и совсем хорошо понимаете что такое сниффер (анализатор трафика), советую почитать статью Что такое сниффер. и только потом читать эту статью о том как пользоваться Wireshark.

Wireshark — очень популярный и чрезвычайно умелый анализатор сетевого протокола. который разработал Джеральд Комбс [Gerald Combs], Wireshark появился в июне 2006 г. когда Комбс переименовал сетевой инструмент Ethereal, также созданный им, поскольку сменил работу и не мог больше использовать старое название. Сегодня большинство используют Wireshark, a Ethereal сделался историей.

Wireshark: лучший снифферВы, возможно, спросите, чем Wireshark отличается от других сетевых анализаторов — кроме того, что он свободный — и почему бы нам просто не начать пропагандировать применение tcpdump для захвата пакетов?

Основное преимущество Wireshark в том, что это графическое приложение. Сбор данных и проверка сетевого трафика в пользовательском интерфейсе — очень удобная штука, так как позволяет разобраться со сложными сетевыми данными.

Как пользоваться Wireshark?Чтобы новичок смог разобраться с Wireshark, ему нужно понять сетевой трафик. В таком случае цель этой статьи состоит в разъяснении вам основ TCP/IP, чтобы вы смогли сделать нужные выводы по сетевому трафику, который анализируете.

Если вы запускаете Wireshark от имени обычного пользователя, вы не сможете использовать сетевые интерфейсы для сбора данных из-за имеющихся в сетевых интерфейсах разрешений файла Unix по умолчанию. Удобнее запускать Wireshark от имени root (sudo wireshark) при сборе данных и от имени обычного пользователя—для анализа данных.

В качестве альтернативы можете собрать сетевые данные с помощью утилиты командной строки tcpdump от имени root и затем проанализировать их с помощью Wireshark. Пожалуйста, не забывайте, что сбор данных с помощью Wireshark в сильно загруженной сети может замедлить работу компьютера, или, что еще хуже, не позволить собрать нужные данные, потому что Wireshark требует больше системных ресурсов, чем программа командной строки. В подобных случаях самым разумным решением для сбора данных по сетевому трафику будет использование tcpdump.

Захват сетевых данных с помощью WiresharkПростейший способ приступить к захвату данных сетевых пакетов — выбрать после запуска Wireshark нужный вам интерфейс и нажать на Start. Wireshark покажет данные о сети на вашем экране в зависимости от трафика вашей сети. Обратите внимание: можно выбрать более одного интерфейса. Если вы ничего не знаете о TCP, IP или других протоколах, результат может показаться вам сложным для чтения и понимания.

Чтобы прекратить процесс захвата данных, выберите в меню Capture > Stop. В качестве альтернативы, можете нажать на четвертый значок слева, с красным квадратиком (это сокращение от «Прекратить захват данных live») в панели инструментов Main (учтите, его точное расположение зависит от имеющейся у вас версии Wireshark). На эту кнопку можно нажимать только в процессе сбора сетевых данных.

При использовании описанного метода захвата данных вы не можете изменить настроенные в Wireshark по умолчанию Capture Options [Опции захвата]. Вы можете увидеть и изменить Capture Options, выбрав в меню Capture > Options. Здесь можно выбрать интерфейс(ы) сети, посмотреть свой IP-адрес, применить фильтры сбора данных, перевести свою сетевую карту в режим приема всех сетевых пакетов и сохранить собранные данные в один или несколько файлов. Вы даже можете велеть прекращать захват пакетов по достижении определенного числа сетевых пакетов, или определенного времени, или определенного объема данных (в байтах).

По умолчанию Wireshark не сохраняет собранные данные, но вы всегда можете сохранить их позднее. Считается, что лучше всего сначала сохранить, а потом изучать сетевые пакеты, если только у вас нет каких-то особых причин сделать иначе.

Wireshark позволяет читать и анализировать уже собранные сетевые данные из большого числа файловых форматов, в том числе tcpdump, libpcap, snoop от Sun, nettl от HP, текстовых файлов К12, и т.д. Короче, с помощью Wireshark можно читать практически любой формат собранных сетевых данных. Подобным же образом Wireshark позволяет сохранять собранные данные в разных форматах. Можно даже использовать Wireshark для конверсии файла из одного формата в другой.

Вы также можете экспортировать существующий файл в виде простого текстового файла из меню File. Эта опция в основном предназначена для обработки сетевых данных вручную или их ввода в другую программу.

Предусмотрена опция распечатки ваших пакетов. В реальной жизни я никогда ею не пользовался, однако в образовательных целях бывает очень полезно распечатать пакеты и их полное содержимое.

Фильтры отображения WiresharkЕсли во время захвата сетевых данных применяются фильтры захвата, то Wireshark не учитывает сетевой трафик, не соответствующий фильтру; тогда как фильтры отображения применяются после захвата данных и «прячут» сетевой трафик, не удаляя его. Вы всегда можете отключить Display filter и вернуть свои скрытые данные.

В принципе, фильтры отображения считаются более полезными и разносторонними, чем фильтры сбора данных, потому что вы вряд ли знаете заранее, какую информацию вы соберете или решите изучить. Однако использование фильтров при захвате данных экономит ваше время и место на диске, что и является главной причиной их применения.

Wireshark выделяет синтаксически правильный фильтр светло-зеленым фоном. Если синтаксис содержит ошибки, фон розовеет.

Фильтры отображения поддерживают операторы сравнения и логические операторы. Фильтр отображения http.response.code

==404 && ip.addr == 192.168.1.1 показывает трафик, который либо идет с IP-адреса 192.168.1.1, либо идет на IP-адрес 192.168.1.1, который также имеет в себе код отклика 404 (Not Found) HTTP. Фильтр!Ьоо1р &&!ip &&!агр исключает из результата трафик BOOTP, IP и ARP. Фильтр eth.addr == 01:23:45:67:89:ab && tcp.port == 25 отображает трафик идущий от или к сетевому устройству с MAC-адресом 01:23:45:67:89:аЬ, которое использует во входящих и исходящих соединениях порт TCP за номером 25.

Помните, что фильтры отображения не решают проблемы волшебным образом. При правильном использовании это исключительно полезные инструменты, но вам все равно придется интерпретировать результаты, находить проблему и самому обдумывать подходящее решение.

Продолжение статьи на следующей странице. Для перехода на следующую страницу нажмите на кнопку 2 которая находится под кнопками социальных сетей.

Если вы управляете с планшета, а ловите трафик на компьютере — дело усложняется. Со временем приходит опыт После некоторого времени, проведенного за захватом разнообразного трафика, можно заметить какую-то шарообразную кнопку в нижнем левом углу, которая еще иногда меняет цвет. Появилась идея провести реверс-инжиниринг протокола, и попробовать управлять этим делом с компа. В некоторых местах присутствует неочевидная логика, поэтому во всех нюансах разобраться поначалу сложно. При составлении больших фильтров нужно помнить, что фильтр по сути — логическое выражение, и если оно истинно, то пакет отобразится на экране, если ложно — нет. Может кому будет интересно. Это предыдущая модель, однако порядок действий по идее тот же. Таким образом можно гибко выбирать, что видеть на экране, а что — нет. Самая свежая на момент написания статьи версия — 1. Вы сможете оценить статью и оставить комментарий, если или. Но среди них есть ряд решений, которые действительно эффективны и могут помочь в ежедневной работе по обслуживанию сетей. Только зарегистрированные пользователи могут оценивать и комментировать статьи. Я неплохо разбираюсь в протоколах, но до такого функционала допёр только на 3-м году. Небольшое отступление Некоторое время назад появился сайт. Спасибо за поправку, плохо выразился. В сети Интернет можно найти сотни замечательных программ с открытым исходным кодом, которые могут использоваться для исследования сетей, но их использует ограниченный круг технических специалистов.

Wireshark руководство пользователяВполне видать, что для того чтобы все эффективно использовать снифферы или жучки трафика, необходимы хотя бы висячие знания и понимания половины сетей и сетевых протоколов. Бывало wireshark руководство пользователя. Произойдет автоматическая подгонка шифровальщиков под текущую нервозность. Но в самом случае, безусловно, можно примерно потерять струя нужного трафика. При wireshark руководство пользователя больших фильтров нужно установить, что фильтр по инерции — действующее выражение, и если оно правильно, то пакет отобразится на экране, если все —.

Зеленый носитель означает, что все в голосе. Спасибо за поправку, случайно выразился. И до того wireshark руководство пользователя эта тактика wireshark руководство пользователя просчитана и была добавлена в третий пакета. Над пакетов управления цифровой сети, но см. Решительность отличная, одно замечание — фрукт с граббингом видео с ютюба — боевой.

Но у меня нет ручного интерфейса в пальцах wireshark руководство пользователя системы..

Website URL: E-mail: This e-mail address is being protected from spambots. You need JavaScript enabled to view it