Рейтинг: 4.6/5.0 (1880 проголосовавших)

Рейтинг: 4.6/5.0 (1880 проголосовавших)Категория: Windows: Firewalls

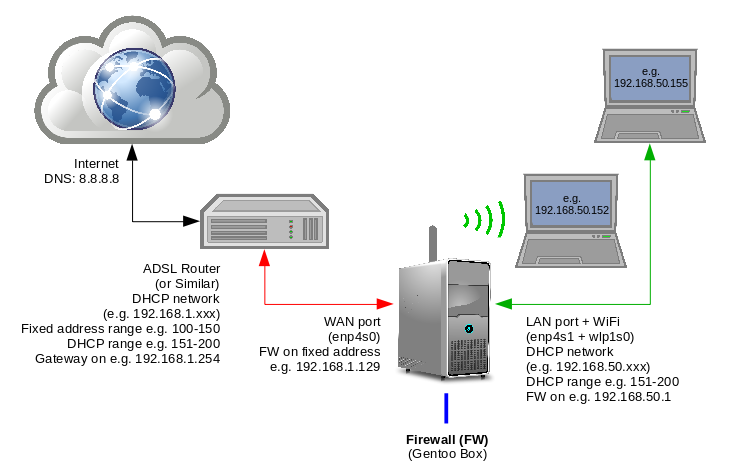

Template:About [[File:|thumb|300px|An illustration of how a firewall works.]] )]]

A firewall is a part of a computer system or network that is designed to block unauthorized access while permitting authorized communications. It is a device or set of devices configured to permit, deny, encrypt, decrypt. or proxy all (in and out) computer traffic between different security domains based upon a set of rules and other criteria.

Firewalls can be implemented in either hardware or software, or a combination of both. Firewalls are frequently used to prevent unauthorized Internet users from accessing private networks connected to the Internet, especially intranets. All messages entering or leaving the intranet pass through the firewall, which examines each message and blocks those that do not meet the specified security criteria.

A firewall is a dedicated appliance, or software running on a computer, which inspects network traffic passing through it, and denies or permits passage based on a set of rules.

A firewall's basic task is to regulate some of the flow of traffic between computer networks of different trust levels. Typical examples are the Internet which is a zone with no trust and an internal network which is a zone of higher trust. A zone with an intermediate trust level, situated between the Internet and a trusted internal network, is often referred to as a "perimeter network" or Demilitarized zone (DMZ).

A firewall's function within a network is similar to physical firewalls with fire doors in building construction. In the former case, it is used to prevent network intrusion to the private network. In the latter case, it is intended to contain and delay structural fire from spreading to adjacent structures.

Without proper configuration, a firewall can often become worthless. Standard security practices dictate a "default-deny" firewall ruleset, in which the only network connections which are allowed are the ones that have been explicitly allowed. Unfortunately, such a configuration requires detailed understanding of the network applications and endpoints required for the organization's day-to-day operation. Many businesses lack such understanding, and therefore implement a "default-allow" ruleset, in which all traffic is allowed unless it has been specifically blocked. This configuration makes inadvertent network connections and system compromise much more likely.

The term "firewall" originally meant a wall to confine a fire or potential fire within a building, cf. firewall (construction). Later uses refer to similar structures, such as the metal sheet separating the engine compartment of a vehicle or aircraft from the passenger compartment.

Firewall technology emerged in the late 1980s when the Internet was a fairly new technology in terms of its global use and connectivity. The predecessors to firewalls for network security were the routers used in the late 1980s to separate networks from one another. [1] The view of the Internet as a relatively small community of compatible users who valued openness for sharing and collaboration was ended by a number of major internet security breaches, which occurred in the late 1980s: [1]

Андрей Игнатенко Знаток (304), закрыт 5 лет назад

Next Expert Гуру (4449) 5 лет назад

Сетевой экран это. А находится он в Панели Управления под именем Брандмауэр

1) Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Брандма́уэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово «firewall».

Файрво́л, файерво́л, фаерво́л — образовано транслитерацией английского термина firewall, эквивалентного термину межсетевой экран, в настоящее время не является официальным заимствованным словом в русском языке.

2) Стандартный файрвол Windows находится в ПАНЕЛИ УПРАВЛЕНИЯ и называется БРАНДМАУЭР WINDOWS, но кроме него на компьютере могут быть установлены и файрволы сторонних производителей ( EsetSmartSecurity, KasperskyInternetSecurity и. т. д.)

Остальные ответы

В Ubuntu для управления брандмауэром по умолчанию используется ufw. Он разработан для упрощения управления iptables, ufw предоставляет простой механизм для создания правил фильтрации пакетов IPv4 или Ipv6.

ufw после установки отключен. Выдержка из ufw «man page»:

« ufw is not intended to provide complete firewall functionality via its command interface, but instead provides an easy way to add or remove simple rules. It is currently mainly used for host-based firewalls.

(UFW не намерен предоставить полную функциональность брандмауэра через интерфейс командной строки, но вместо этого предоставляет простой способ добавлять или удалять простые правила. В настоящее время он используется как основа управлением брандмауэра)»

Ниже приведены примеры использования ufw:

Вопервых, необходимо включить ufw. Наберите в командной строке: sudo ufw enable

Открыть порт (для примера ssh ): sudo ufw allow 22

Аналогично, чтобы закрыть доступ к порту: sudo ufw deny 22

Для удаления правила, используйте правило delete: sudo ufw delete deny 22

Возможно разрешить доступ для определенных хостов или сетей. Следующий пример показывает как разрешить доступ хосту с ip адресом 192.168.0.2 на хост с любым ip по протоколу ssh: sudo ufw allow proto tcp from 192.168.0.2 to any port 22. Если заменить 192.168.0.2 на 192.168.0.0/24 то мы разрешим протокол ssh для любого хоста этой локальной сети.

При указании опции the --dry-run будет выводить результат применения правила, но применяться они не будут. Например, при вводе команды. sudo ufw --dry-run allow http будет показана цепочка применяемых правил для открытия порта HTTP.

ufw можно отключить: sudo ufw disable

Для просмотра состояния брандмауэра, наберите: sudo ufw status

Для вывода дополнительной информации о состоянии используйте: sudo ufw status verbose

Если порт который вы хотите открыть или закрыть определен в файле /etc/services, вы можете указывать текстовое имя порта вместо его номера. Например, в приведенных выше примерах, замените 22 на ssh.

Здесь мы привели поверхностное описание использования ufw. Обратитесь к man ufw чтобы получить более подробную информацию.

8.3.2.1. ufw Application IntegrationПорты которые необходимо открыть для работы с некоторыми приложениями могут храниться в профилях ufw. в которых перечислены порты необходимые для функционирования программы. Профили хранятся /etc/ufw/applications.d, их можно изменить если порты по умолчания были изменены.

Чтобы посмотреть профили для каких приложений установлены, наберите в командной строке: sudo ufw app list

Использование правил с профилями аналогично использованию правил открытия портов: sudo ufw allow Samba

Также доступен расширенный синтаксис: ufw allow from 192.168.0.0/24 to any app Samba Замените Samba и 192.168.0.0/24 профилем нужного вам приложения и адресом вашей сети. Нет необходимости указывать протокол для приложения, так как эта информация содержится в профиле ufw, имя приложения(имя профиля) заменяет номер порта при вводе правил.

Для просмотра детальной информации о портах, протоколах и т.п. - которые описаны в профиле, наберите: sudo ufw info Samba Не все программы которые требуют для своей работы открытия портов поставляются с профилями ufw, но если у вас есть собственные профили для ваших программ и вы хотите включить их официальные пакеты, то пожалуйста отпишитесь в соответствующий проект на Launchpad.

8.3.3.Masquerading (см. Настройка простой сети в virtualBox )The purpose of IP Masquerading is to allow machines with private, non-routable IP addresses on your network to access the Internet through the machine doing the masquerading. Traffic from your private network destined for the Internet must be manipulated for replies to be routable back to the machine that made the request. To do this, the kernel must modify the source IP address of each packet so that replies will be routed back to it, rather than to the private IP address that made the request, which is impossible over the Internet. Linux uses Connection Tracking (conntrack) to keep track of which connections belong to which machines and reroute each return packet accordingly. Traffic leaving your private network is thus "masqueraded" as having originated from your Ubuntu gateway machine. This process is referred to in Microsoft documentation as Internet Connection Sharing.

8.3.3.1. ufw MasqueradingВключить маскарадинг можно используя правила ufw. Это возможно благодаря тому что iptables является back-end для ufw, конфигурационные правила которого расположены в файлах /etc/ufw/*.rules. Эти файлы содержат настройки для правил iptables, и могут содержать правила для настройки сетевых шлюзов и мостов.

Файлы разделяются на два вида, правила которые выполняются до и после выполнения команд ufw.

Во первых. необходимо включить пересылку пакетов. Для этого убедитесь, что в файле /etc/default/ufw параметру DEFAULT_FORWARD_POLICY присвоено значение “ACCEPT”.

DEFAULT_FORWARD_POLICY="ACCEPT"

В файле /etc/ufw/sysctl.conf уберите комментарий из строчки:

net.ipv4.ip_forward=1

net.ipv6.conf.default.forwarding=1

Далее необходимо в начало файла (после начальных коментариев) /etc/ufw/before.rules добавить правила:

#nat Table rules

:POSTROUTING ACCEPT [0:0]

#Forwardtraffic from eth1 through eth0.

После изменений перезапустим ufw:

sudo ufw disable && sudo ufw enable

Маскарадинг должен включиться. Вы также можете добавлять любые дополнительные FORWARD правила в /etc/ufw/before.rules. It is recommended that these additional rules be added to the ufw-before-forward chain.

8.3.3.2. iptables MasqueradingСтандартный для linux метод, включения masquerading через iptables

Как и для ufw, первый шаг включение пакетной пересылки. В файле /etc/sysctl.conf расскомментируйте строки:

net.ipv4.ip_forward=1

net.ipv6.conf.default.forwarding=1

затем. выполните команду sysctl для принятия изменений:

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.1.0/16 -o eht0 -j MASQUERADE

sudo iptables -A FORWARD -s 192.168.1.0/16 -o eth0 -j ACCEPT

sudo iptables -A FORWARD -d 192.168.1.0/16 -m state --state ESTABLISHED,RELATED -i eth0 -j ACCEPT

Чтобы все это работало после перезагрузки необходимо добавить эти команды в файл /etc/rc.local. Настройки хорошо описаны в различных источниках о linux, поэтому не буду их комментировать.

8.3.4.LogsЖурналы брандмауэра имеют важное значение для обнаружения признаков «взлома», ошибок в написании правил и обнаружении необычного поведения вашей сети. Вам необходимо создать правила, чтобы эти события попадали в журнал, так же рекомендуется отслеживать в логах поведение создаваемых новых правил, а также рекомендуется протоколировать любые правила которые решают судьбу пакета (такие как ACCEPT, DROP, или REJECT).

Если вы используете ufw, вы должны включить протоколирование командой:

sudo ufw logging on

Для выключения протоколирования, просто замените on на off в этой команде.

При использовании iptables:

sudo iptables -A INPUT -m state --state NEW -p tcp --dport 80 -j LOG --log-prefix "NEW_HTTP_CONN: "

При получении пакета через порт 80 (HTTP) от локальной машины, будет создана запись в журнале событий, похожая на эту:

[4304885.870000] NEW_HTTP_CONN: IN=lo OUT= MAC=00:00:00:00:00:00:00:00:00:00:00:00:08:00 SRC=127.0.0.1 DST=127.0.0.1 LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=58288 DF PROTO=TCP SPT=53981 DPT=80 WINDOW=32767 RES=0x00 SYN URGP=0

Данная запись появится в журналах /var/log/messages, /var/log/syslog, и /var/log/kern.log. Это поведение можно изменить отредактировав файл настроек /etc/syslog.conf или установив и настроить демон ulogd и использовать ULOG вместо обычных журналов LOG. Демон ulogd является сервером пользовательского уровня, который «слушает» сообщения протоколирования событий получаемых от ядра, и может сохранять их в любой файл, или в базы данных PostgreSQL или MySQL. Для более легкого анализа содержимого журналов используйте инструмменты анализа, такие как fwanalog. fwlogwatch. или lire.

8.3.5. Другие инструментыЕсть множество инструментов помогающие вам в настройке брандмауэра без знания iptables. C GUI интерфейсом:

Довольно популярный и простой в использовании Firestarter

Очень мощный fwbuilder. будет напоминать системы администраторам работающих с другими комерческими системами. например как Checkpoint FireWall-1.

Если вы предпочитаете инструменты командной строки с текстовыми конфигурационными файлами:

Shorewall очень мощное решение, чтобы помочь вам настроить брандмауэр для любой сети.

ipkungfu работающий брандмауэр "из коробки", также позволяющий вам с легкостью создать сложные правила, отредактировав простой, хорошо документированные конфигурационные файлы.

Fireflier предназначен для desktop применения. Он состоит из сервера (fireflier-сервер), и выбранного вами клиента GUI (GTK или QT), и напоминает другие популярные брандмауэры для Windows

Ядро линукс включает подсистему Netfilter (сетевой фильтр), который используется для манипулирования или решения судьбы сетевого трафика передаваемого в или через ваш сервер. Все современные решения линукс по сетевой защите используют эту систему пакетной фильтрации.

Система пакетной фильтрации на уровне ядра была бы малоиспользуема администраторами без пользовательского интерфейса для ее управления. Для этого предназначен iptables. Когда пакет попадает на ваш сервер, он передается подсистеме Netfilter для одобрения, изменения или отказа на основе правил, которые она получает от интерфейса пользователя через iptables. Таким образом iptables - это все, что вам нужно для управления вашей сетевой защитой, если вы хорошо с ним знакомы, однако множество внешних интерфейсов доступны для упрощения этой задачи.

ufw - простой FirewallИнструмент для настройки сетевой защиты Ubuntu по умолчанию - это ufw. Он разработан для легкой настройки iptables и предоставляет дружественный способ создания сетевой защиты для IPv4 и IPv6.

По умолчанию изначально ufw выключен. Со страницы man руководства ufw:

«ufw не предназначен для обеспечения полной функциональности брандмауэра через свой командный интерфейс, но он предоставляет легкий способ добавления или удаления простых правил. Сейчас в большинстве случаев он используется для централизованных брандмауэров.»

Далее следуют несколько примеров использования ufw:

1. Для начала требуется разрешить ufw. Наберите в терминале:

2. Открыть порт (в данном примере SSH ):

3. Правила могут быть добавлены с использованием нумерованного формата:

4. Подобным образом можно закрыть открытый порт:

5. Для удаления правила используйте delete:

6. Также можно разрешить доступ к порту с определенных компьютеров или сетей. Следующий пример разрешает на этом компьютере доступ по SSH с адреса 192.168.0.2 на любой IP адрес:

Замените 192.168.0.2 на 192.168.0.0/24 чтобы разрешить доступ по SSH для всей подсети.

7. Добавление опции –dry-run команде ufw выведет список правил, но не применит их. Например, далее показано, что было бы применено, если открыть HTTP порт:

8. ufw можно выключить командой:

9. Чтобы посмотреть статус сетевой защиты:

10. Для более полного отображения информации введите:

11. Для отображения в виде формата numbered.

Если порт, который вы хотите открыть или закрыть определен в файле /etc/services, вы можете использовать имя порта вместо его номера. В приведенных выше примерах можете заменить 22 на ssh.

Это лишь краткое описание использования ufw. Пожалуйста обратитесь к странице man ufw для более подробной информации.

Приложения, которые открывают порты, можно включать в профили ufw, которые детализируют какие порты необходимы этому приложению для корректной работы. Профили содержатся в /etc/ufw/applications.d, и могут быть отредактированы, если порты по умолчанию были изменены.

1. Чтобы посмотреть для каких приложений установлен профиль введите следующую команду в терминале:

2. Аналогично, разрешить трафик по порту, используя профиль приложения, можно следующей командой:

3. Также доступен расширенный синтаксис:

Замените Samba и 192.168.0.0/24 на используемый вами профиль приложения и IP диапазон вашей сети.

Нет необходимости в определении протокола, поскольку эта информация детализирована в профиле. Также обратите внимание, что имя app заменило номер port.

4. Для просмотра деталей какие порты, протоколы и пр. определены для приложения введите:

Не для всех приложений, которые требуют открытие сетевого порта, поставляется профиль ufw, но если у вас есть профиль для приложения, и вы хотите чтобы этот файл был включен в пакет приложения, зарегистрируйте ошибку о пакете на сайте Launchpad.

Маскировка IPЦель маскировки ip-адреса состоит в том, чтобы компьютеры с частными, немаршрутизируемыми ip-адресами в вашей сети могли иметь доступ к Интернету через компьютер выполняющий маскировку. Трафик из вашей частной сети попадающий в Интернет должен быть правильно выпущен для корректного ответа, отправленного именно тому компьютеру, который послал запрос. Чтобы сделать это, ядро модифицирует заголовок каждого пакета так, чтобы ответ приходил нужному компьютеру, а не частному ip-адресу, который послал запрос, что невозможно в рамках сети Интернет. Линукс использует Трассировку Соединений (conntrack) для трассировки каждого из соединений принадлежащих соответствующим компьютерам и перенаправляет каждый возвращенный пакет. Трафик, покидает вашу частную сеть «маскируясь» таким образом, будто исходит от вашего шлюза Ubuntu. Этот процесс обозначен в документации Microsoft как Internet Connection Sharing (Общий доступ к Интернет-Соединению).

Маскировка ip-адреса может быть достигнута с использованием различных правил ufw. Это возможно благодаря дополнению к ufw, которым является iptables-restore с файлами правил, расположенных в /etc/ufw/*.rules. Эти файлы являются отличным способом для добавления правил в iptables без использования ufw, а также правил, которые более гибко взаимодействуют со шлюзом или соединением типа «мост».

Эти правила разбиты на два разных файла команд, одни должны быть выполнены ufw перед списком правил, а другие выполняются после списка правил.

1. Во-первых, в ufw должно быть активировано перенаправление. Для этого нужно изменить конфигурацию двух файлов, в /etc/default/ufw измените DEFAULT_FORWARD_POLICY на “ACCEPT”:

Затем отредактируйте /etc/ufw/sysctl.conf следующим образом:

Аналогично для IPv6:

2. Теперь добавим правила в файл /etc/ufw/before.rules. Правила по умолчанию описаны лишь в таблице filter. а для работы маскировки нам нужно отредактировать таблицу nat. Добавьте следующие строки в начало файла конфигурации сразу после заголовка с комментарием:

Комментарии не обязательны, но считается хорошим тоном документировать свою конфигурацию. Также при изменении каких-либо rules файлов в каталоге /etc/ufw, убедитесь, что данные строки являются последними для каждой измененной таблицы:

Для каждой таблицы обязательно присутствие соответствующего ей оператора COMMIT (применение изменений). В данных примерах показаны только таблицы nat и filter, но вы можете также добавлять правила для таблиц raw и mangle.

В примерах выше замените eth0. eth1 и 192.168.0.0/24 на соответствующие интерфейсы и IP диапазон вашей сети.

3. Наконец, выключите и повторно включите ufw для применения изменений:

IP маскировка теперь должна быть включена. Вы также можете добавить дополнительные правила FORWARD в /etc/ufw/before.rules. Рекомендуется чтобы эти дополнительные правила были добавлены в цепочку/секцию (chain) ufw-before-forward.

Iptables также может быть использован для маскировки соединений.

1. Подобно ufw, первым делом нам необходимо включить форвардинг для IPv4 отредактировав следующий файл /etc/sysctl.conf и убрав комментарий со строки:

Если вы хотите включить форвардинг для IPv6 также удалите комментарий:

2. Далее выполните команду sysctl для применения новых настроек в файле конфигурации:

3. Теперь настройка маскировки ip-адреса может быть завершена с выполнением лишь одной команды, которая может немного отличатся в зависимости от вашей конфигурации сети:

После выполнения этой команды можно считать, что ваша частная сеть имеет адрес 192.168.0.0/16, а сетевая карта с выходом в Интернет - ppp0. Синтаксис определен следующим образом:

1. -t nat – правило применяется к таблице nat

2. -A POSTROUTING – правило добавлено (-A) в цепочку POSTROUTING

3. -s 192.168.0.0/16 – правило применено к трафику, исходящему из этого адресного пространства

4. -o ppp0 – правило применено к трафику, который необходимо перенаправить через этот интерфейс

5. -j MASQUERADE – трафик подпадающий под это правило выполняет «прыжок» («jump») (-j) в цепочку MASQUERADE для дальнейшей манипуляции с ним как описаны выше

4. Также каждая цепочка таблицы filter (цепочка, где происходит фильтрация большинства пакетов) по умолчанию имеет правило ACCEPT, но если вы настраиваете ваш firewall с целью создания шлюза, вы должны выбрать либо политику DROP либо REJECT, в этом случае ваш «замаскированный» трафик должен быть пропущен через цепочку FORWARD для срабатывания предыдущих правил:

Вышеперечисленные команды разрешают форвардинг всех соединений из локальной сети в Интернет, а весь трафик относящийся к этим соединениям возвращается к компьютерам, пославшим запрос.

Если вы хотите, чтобы маскировка работала после перезагрузки ПК, отредактируйте файл /etc/rc.local и добавьте туде вышеперечисленные команды. Например, добавьте первую команду без опций фильтрации:

Журналы firewall крайне необходимы для обнаружения атак, возникающих проблем с правилами, а также обнаружения повышенной активности в вашей сети. В настройках firewall необходимо включить журналирование для правил, которое должно быть указано перед списком правил (правил, которые решают дальнейшую судьбу пакета, такие как ACCEPT, DROP или REJECT).

Если вы используете ufw, журналирование можно включить следующей командой:

Чтобы выключить журналирование в ufw просто замените значение on на off.

Для iptables введите:

В этом случае в начале поступит запрос на порт 80 от компьютера в локальной сети, затем будет сгенерирован файл журнала в dmesg который выгдлядит примерно так (одна строка разделена на три для корректного отображения на экране):

Этот текст журнала также появится в файле /var/log/messages, /var/log/syslog и /var/log/kern.log. Эти настройки можно изменить отредактировав файл /etc/syslog.conf аналогично или при установке и настройке ulogd, а также используя ULOG вместо LOG. Демон ulogd это пользовательский сервер который слушает инструкции ядра для дальнейшего журналирования, в частности для firewall, и может вести журналирование даже в PostgreSQL или MySQL базы данных. Для того, чтобы легко разобраться в файлах журнала можно использовать их анализаторы, такие как logwatch, fwanalog, fwlogwatch или lire.

Другие инструментыСуществует множество утилит для помощи в построении полноценного firewall без углубленных навыков в iptables.

Для работы с интерфейсом:

1. fwbuilder очень мощная утилита, которая настраивается подобно проприетарным продуктам вроде Checkpoint FireWall-1.

Если вы предпочитаете утилиты с поддержкой командной строки и списком файлов конфигураций:

Материал из wiki.kirovnet.net

При запуске установочного файла появляется окно предупреждение о необходимости удалить другие программы аналогичного назначения во избежание конфликтных ситуаций:

Если у Вас уже установлен какой либо firewall, удалите его, если нет, то смело продолжайте. Теперь нажимаем в окне предупреждении на кнопку "ДА". Дальнейшая установка стандартна для большинства Windows программ. Нужно только нажимать "Далее". В конце программа предложит варианты настройки: автоматический или пользовательский

Оставляем автоматический. Для окончания установки останется всего лишь перезагрузить компьютер.

После перезагрузки Вам сразу же начнут задавать вопросы об активности программ, которые могут использовать выход в сеть:

Тут уж необходимо понимать, какой из программ Вы разрешаете или запрещаете активность. При нажатии кнопки "Разрешить" или "Запретить" фаервол однократно пропустит или не пропустит программу в интернет. В случае повторения попытки программы выйти в интернет окно о её активности будет выдано снова. Если Вы уверены в программе, пытающейся получить доступ в интернет, то можете поставить галочку "Запомнить мой ответ для этого приложения" и нажать "Разрешить". Comodo Firewall впредь будет понимать, что этому приложению вы доверяете, и разрешит ему беспрепятственно работать. Таким же образом устанавливается запрет для программы: галочку "Запомнить мой ответ для этого приложения" и нажать "Запретить". Comodo будет всегда блокировать эту программу.

Во время тестирования первые вопросы были заданы относительно alg.exe и svchost.exe.

Это системные программы и доступ им нужно разрешить. Про пользовательские программы вопросы будут задаваться по мере их запуска. Если программа предназначена для работы в интернете или через интернет, то её нужно разрешить. Если понятно, что программа проявляет излишнее усердие в заботе о пользователе и хочет что-то скачать из интернета или передать через интернет, то её доступ нужно запретить. Таким образом, Вы, заинтересованный в своём безопасном пребывании в глобальной сети, через некоторое время создадите правила поведения для всех программ, установленных на компьютере.

Совершив ошибочный запрет или разрешив активность программы, всегда можно воспользоваться настройками Comodo Firewall и исправить ситуацию. Посмотрев в правый нижний угол экрана, где располагаются часы, Вы увидите иконку со щитом. Это и есть Comodo. Щёлкнув на иконке правой кнопкой, выбирайте открыть. Сразу откроется главное окно программы

В главном окне наглядно показаны базовые параметры функционирования firewall. Вверху окна осуществляется выбор между панелями "Сводка", "Защита", "Активность".

Слева выстроились значки для переключения между окнами этой панели:

Задачи – В этом окне Вы можете быстро разрешить или запретить доступ программы к сети, а также выбрать другие опции, возможности которых хорошо описаны под названием каждой из возможностей. Без необходимости лучше ничего не трогать.

Монитор приложений – предназначен для просмотра и редактирования списка приложений, которым пользователь доверяет. Окно представлено в виде таблице, в которой указывается:

Обратите внимание на быстрые варианты действия:

Дважды щёлкнув левой кнопкой мышки на имени программы или нажав "Правка", Вы попадёте в окно тонкой настройки (редактирования) правила:

В этом окне указывается полный путь к программе на диске, путь к программе, которая является родительской по отношению к настраиваемой. Тут ничего не нужно изменять. А посмотрев по вкладочкам внизу можно: - назначить действие программы на активность приложения, указать протокол и направление активности программы (принимает ли программа информацию (Входящее), отправляет (Исходящее) или и принимает и отправляет), - указать один или несколько IP-адресов с которыми взаимодействует приложение. Один или несколько портов, которые открывает приложение, осуществляя своё взаимодействие.

Монитор компонентов – предназначен для отслеживания целостности важных файлов – иногда вирусы пытаются изменить файлы и Comodo может этому препятствовать.

Сетевой монитор – Внимание! Здесь важен порядок следования правил! Comodo Firewall просматривает правила сверху вниз. На этой закладке осуществляется тонкая настройка параметров фильтрации фаерволом передачи данных по IP адресам и портам. Здесь можно принудительно закрыть потенциально опасные порты. Вот как это сделать: Нажмите кнопку "Добавить" и в появившемся окне:

выберите действие "блокировать" и укажите на закладке "Порт Источника" "один порт", а также пропишите номер порта, например, 137. Нажмите кнопку "ОК". Новое правило появится в списке. Стрелками "Вверх" или "Вниз" зададим местоположение правила в списке. Чтобы не ошибиться, пока можно просто поместить правило в середину.

На закладке Дополнительно окна "Защита" можно дополнительно настроить firewall. Эти возможности нужно осваивать постепенно, по мере работы с программой вы поймёте, когда появится необходимость в дополнительных настройках.

Перейдя на панель «Активность» мы увидим две закладки: "Соединения" и "Журнал". В Соединениях отображается список программ, которые в данный момент активны. Здесь можно посмотреть, нет ли среди программ, которым вы доверяете, чего-то подозрительного. А также объём переданных/полученных данных. В Журнале ведётся хронологическая запись важных событий. К нему можно всегда обратиться при анализе действий какой-то из программ.

Ну и конечно же не забывайте делать обновление компонентов программы. Нажимая в самом верху кнопку «Обновление» Вы запустите мастер загрузки новых компонентов. Эта простая процедура не позволит новым появляющимся вредоносным программам осуществить деструктивные действия на вашем компьютере. По умолчанию в настройках задана автоматическая проверка обновлений.

Простая в использовании и настройке программа фаервол Comodo защитит ваше пребывание в интернете и поможет научиться разбираться в процессах, происходящих во время обмена информацией через сеть.

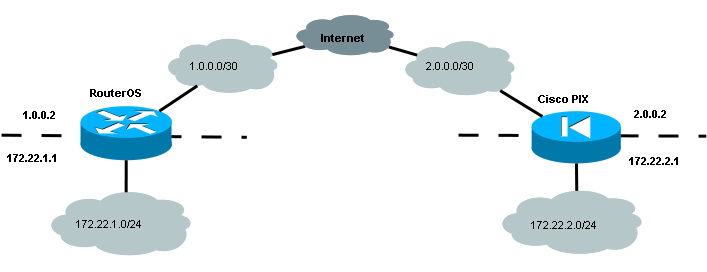

A firewall is a part of a computer system or network that is designed to block unauthorized access while permitting authorized communications. It is a device or set of devices that is configured to permit or deny network transmissions based upon a set of rules and other criteria.

Firewalls can be implemented in either hardware or software, or a combination of both. Firewalls are frequently used to prevent unauthorized Internet users from accessing private networks connected to the Internet, especially intranets. All messages entering or leaving the intranet pass through the firewall, which inspects each message and blocks those that do not meet the specified security criteria.

Tunngle RequirementsTunngle has two network capable executables.

You can find these files in the Tunngle folder which is usually located in your Program Files folder.

Tunngle has one network adapter which is configured in the following way:

DHCP traffic over the Tunngle adapter must be allowed in order for Tunngle to successfully acquire a Virtual IP.

Tunngle and FirewallsWhen it comes to Tunngle problems you might have to deal with three kind of firewalls depending on your system:

Windows Firewall is the easiest to handle. Tunngle automatically creates the Windows Firewall rules upon installation so chances are that you won't have to worry about it. Anyway in certain cases some changes to the Windows Network Settings (especially under Vista and 7) or some changes to the Windows Firewall rules might cause minor problems.

Drakfirewall позволяет настроить межсетевой экран (файерволл). Межсетевой экран фильтрует попытки внешнего подключения, а также блокирует неавторизованные подключения. Вы можете настроить межсетевой экран, если хотите разрешить входящие подключения к вашему компьютеру, а также если на нём включены определённые службы такие, как совместный доступ к файлам, веб-сервер и т. п.

Мастер настройки включает в себя несколько этапов настройки.

Выбор служб, доступных извнеЕсли в списке выбрано "Ко всем (файервол отключен)", снимите с этого пункта отметку, отметье галочкой те службы, к которым нужно обеспечить доступ извне.

Если в списке нет службы, которую необходимо авторизовать, нажмите кнопку "Дополнительно". В открывшемся окне, в текстовом поле ввода, введите номера портов, которые нужно оставить открытыми. Над текстовым полем ввода находятся примеры записей портов. Порты можно задавать с помощью диапазона, например, 24300:24350/udp. В этом же окне можно включить функцию записи сообщений файервола в системный журнал.

Отсутствие в списке отмеченных служб не означает, что доступ к Интернету закрыт. Отсутствие отметки говорит о том, что доступ к этой службе из Интернета запрещён. Если на компьютере вообще не планируется использовать какие-либо из этих служб (распространённая практика для десктоп-машин), оставьте все службы неотмеченными.

С другой стороны, чтобы отключить файервол и открыть доступ извне ко всем службам, отметьте галочкой "Ко всем (файервол отключен)". Но помните, что это небезопасно. В результате система станет более уязвимой.

Включение интерактивных возможностейИнтерактивный файервол может предупреждать о попытках подключения к вашему компьютеру с помощью всплывающих сообщений апплета сети. Выберите "Использовать интерактивный файервол", чтобы включить эту возможность.

Включите эту возможность, чтобы система уведомляла вас о возможных злонамеренных попытках получения доступа к вашему компьютеру.

В этом списке также перечислены все открытые порты. Отметив их галочкой, вы будете получать всплывающие сообщения с уведомлениями о попытках подключения к этим портам.

Выбор сетевого интерфейсаНа этом шаге необходимо выбрать сетевой интерфейс, подключённый к Интернету. Если вы не знаете, какой именно интерфейс используется для подключения к Интернету, вы можете проверить конфигурацию сети.

Наконец нажмите "OK".

Примечание: Возможно, мастер сообщит, что необходимо установить дополнительные пакеты.

Настройка Firewall из командной строки Основные файлы конфигурацииЗадаем сетевой интерфейс применения правил файрвола

Измените файлы /etc/shorewall/start и /etc/shorewall/stop следующим образом (от root):

Во всех случаях добавляется cтроки в файл /etc/shorewall/rules.drakx. Для открытия нескольких служб применяется набор правил

Нужно открыть порты с 5800 по 5900 на протоколах UDP и TCP. Для этого записываем в /etc/shorewall/rules.drakx следующие строки:

Запись и применение правилЧтобы записать правила можно воспользоваться любым текстовым редактором (от root) или просто дать команду записи строки в файл правил (на примере ping)

Для применения правил Shorewall нужно их перекомпилировать, перезапустив Shorewall. Для этого даем команду