Рейтинг: 4.2/5.0 (1859 проголосовавших)

Рейтинг: 4.2/5.0 (1859 проголосовавших)Категория: Windows: Загрузка файлов

Переход рынка информационной безопасности в фазу более высокой зрелости сопровождается изменениями в одном из ключевых компонентов системы обеспечения корпоративной ИБ — в организации и управлении доступом к информационным ресурсам.

О наиболее характерных, по мнению ИБ-интеграторов, проявлениях связанного с этими изменениями перехода к использованию промышленных систем управления доступом (IDM) и об особенностях внедрения IDM-систем на критически важных объектах научному редактору еженедельника PC Week/RE Валерию Васильеву рассказывает генеральный директор компании LETA Александр Малявкин.

PC Week: Как вы полагаете, управление доступом к ИТ-ресурсам — это функционал, который в компании проще и дешевле реализовать за счет применения специализированных IDM-систем, способных одновременно служить, так сказать, фундаментом и порталом для централизованного управления корпоративной ИБ, или за счет каких-либо иных, альтернативных, методов?

Александр Малявкин: Для начала хочу сказать несколько слов о том, зачем вообще нужен функционал управления доступом, ну а потом изложу свою точку зрения по поводу того, может ли IDM-система служить основой для централизованного управления корпоративной ИБ.

Особенность систем IDM заключается в том, что они работают на стыке решения задач ИБ, управления ИТ-ресурсами и бизнеса как такового (в той части, которая связана с предоставлением доступа к ресурсам и управлением им — в том, что наиболее близко конкретным бизнес-пользователям, с чем они сталкиваются каждый день, выполняя свои должностные обязанности, участвуя в бизнес-процессах).

Если говорить о способах реализации функционала управления доступом, то данная задача может решаться на базе тех возможностей, которые реализуются в отдельных информационных системах для управления учетными записями, с одновременным дополнением их соответствующими организационными мероприятиями, прежде всего предусматривающими назначение лиц, ответственных за управление, согласование, предоставление доступа. Однако, как показывает опыт, эксплуатация решений такого типа требует привлечения большого числа специалистов и заранее предполагает существенные задержки при принятии и исполнении управленческих решений и существенные сложности в контроле управления правами доступа.

Наиболее эффективным и полномасштабным мне представляется использование для управления доступом в качестве ядра специализированного промышленного IDM-продукта, который с помощью коннекторов или иных технологий “подключается” ко всем корпоративным информационным ресурсам. При полном охвате ИТ-ресурсов и адекватно прописанных правилах доступа даже один системный администратор сможет с помощью такой системы оперативно реагировать на прием, увольнения, должностные перемещения персонала, появление новых информационных систем, изменения ролевых политик…

Что же касается централизованного управления корпоративной ИБ, то в данном случае понимается все-таки не отдельная система (мне такие не известны), а набор мер и средств, которые подчинены единым правилам, которые и составляют систему управления ИБ. Безусловно одним из ключевых компонентов такой системы должна быть система IDM.

PC Week: А как обстоят дела на практике? Какой из двух вариантов управления доступом наиболее распространен в российских компаниях сегодня — через промышленные IDM-продукты или альтернативными способами?

А. М.: По моим оценкам, охват специализированными IDM-системами средних и крупных компаний, работающих в России, не превышает 10%. Примерно столько же предприятий и организаций из этого сегмента можно отнести к потенциальным заказчикам промышленных IDM-систем. Что же касается малого бизнеса, то, как показывает мой опыт, проблема полнофункционального управления доступом для него вообще неактуальна.

Тем не менее, со стороны среднего и крупного бизнеса интерес к IDM-системам растет. Как я уже сказал, от этих заказчиков можно ожидать удвоения объема рынка IDM-систем. Это связано именно с тем, что IDM полезна не только службе ИБ, но и ИТ-службе, и бизнес-подразделениям.

PC Week: Следовательно разработчики IDM-систем должны готовиться к резкому увеличению спроса на свою продукцию. А каких иных вызовов им следует ожидать сегодня со стороны ИТ-потребителей?

А. М.: Готовясь к росту спроса, разработчики IDM-систем должны учитывать в своих продуктах баланс интересов трех упомянутых мною внутрикорпоративных пользователей IDM-систем: ИБ, ИТ и бизнеса. У представителей каждого из них свои требования к IDM. Бизнесу, например, как никому другому внутри компании, нужны быстрые внедрение и окупаемость наряду с простотой использования. ИТ-подразделение ждет от IDM-системы сокращения затрат на управление ИТ-ресурсами и упрощения связанных с этим процедур. ИБ-служба надеется на то, что IDM-система поможет ей снизить риски, вызываемые некорректным предоставлением доступа, а также решить задачу выполнения требований регуляторов.

IDM-вендор должен быть готов к тому, что его продукту придется функционировать в многосистемной среде, взаимодействовать в том числе с системами, написанными заказчиками самостоятельно. При этом задача IDM-решения заключается в том, чтобы объединить под своим управлением все, что касается организации доступа. Следует иметь в виду, что написание коннекторов к отдельным из систем, с которыми IDM-вендор сталкивается у заказчика, может заметно увеличить срок реализации проекта внедрения IDM. Это тоже нужно учитывать в IDM-проектах.

PC Week: Можно ли говорить о вертикализации функционала IDM, о специфике спроса со стороны трех главных упомянутых вами внутрикорпоративных потребителей в разных рыночных сегментах — госсекторе, банках, на промышленных предприятиях, в учебных организациях, медицинских учреждениях, социальных сетях?

А. М.: Мне представляется, что отраслевая специфика в IDM-решениях представлена слабо — и бизнес, и ИТ, и ИБ самых разных компаний в большой степени ожидают от IDM одного и того же. Специфика управления доступом связана скорее с использованием некоторых технологий, таких, например, как криптография и электронная подпись (ЭП). И уже через технологии эта специфика распространяется на вертикальные рынки. Так, с особенностями применения той же криптографии и ЭП сталкивается любая компания любой вертикали, по тем или иным причинам решившая использовать эти технологии, и прежде других это структуры госсектора и банки, в которых они применяются наиболее часто.

PC Week: А какие технологии, характерные для ТЭК, определяют специфику построения IDM для этой вертикали? Ведь после целевых кибератак (таких, скажем, как Stuxnet, Flame и т. п.) на стратегически важные объекты, к которым, безусловно, относятся и объекты ТЭК, представляется целесообразным разобраться в этом. В чем эта специфика заключается для заказчиков данной категории?

А. М.: Сразу скажу, что никакая отдельная система (включая и IDM) от подобного рода атак не защитит. В первую очередь это проблема защищенности специфических для ТЭК промышленных систем.

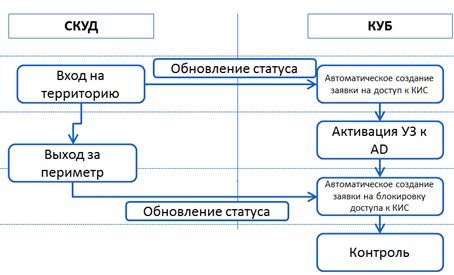

Исходя из оценки допустимых рисков, к которым предприятия ТЭК чувствительнее предприятий многих других вертикалей, дополнительные требования по защищенности применяются там ко всем используемым в них информационным системам. Это относится и к IDM-решениям. Поскольку основная задача IDM заключается в управлении правами доступа, то от этой системы в данном случае требуются более четкое разграничение прав доступа и более жесткий контроль за их исполнением, в том числе и в отношении самих администраторов IDM-систем, что подразумевает использование специфических технологий и организационных подходов. Следует также предусмотреть варианты экстренного блокирования доступа на случай аварийных ситуаций, резервные системы и т. п.

В любом случае нужно иметь в виду, что IDM-систему в редких случаях можно поставлять как коробочное решение — чаще всего она требует доработки под заказчика, тем более если речь идет об организации доступа к критическим для бизнеса системам или к стратегически важным объектам, к которым относятся и объекты ТЭК.

Свои требования к безопасности таких объектов предъявляют и регуляторы. Однако на сегодняшний день это общие требования — пока нет документов, регламентирующих работу отдельных подсистем, в том числе IDM. В управлении правами доступа мы, будучи ИБ-интегратором, исходим из базовых требований документов ФСТЭК России, ФСБ России и других регуляторов. А вот когда такие специальные требования будут разработаны, для IDM-вендоров появятся еще один вызов.

PC Week: Итак, в адаптации IDM под требования заказчика значительный объем работ ложится на плечи разработчика системы. А что приходится делать в процессе развертывания IDM-системы ИБ-интеграторам?

А. М.: Если под интегратором понимать команду, которая занимается внедрением системы, то она оказывается промежуточным звеном между вендором IDM-системы и заказчиком. Именно этот посредник должен определить, что нужно доработать в IDM-продукте под специфику ИТ-среды и ИБ-политик заказчика, и выступить в проекте в роли консультанта. В этом заключается его основная задача. После того как необходимые доработки будут произведены, внедрить систему уже несложно.

PC Week: Как можно оценить надежность IDM-систем, прежде всего внедряемых на стратегически важных объектах?

А. М.: На стратегически важном объекте целесообразно оценивать надежность не отдельных систем, а ИБ в целом, руководствуясь методиками управления рисками: выявлять наиболее опасные места в бизнесе и анализировать, как на их безопасность влияет каждый компонент защиты, в том числе и IDM-система.

Для стратегически важных объектов нужно предусматривать более глубокое резервирование ИБ-компонентов, чем в менее критических средах. Возможно, что при этом одной IDM-системой не обойтись и придется применять какие-либо альтернативные решения, вплоть до развертывания второй IDM-системы. Нужно быть готовым к тому, что стремление повысить надежность приведет к удорожанию управления доступом и сделает его менее удобным в эксплуатации.

В оценке надежности IDM-системы, на мой взгляд, самое важное — многоуровневый контроль ее неизменяемости и контроль доступа к самой системе: доступ к ней тоже должен контролироваться. Скорее всего, для этого потребуются дополнительные технологии и более строгие организационные меры.

Для оценки надежности IDM-системы как таковой можно развернуть ее на испытательном стенде. Однако статистические показатели надежности функционала IDM-системы можно выявить только по результатам ее эксплуатации на протяжении довольно продолжительного времени в условиях работы разных заказчиков. Сейчас мне трудно сказать более определенно, как достичь необходимого уровня надежности IDM и как оценить его, тем более для такой специфической категории заказчиков, как предприятия ТЭК.

PC Week: Можно ли определить, насколько специальные требования к надежности повысят стоимость IDM для таких заказчиков?

А. М.: К настоящему времени мне неизвестны примеры внедрения IDM-систем в сегменте ТЭК, в которых учитывалась бы специфика стратегической важности относящихся к нему объектов. IDM-продукты, по моим наблюдениям, пока внедряются там “как есть”, и прежде всего в целях повышения удобства обслуживания корпоративных информационных систем для ИТ-подразделения.

PC Week: Благодарю за беседу.

Рынок IDM-решений уже давно перестал быть чем-то новым, большинство специалистов понимают важность решений данного класса, аналитики периодически дают прогнозы по росту IDM-рынка, но почему-то этим все и ограничивается. Бурного роста и повсеместного применения подобных решений не наблюдается.

Все прогнозы по росту рынка IDM-решений, которые я встречал, были более чем радужными - иногда даже говорилось о ежегодном двукратном росте. И в целом, если оглянуться назад, то до определенной поры эти прогнозы оправдывались - рынок действительно развивался очень активно. Но со временем этот рост начал замедляться и сегодня опустился до скромных показателей. С чем же связана такая динамика? Причин несколько.

Первая причина

Первая из них - ошибочное представление многих аналитиков о емкости рынка. Вернее даже сказать, что все понимали - потенциал у IDM-решений очень серьезный и он может быть востребован потребителями самого разного масштаба, но никто не брал в расчет одну вещь - лидирующие производители IDM-решений делали ставку не на весь рынок, а на крупный и очень крупный бизнес. Именно из-за этого сложилась ситуация, при которой, несмотря на огромный потенциал, рост IDM-рынка замедляется, ибо круг потенциальных покупателей очень узок.

Развитие IT-систем и бизнес-приложений послужило толчком к развитию IDM-решений (или IDМ-решений). На Западе это развитие началось ориентировочно в 2002-2003 гг. вернее, к этому времени уже существовал более-менее очерченный рынок со своими игроками. Примерно к 2007 г. западный рынок IDM-решений практически приобрел те привычные очертания, что мы видим сегодня на "магических квадрантах" Gartner (см. рис.).

Вторая причина

Вторая причина плавно вытекает из предыдущей - стоимость владения такой системой. IDM-решения лидирующих разработчиков на сегодняшний день очень дорогие, что опять же сдерживает рост рынка и распространение его в SMB-сегмент. Вообще, этот фактор сыграл довольно злую шутку, и сегодня, уже по прошествии нескольких лет с момента появления IDM как класса, можно услышать стереотипное мнение: "IDM - хорошая система, но нам не по карману". Это и понятно, далеко не каждая компания готова выложить минимум $400-500 тыс. за подобное решение.

Третья причина

На самом деле, есть еще и третья причина, не менее важная, чем две предыдущие - сложность во внедрении IDM-решений. Именно сложность реализации зачастую превращает изначальный проект в долгострой. Мне сложно сказать, как с этим дела обстоят на Западе, но если говорить о России, то каждый второй подобный проект с вероятностью близкой к 100% превращается в многолетнюю стройку. Это не полгода, не год и даже не два - это проекты, которые могут тянуться по 4-5 лет. Понятно, что такая ситуация мало кого устраивает, и до недавнего времени она никак кардинально не менялась. Почему я говорю "до недавнего времени"? Да потому, что в последнее время многие аналитики заговорили о реальном расширении рынка IDM и его переходе в том числе в сектор SMB.

Новые компании на IDМ-рынке

Естественно, эти разговоры не беспочвенны, и они основываются на том, что на рынке, наряду с крупными игроками, начали появляться относительно новые компании, при этом ничем технологически не уступающие лидерам рынка. Эти компании уже сейчас способны предложить рынку свои IDM-решения, ориентированные на более широкий круг потребителей, а также новые подходы в вопросах внедрения. И если производителям удастся в ближайшее время преодолеть те сдерживающие факторы, о которых сказано выше, то, несомненно, мы увидим качественно новый скачок в динамике роста рынка IDM. Если говорить о моей субъективной оценке по динамике роста, то к вышесказанному я бы добавил еще один очень интересный факт: IDM-решение - это не только и не столько решение для автоматизации процессов, это, скорее, фундамент любой правильной системы управления доступом со всеми вытекающими отсюда последствиями. Наверное, никто не станет спорить с тем, что любая служба информационной безопасности обязана в первую очередь выстраивать именно процессы управления доступом, и тут хорошей платформой им будет служить именно IDM-решение.

Александр Санин, коммерческий директор компании Аванпост

Дмитрий Бондарь

Заместитель руководителя по направлению

“Системы управления доступом"

компании “Инфосистемы Джет"

Системные администраторы загружены рутинной работой по созданию, изменению и блокированию учетных записей. По мере роста организации увеличиваются затраты на администрирование, возникают риски информационной безопасности, такие как кража или искажение информации. Из-за разрозненности данных аудита расследование инцидентов информационной безопасности занимает до нескольких недель, при этом половину из них расследовать так и не удается. Кроме того, становится практически невозможно отслеживать "бесхозные" учетные записи и записи с избыточными привилегиями в информационных системах. Решение этих и других проблем входит в круг задач систем класса Identity Manager (IDM).

Функции IDMРассмотрим основные функции IDM-системы. Она позволяет управлять учетными записями подключенных информационных систем через свой графический интерфейс и автоматизировать это управление.

Как показывает практика, для внедрения IDM важно, чтобы в организации были формализованы бизнес-процессы управления доступом и налажен процесс кадрового учета. Если процессы не выстроены или нуждаются в пересмотре, то нередко внедрению IDM предшествует этап консалтинга. На этом этапе наши специалисты проводят анализ существующих бизнес-процессов и информационных систем и предлагают методики оптимизации процессов управления доступом, основываясь на лучших отраслевых практиках.

В IDM можно автоматизировать бизнес-логику управления доступом в соответствии с правилами компании. Например, система может автоматически выбирать сервер электронной почты на основании региона пользователя при создании почтового ящика, генерировать имена учетных записей по заданным правилам транслитерации, заполнять атрибуты организационной принадлежности для системы учета затрат и т.д. IDM позволяет отслеживать никому не принадлежащие учетные записи и учетные записи с избыточными полномочиями. Как правило, IDM подключается к системе кадрового учета. Это позволяет автоматизировать такие процессы, как прием на работу, увольнение, уход в отпуск. Помимо операций по управлению доступом, IDM позволяет автоматизировать соответствующие процессы согласования. Дополнительными механизмами автоматизации в IDM являются ролевая модель управления доступом и интерфейс самообслуживания. Ролевая модель позволяет автоматически назначать типовые права доступа на основании данных сотрудника, например, его должности и подразделения. С помощью интерфейса самообслуживания сотрудники могут самостоятельно запрашивать себе права доступа в информационных системах, восстанавливать или менять пароли своих учетных записей. Все действия, которые осуществляются в системе IDM, записываются в журналы, и на основании этих данных можно строить отчеты.

Особенности внедрения IDMСоздание системы централизованного управления учетными записями и правами доступа является чем-то средним между заказной разработкой и использованием "коробочного" продукта. В процессе внедрения мы адаптируем IDM под потребности организации: настраиваем процессы управления доступом, разрабатываем адаптеры к информационным системам и модули расширения. Как показывает практика, для внедрения IDM важно, чтобы в организации были формализованы бизнес-процессы управления доступом и налажен процесс кадрового учета. Если процессы не выстроены или нуждаются в пересмотре, то нередко внедрению IDM предшествует этап консалтинга. На этом этапе наши специалисты проводят анализ существующих бизнес-процессов и информационных систем и предлагают методики оптимизации процессов управления доступом, основываясь на лучших отраслевых практиках.

Identity Manager – класс систем информационной безопасности для централизованного управления учетными записями и правами доступа в информационных системах. Эти системы довольно широко распространены на Западе, где они давно стали неотъемлемой частью информационной инфраструктуры организации. В настоящее время системы IDM активно развиваются на российском рынке.

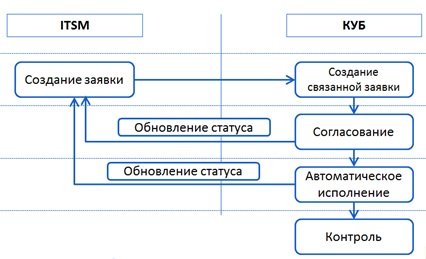

Первоочередной задачей при внедрении системы является подключение кадрового источника. Это осуществляется с помощью адаптера либо, в случае его отсутствия или технических ограничений, посредством промежуточного представления. В качестве последнего используется представление в базе данных кадровой системы либо выгрузка в текстовый файл. Взаимодействие IDM с ИС осуществляется посредством адаптеров. Для систем российского производства и систем собственной разработки, как правило, адаптеры разрабатываются в рамках проекта. За несколько лет мы разработали адаптеры ко многим системам российского производства, включая кадровые системы и АБС. Если непосредственное подключение IDM к информационной системе невозможно, управление учетными записями остается в зоне ответственности администратора, а заявки на осуществление конкретных действий формируются и назначаются в IDM. Это позволяет вести учет прав доступа в IDM и придерживаться единых бизнес-процессов.

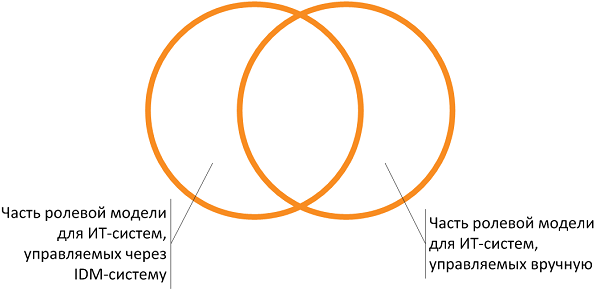

Ролевая модель управления доступомОдной из наиболее востребованных функций IDM является ролевая модель управления доступом. По нашему опыту, для ее реализации требуется большая подготовительная работа: классификация типов доступа в информационных ресурсах, формализация матрицы прав доступа в разрезе должностей и подразделений, выделение бизнес-ролей. Иногда количество различных комбинаций прав доступа может приближаться к числу сотрудников и выделить типовые привилегии не представляется возможным. В этом случае требуется предварительно провести инвентаризацию прав доступа в информационных системах и пересмотр привилегий сотрудников. В зависимости от потребностей заказчика эти работы мы выполняем в рамках отдельного проекта, либо в рамках проекта по внедрению IDM параллельно с другими работами. Построение ролевой модели управления доступом – постепенный процесс, который в результате позволяет ввести в компании типизированное управление доступом и повысить его эффективность.

Возможность разработки собственного решенияКак альтернативу покупке IDM некоторые компании рассматривают возможность разработки аналогичной системы собственными силами. Обычно это делается в целях экономии на стоимости лицензий. Рассматривая такой вариант, важно учитывать, что любая разработка всегда дороже покупки типового продукта и целесообразна только в том случае, если требуется действительно уникальное решение. Как правило, это важно для тех аспектов деятельности организации, которые непосредственно связаны с получением прибыли и где требуется реализация конкурентных преимуществ. IDM-системы решают задачи управления учетными записями в информационных системах, которые являются типовыми для большинства организаций. Разработка решения собственными силами имеет много рисков.

Для качественного и своевременного завершения проекта требуется квалифицированная команда и налаженные процессы разработки. Это редко встречается в компаниях, которые не занимаются заказной разработкой программного обеспечения. Кроме того, нужно учитывать затраты на поддержку и развитие продукта и зависимость проекта от конкретных людей. Современные системы IDM обладают богатыми функциональными возможностями, которые позволяют адаптировать продукт под потребности большинства компаний. Но если идти по пути разработки собственного решения, то не лишней в этом случае окажется помощь профессиональных консультантов.

Эффект от внедрения IDMСистемы IDM предоставляют множество преимуществ для представителей ИБ- и IТ-структур и бизнеса. Офицеры безопасности получают возможность контролировать права доступа в информационных системах: в любой момент времени знать, кто, куда, когда и какой доступ имел. С помощью IDM они могут оперативно отслеживать и расследовать инциденты информационной безопасности, связанные с наличием избыточных привилегий, выполнять регламенты разделения ответственности (segregation of duties) и инвентаризации прав доступа пользователей. С точки зрения IТ-подразделений, IDM позволяет значительно ускорить процессы управления доступом, навести порядок в ИС и сократить затраты на администрирование. Для бизнеса это способ повысить эффективность работы сотрудников, снизить издержки, связанные с ожиданием предоставления прав доступа и рисками ИБ, выполнить ряд требований регуляторов – стандарта СТО БР ИББС, PCI DSS и ISO 27001, а также повысить прозрачность процессов управления доступом.

Современные системы IDM обладают богатыми функциональными возможностями, которые позволяют адаптировать продукт под потребности большинства компаний. Но если идти по пути разработки собственного решения, то не лишней в этом случае окажется помощь профессиональных консультантов.

В качестве дополнительного преимущества можно назвать перераспределение ответственности за права доступа сотрудника. Если до внедрения формально за них отвечает руководитель, а фактически – администраторы информационных систем, то после внедрения управление доступом поднимается на бизнес-уровень и ответственность руководителя подкрепляется возможностями контроля и управления. Еще одно преимущество – возможность учета истории работы сотрудника в компании. Если сотрудник увольняется, а через некоторое время опять приходит на работу в компанию, то он использует уже существующий набор учетных данных. Кроме того, IDM можно использовать как справочник сотрудников. Сами сотрудники при использовании функционала самообслуживания получают в доступном виде каталог всех информационных ресурсов компании с возможностью их запроса.

По нашему опыту, срок окупаемости IDM-решения составляет около трех лет. Влияние оказывают такие факторы, как совокупная стоимость администрирования информационных систем, поддержки пользователей, времени простоя сотрудников при ожидании предоставления прав доступа и величина ущерба от утечек конфиденциальной информации из-за наличия избыточных привилегий и т.д.

По мере развития организации у нее рано или поздно возникают те трудности, о которых мы говорили выше. С каждым годом к нам обращается все больше компаний, желающих внедрить IDM, и в этом году мы также прогнозируем значительный рост проектов по этому направлению.

Это позволяет уже сегодня с уверенностью сказать, что IDM-решения – будущее успешных компаний.

Системы IdM (Identity management или Identity and access management (IAM)) нацелены на автоматизацию многочисленных задач, возникающих на протяжении жизненного цикла идентификационных данных. Они обеспечивают взаимодействие отдела кадров, службы безопасности и ИТ-администраторов, снабжая их необходимым программным инструментарием.

IdM – это процессы, технологии и системы для управления жизненным циклом идентификационных объектов. Эти объекты могут представлять собой:

Жизненный цикл любого из перечисленных объектов включает в себя создание, поддержание, изменение, блокировку и удаление в соответствии с изменением статуса сотрудника в организации (прием на работу, должностные ротации, перевод в другое подразделение, увольнение).

IdM-системы реализуют следующие категории процессов:

Многие заказчики воспринимают IdM-решения как краеугольный камень корпоративной системы информационной безопасности. Отдельной частью IdM-решений являются системы аутентификации и авторизации. Отвечая потребностям бизнеса, эксперты в области информационной безопасности изучили множество успешных и не очень систем идентификации, сделали ряд выводов и сформулировали требования к системам идентификации.

На сегодняшний день самым распространенным методом аутентификации в Internet является логин/пароль. Практика показывает, что он имеет больше недостатков, чем преимуществ. Каждое приложение должно хранить базу данных всех учетных записей, а в идеале и защищать её. В итоге происходит дублирование пользовательских данных: пользователи вынуждены помнить множество логин/паролей, а на владельцев ресурсов ложится лишняя нагрузка по хранению и управлению этими данными. В корпоративных системах ситуация лучше, но есть свои проблемы. В большинстве продуктов есть те или иные способы строгой аутентификации. Трудности возникают при попытке интегрировать различные системы. Ситуация упрощается, если в организации работают продукты одного поставщика, иначе приходится скрещивать решения разных компаний, и в большинстве случаев это потребует определённых усилий. Ещё сложнее обеспечить единую аутентификацию пользователей между двумя различными организациями.

Для решения этих задач последние несколько лет в рамках общеотраслевой инициативы разрабатывалась единая система управления идентификационными данными на базе стандартных протоколов. Результатом совместной работы стало создание модели аутентификации на основе утверждений, которая нашла свою реализацию в продуктах таких компаний, как Microsoft, Novel, Oracle, IBM, Sun.

Модель аутентификации на основе утверждений (claim-based authentication, CBA) состоит из трех основных компонент:

Центр идентификации (ЦИ) играет ключевую роль в данной модели. Его назначение – вынести аутентификацию из приложения, заменив её на доверие к утверждениям. В этом случае приложение может выбирать необходимый набор сведений о пользователе (идентификационных данных) и указывать ЦИ, которому оно доверяет. На ЦИ ложится вся тяжесть работы по авторизации пользователя, получению идентификационных данных, выпуску и криптографической защите электронных идентификаторов. ЦИ может поддерживать несколько методов аутентификации пользователя: билет Kerberos, сертификаты X509, логин/пароль, маркер безопасности.

Для того чтобы сделать пользователя активным участником процесса аутентификации Центр идентификации может выпускать Информационные карты (information card далее инфокарта). С точки зрения пользователя инфокарта – это наглядное представление его цифровой сущности. Здесь есть полная аналогия с реальным миром – паспортом, кредитной карточкой и т.п. Под словом «сущность» понимается набор утверждений, описывающих пользователя или другой объект в системе. Сама по себе инфокарта не хранит пользовательских данных, но в ней содержится информация о том, как и где пользователь может получить электронный идентификатор, с необходимым набором полей.

Для удобства работы с инфокартами разработаны окна управления инфокартами (Identity Selectors). Они скрывают от пользователя всю работу по разбору политик безопасности приложений, центров идентификации, получению и отправке маркеров безопасности, согласованию протоколов, криптографическим операциям. Пользователю остается только согласиться с информацией о нем, отправляемой вместе с электронным идентификатором.

Преимущество технологии CBA – поддержка большого числа сценариев аутентификации, позволяющие удовлетворить все потребности бизнеса.

Компания КРИПТО-ПРО, видя повышенное внимание и перспективность технологий и систем управления идентификационными данными, готова предложить консалтинговые услуги в развертывании и применении данных систем. Стоит отметить, если предъявляются высокие требование к безопасности со стороны регулирующих органов или по другим соображениям, возникает необходимость использовать сертифицированные решения с российскими криптографическими алгоритмами. Компания КРИПТО-ПРО реализовала поддержку российской криптографии для нескольких IdM-систем:

При децентрализованном подходе процесс предоставления всех необходимых прав доступа при приеме сотрудника на работу занимает массу времени, что приводит к неэффективному использованию рабочего времени сотрудников. Системы класса Identity Manager (IDM) помогут вам сократить затраты и сберечь время.

Системные администраторы загружены рутинной работой по созданию, изменению и блокированию учетных записей. По мере роста организации увеличиваются затраты на администрирование, возникают риски информационной безопасности, такие как кража или искажение информации. Из-за разрозненности данных аудита расследование инцидентов информационной безопасности занимает до нескольких недель, при этом половину из них расследовать так и не удается. Кроме того, становится практически невозможно отслеживать "бесхозные" учетные записи и записи с избыточными привилегиями в информационных системах. Решение этих и других проблем входит в круг задач систем класса Identity Manager (IDM).

Функции IDMРассмотрим основные функции IDM-системы. Она позволяет управлять учетными записями подключенных информационных систем через свой графический интерфейс и автоматизировать это управление.

В IDM можно автоматизировать бизнес-логику управления доступом в соответствии с правилами компании. Например, система может автоматически выбирать сервер электронной почты на основании региона пользователя при создании почтового ящика, генерировать имена учетных записей по заданным правилам транслитерации, заполнять атрибуты организационной принадлежности для системы учета затрат и т.д. IDM позволяет отслеживать никому не принадлежащие учетные записи и учетные записи с избыточными полномочиями. Как правило, IDM подключается к системе кадрового учета. Это позволяет автоматизировать такие процессы, как прием на работу, увольнение, уход в отпуск. Помимо операций по управлению доступом, IDM позволяет автоматизировать соответствующие процессы согласования. Дополнительными механизмами автоматизации в IDM являются ролевая модель управления доступом и интерфейс самообслуживания. Ролевая модель позволяет автоматически назначать типовые права доступа на основании данных сотрудника, например, его должности и подразделения. С помощью интерфейса самообслуживания сотрудники могут самостоятельно запрашивать себе права доступа в информационных системах, восстанавливать или менять пароли своих учетных записей. Все действия, которые осуществляются в системе IDM, записываются в журналы, и на основании этих данных можно строить отчеты.

Особенности внедрения IDMСоздание системы централизованного управления учетными записями и правами доступа является чем-то средним между заказной разработкой и использованием "коробочного" продукта. В процессе внедрения мы адаптируем IDM под потребности организации: настраиваем процессы управления доступом, разрабатываем адаптеры к информационным системам и модули расширения. Как показывает практика, для внедрения IDM важно, чтобы в организации были формализованы бизнес-процессы управления доступом и налажен процесс кадрового учета. Если процессы не выстроены или нуждаются в пересмотре, то нередко внедрению IDM предшествует этап консалтинга. На этом этапе наши специалисты проводят анализ существующих бизнес-процессов и информационных систем и предлагают методики оптимизации процессов управления доступом, основываясь на лучших отраслевых практиках.

Identity Manager – класс систем информационной безопасности для централизованного управления учетными записями и правами доступа в информационных системах. Эти системы довольно широко распространены на Западе, где они давно стали неотъемлемой частью информационной инфраструктуры организации. В настоящее время системы IDM активно развиваются на российском рынке.

Первоочередной задачей при внедрении системы является подключение кадрового источника. Это осуществляется с помощью адаптера либо, в случае его отсутствия или технических ограничений, посредством промежуточного представления. В качестве последнего используется представление в базе данных кадровой системы либо выгрузка в текстовый файл. Взаимодействие IDM с ИС осуществляется посредством адаптеров. Для систем российского производства и систем собственной разработки, как правило, адаптеры разрабатываются в рамках проекта. За несколько лет мы разработали адаптеры ко многим системам российского производства, включая кадровые системы и АБС. Если непосредственное подключение IDM к информационной системе невозможно, управление учетными записями остается в зоне ответственности администратора, а заявки на осуществление конкретных действий формируются и назначаются в IDM. Это позволяет вести учет прав доступа в IDM и придерживаться единых бизнес-процессов.

Ролевая модель управления доступомОдной из наиболее востребованных функций IDM является ролевая модель управления доступом. По нашему опыту, для ее реализации требуется большая подготовительная работа: классификация типов доступа в информационных ресурсах, формализация матрицы прав доступа в разрезе должностей и подразделений, выделение бизнес-ролей. Иногда количество различных комбинаций прав доступа может приближаться к числу сотрудников и выделить типовые привилегии не представляется возможным. В этом случае требуется предварительно провести инвентаризацию прав доступа в информационных системах и пересмотр привилегий сотрудников. В зависимости от потребностей заказчика эти работы мы выполняем в рамках отдельного проекта, либо в рамках проекта по внедрению IDM параллельно с другими работами. Построение ролевой модели управления доступом – постепенный процесс, который в результате позволяет ввести в компании типизированное управление доступом и повысить его эффективность.

Возможность разработки собственного решенияКак альтернативу покупке IDM некоторые компании рассматривают возможность разработки аналогичной системы собственными силами. Обычно это делается в целях экономии на стоимости лицензий. Рассматривая такой вариант, важно учитывать, что любая разработка всегда дороже покупки типового продукта и целесообразна только в том случае, если требуется действительно уникальное решение. Как правило, это важно для тех аспектов деятельности организации, которые непосредственно связаны с получением прибыли и где требуется реализация конкурентных преимуществ. IDM-системы решают задачи управления учетными записями в информационных системах, которые являются типовыми для большинства организаций. Разработка решения собственными силами имеет много рисков.

Для качественного и своевременного завершения проекта требуется квалифицированная команда и налаженные процессы разработки. Это редко встречается в компаниях, которые не занимаются заказной разработкой программного обеспечения. Кроме того, нужно учитывать затраты на поддержку и развитие продукта и зависимость проекта от конкретных людей. Современные системы IDM обладают богатыми функциональными возможностями, которые позволяют адаптировать продукт под потребности большинства компаний. Но если идти по пути разработки собственного решения, то не лишней в этом случае окажется помощь профессиональных консультантов.

Эффект от внедрения IDMСистемы IDM предоставляют множество преимуществ для представителей ИБ- и IТ-структур и бизнеса. Офицеры безопасности получают возможность контролировать права доступа в информационных системах: в любой момент времени знать, кто, куда, когда и какой доступ имел. С помощью IDM они могут оперативно отслеживать и расследовать инциденты информационной безопасности, связанные с наличием избыточных привилегий, выполнять регламенты разделения ответственности (segregation of duties) и инвентаризации прав доступа пользователей. С точки зрения IТ-подразделений, IDM позволяет значительно ускорить процессы управления доступом, навести порядок в ИС и сократить затраты на администрирование. Для бизнеса это способ повысить эффективность работы сотрудников, снизить издержки, связанные с ожиданием предоставления прав доступа и рисками ИБ, выполнить ряд требований регуляторов – стандарта СТО БР ИББС, PCI DSS и ISO 27001, а также повысить прозрачность процессов управления доступом.

В качестве дополнительного преимущества можно назвать перераспределение ответственности за права доступа сотрудника. Если до внедрения формально за них отвечает руководитель, а фактически – администраторы информационных систем, то после внедрения управление доступом поднимается на бизнес-уровень и ответственность руководителя подкрепляется возможностями контроля и управления. Еще одно преимущество – возможность учета истории работы сотрудника в компании. Если сотрудник увольняется, а через некоторое время опять приходит на работу в компанию, то он использует уже существующий набор учетных данных. Кроме того, IDM можно использовать как справочник сотрудников. Сами сотрудники при использовании функционала самообслуживания получают в доступном виде каталог всех информационных ресурсов компании с возможностью их запроса.

По нашему опыту, срок окупаемости IDM-решения составляет около трех лет. Влияние оказывают такие факторы, как совокупная стоимость администрирования информационных систем, поддержки пользователей, времени простоя сотрудников при ожидании предоставления прав доступа и величина ущерба от утечек конфиденциальной информации из-за наличия избыточных привилегий и т.д.

По мере развития организации у нее рано или поздно возникают те трудности, о которых мы говорили выше. С каждым годом к нам обращается все больше компаний, желающих внедрить IDM, и в этом году мы также прогнозируем значительный рост проектов по этому направлению.

Это позволяет уже сегодня с уверенностью сказать, что IDM-решения – будущее успешных компаний.

Автор статьи: Дмитрий Бондарь